¿Sabías que Sofía, la capital de Bulgaria, fue el lugar de nacimiento de uno de los virus más destructivos e infecciosas de ordenadores de finales de los años 90? El Vengador Oscuro apareció por primera vez en la primavera de 1989, justo a tiempo para la caída de los comunistas. Cuatro años antes de que se, Vesselin Bontchev, ahora un doctorado., graduado de la Universidad Técnica de Sofía con un M.Sc. en ciencias de la computación.

Coincidentemente o no, Dark Avenger atacado con frecuencia Dr.. Bontchev (para más información, echar un vistazo a su periódico Las fábricas de virus búlgaros y soviéticos).

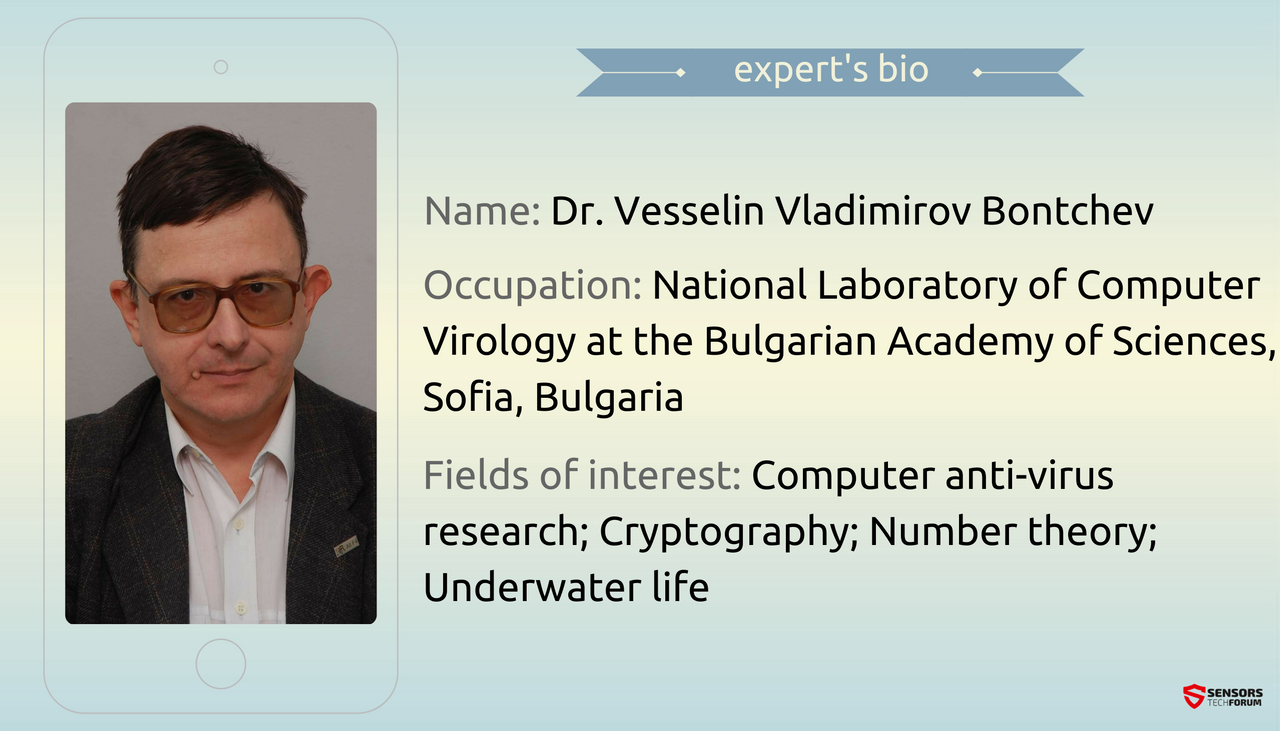

Dr.. Bontchev es de hecho uno de los principales expertos en seguridad informática en Europa, quien ha dedicado su vida a la investigación anti-virus:

- Ha trabajado para la Universidad Técnica de Sofía del Laboratorio de Microprocesadores y microcomputadoras;

- Ha trabajado para el Instituto de Cibernética Industrial y Robótica de la Academia de Ciencias de Bulgaria;

- Él es un miembro fundador de CARO (los anti-virus informáticos investigadores’ Organización) y un miembro fundador de VSI (el Instituto de Seguridad Virus);

hoy en día Dr.. Bontchev se puede encontrar en el Laboratorio Nacional de Virología del ordenador en la Academia de Ciencias de Bulgaria en Sofía. Además de ser un verdadero maestro en materia de seguridad informática y un contemporáneo de Dark Avenger, Dr.. Bontchev es un gran interlocutor. También no posee un teléfono inteligente.

STF: Su experiencia profesional es bastante impresionante. ¿Cómo fue que se interesó en los virus informáticos específicamente?

Dr.. Bontchev: construcciones de programación auto-replicantes siempre me han fascinado. Cuando aprendí a programar en 1978, mi programa de primera moderadamente compleja (quiero decir, algo más sofisticado que cosas triviales como resolver ecuaciones de segundo grado) fue una aplicación de FORTRAN juego de J.H.Conway de la “vida”. Es una simulación relativamente simple de autómatas finitos de dos dimensiones en una rejilla de celdas cuadradas, con ser ya sea vacío o lleno cada célula. Las células completas forman configuraciones, que se desarrollan en el tiempo de acuerdo con un bastante simple conjunto de reglas. Algunas de las configuraciones básicas, como el “planeador”, replicarse a sí mismos a diferentes posiciones en la parrilla, la simulación de “movimiento” a través de la rejilla.

Como un aparte, la primera versión de mi programa no le fue muy bien. En el momento, No sabía nada sobre cómo las computadoras funcionaban y cuáles eran sus limitaciones. Para mi, el equipo era más que un cuadro negro en el que se introduce un programa y fuera de los cuales llegó el resultado. Como quería para detectar configuraciones con el desarrollo cíclico, Hice mi programa de simular un 100×100 cuadrícula, recordando cada configuración sobre 100 pasos. La máquina que estaba tratando de ejecutar este programa en un clon era rusa de un IBM System / 360 con lamentable (para los estándares contemporáneos) 128 Kb de memoria, por lo que mi programa fue abortado debido a un desbordamiento de memoria.

Más tarde leí C. El libro de Wetheler “Etudes para los programadores”. He descrito varios problemas de programación “duras”, sin ofrecer ninguna solución para ellos; la solución se deja como ejercicio para el lector. Uno de estos problemas era escribir un programa que no hace nada, pero de entrada da salida a su propia fuente. (Hoy en día este tipo de programas se denominan “cuáles”.) Lo intenté, pero no pude resolver ese problema en el momento.

Unos años despues (en la década de 1980) He leído un artículo en “Scientific American”, de Martin Gardner (uno de mis autores favoritos). Se describe el juego de ordenador “Guerra del Núcleo”, en el que dos programas, creado por los dos jugadores, y escrito en un lenguaje especializado, luchan entre sí en un ordenador simulado. Uno de los primeros programas de gran éxito, el diablillo", Era un auto-replicante, -overwriting rápidamente la memoria disponible con copias de sí mismo.

A finales de los años 80 (Yo era un estudiante de informática de la Universidad Técnica de Sofía), Que estaba haciendo algún trabajo voluntario como asesor técnico a la única revista búlgara relacionados con la informática, “Equipo para usted”. Un día (estaba en 1987, creo), me pidieron ayudar a traducir un artículo de la revista “CHIP” alemán. El objeto de este artículo fue virus informáticos.

No sabía nada de alemán en el momento, pero ese no era el problema. El artículo ya se “traduce” por un traductor profesional - que sabía alemán muy bien, pero que no tienen ningún conocimiento de las computadoras y los términos relacionados con la informática, por lo que muchas de las expresiones parecía bastante divertido. Por ejemplo, la parte del artículo que describe el virus del cerebro (que cambia la etiqueta de volumen del disco infecta) fue traducido como el virus “cambiar la capacidad del disco”. Términos como “disco duro” ("Disco" en alemán) se traduce literalmente como “placa dura”, etc..

Me ayudaron a limpiar la traducción, pero el tema que realmente me fascina, así que me quedé pensando en qué programas auto-replicantes (es decir, virus) podría hacer. Después de reflexionar, Llegué a la conclusión de que nunca podrían representar una amenaza significativa, ya que cualquier usuario con un cerebro de inmediato se daría cuenta de que algo anda mal. (Chico, Estaba equivocado.) Incluso escribí un artículo, explicar esta conclusión mía, y publicado en la revista.

Cuando mi artículo salió de la imprenta unos meses más tarde, dos chicos llegaron a la oficina del editor y nos dijeron que habían descubierto un virus informático en su empresa. Incluso habían escrito un programa que podría reparar los archivos infectados mediante la eliminación de virus de ellos - que rápidamente demostraron que mediante un ordenador portátil que habían traído con ellos. (Todo esto era de hecho muy novedoso para nosotros en el momento. Bulgaria todavía era un país socialista. Sin embargo, estos tipos tenían una empresa privada! Un ordenador portátil! Un virus! Nos sentimos como vivir en el futuro.)

Desafortunadamente, resultó que cuando ellos demostraron su programa de limpieza, también se habían eliminado la única copia del virus que habían dejado - puesto que ya habían limpiado los ordenadores en su empresa. Pero quería tanto para examinarlo! Fui con ellos a su empresa, buscando otra copia. No se encontró ninguna. Lo hicimos, sin embargo, encontrar un pedazo de papel en la basura, que contiene un volcado hexadecimal impresa de un pequeño programa infectado. Tomé ese pedazo de papel a casa y cuidado de introducir la información de byte a byte en mi computadora. Lo hice dos veces, para que pudiera comparar las dos copias y encontrar los errores que podría haber hecho al entrar en los bytes. Finalmente tuve un virus de trabajo para examinar!

Más tarde supe que se trataba de una variante de un virus que hoy conocemos con el nombre Vienna.648.A, el código fuente de la que se había publicado en un libro alemán por Ralf Burger. Me desmonté y los analizaron y resultó ser un programa muy estúpido. estaba buscando archivos COM (una especie de archivos ejecutables) en el directorio actual y en los directorios listados en la variable PATH del entorno. Una vez que se encuentra un archivo de tales, sería añadir misma al final de ella, y modificaría la primera 3 bytes, sustituyéndolos por una instrucción JMP que el cuerpo del virus. Los bytes sobrescritos se guardan en el interior del cuerpo del virus, de modo que pudieran ser restaurados en tiempo de ejecución - de modo que el programa infectado todavía funcionaría. Con una probabilidad de 1/5, el virus podría dañar el archivo en lugar de infectar se, sobrescribir la primera 5 bytes con una instrucción JMP a la dirección que ha causado el equipo se reinicie.

Considerándolo todo, una cosa bastante estúpida, y 648 bytes parecía una exageración para una tarea tan trivial; Podría haber probablemente adaptarse a un programa equivalente a la mitad de ese espacio. Pero fue el primer virus que había visto.

Más tarde, muchos otros virus fueron descubiertos en Bulgaria. cascada (hizo las letras de la pantalla de la prueba desplegable y la pila en la parte inferior), Ping pong (mostró un punto de rebotar en la pantalla), y así. Finalmente, Búlgaros comenzaron a escribir virus, demasiado. Uno de ellos, usando la manija El Vengador Oscuro, se convirtió en lugar notorio con sus creaciones sofisticados y maliciosos. Pero eso es una historia para otro momento.

STF: ¿Cómo ha evolucionado el software malicioso? ¿Qué ha cambiado desde los años 90 y ¿dónde cree que se dirige el malware?

Dr.. Bontchev: Originalmente, malware ha sido escrito por los niños inmaduros que querían mostrar al mundo lo inteligentes que eran. Como resultado, malware ha sido en su mayoría los virus (es decir, programas de auto-replicantes), porque se creía que hacer un programa de auto-replicantes era “duro”. Adicionalmente, estos virus a menudo contenían varios trucos de programación inteligentes - stealth, túnel, polimorfismo - así como los efectos de video lindo (las letras que caen, rebotando puntos, animaciones, etc). Tristemente, esto ha cambiado.

Hoy en día el malware se produce principalmente por personas muy diferentes. El grupo más numeroso es criminales profesionales. Ellos no están interesados en mostrar al mundo lo inteligentes que son - que sólo están interesados en hacer dinero. Esto ha tenido varios efectos sobre el tipo de malware que se producen.

Para empezar, hoy en día rara vez vemos virus. La mayoría del tiempo es la no repetición de software malicioso. hay dos razones para esto. Primero, el malware no replicante es más fácil escribir. Los criminales que hacen que se están ejecutando un negocio - un negocio criminal, sí, pero un negocio, sin embargo,. Así, que tienen que ver con la eficiencia. El producto que es más fácil de producir con el mínimo de esfuerzos y gastos. Segundo, los programas antivirus más o menos lograron virus bajo control. No importa qué tan rápido se propaga el virus, la actualización de los programas antivirus que detecta que se extienda aún más rápido. Así, pandemias de virus informáticos mundial son más o menos si no se presenta en estos días. Sí, todavía habrá casos aislados con máquinas obsoletas que no utilizan el software anti-virus (o no actualizarlo) - pero éstas son relativamente pocos y distantes entre sí.

La no repetición de software malicioso, por el contrario - que no sabemos cómo tratar con eso de manera eficiente. Es un arma de un solo disparo. Por el momento nos, la gente anti-virus, obtener una muestra, el malware ya habría ejecutar, realizado su daño, y estamos poco probable que vea exactamente el mismo software malicioso nuevo. Así, sí, podamos actualizar nuestros programas e implementar la detección de la misma - pero no va a ser muy útil; la próxima vez que algún otro, poco será utilizado diferentes programas maliciosos.

Así, desde el punto de vista de los malos, el malware no replicante es mucho más eficiente que los virus - es tanto más fáciles de producir y más difícil de detener, como un todo (aunque cualquier variante particular conocido de esto es trivial para detener).

El otro cambio se refiere a la carga útil. Estos tipos no están motivados para mostrar lo inteligentes que son - están motivados para hacer dinero. Así, en lugar de cargas útiles lindos y llamativos, el malware hoy en día tiene cargas útiles en su mayoría de orientación financiera. envío de spam, mostrar anuncios, roban las contraseñas y números de tarjetas de crédito, la encriptación de los datos del usuario y se mantiene para el rescate - ese tipo de cosas.

El otro rey de los productores de malware que vemos hoy en día (mucho más raramente, sin embargo) son las agencias de espionaje de diversos organismos gubernamentales. Ellos, demasiado, No estamos interesados en Alardear lo inteligentes que son. Ellos son en su mayoría preocupados por “conseguir que se hagan el trabajo”. El “trabajo” casi siempre es la recopilación de inteligencia, con algunas excepciones raras como el sabotaje causado por Stuxnet. Hablando de Stuxnet, es un ejemplo típico de malware producido por el gobierno. Es enorme, sucio, modular, se hace el trabajo. No fue escrito por un chico inteligente en el sótano de su mamá - se ensambla a partir de módulos que formaban parte de un gran marco, no está diseñado incluso sólo por varias personas, pero por varios equipos, escrito por la especificación y no hablar el uno al otro.

Como ya he dicho, este cambio me hace triste. La lucha contra los niños inteligentes fue muy divertido, como un juego. Definitivamente no me gusta la lucha contra la mafia rusa o alguien de ciberguerra.

STF: ¿Qué pasa con el futuro de ransomware, particularmente? Recientemente hemos analizado la manera llamados doxware. ¿Va a ser peor que eso?

Dr.. Bontchev: Ransomware es de hecho el futuro. Es la forma más fácil de obtener beneficios económicos del valor del equipo afectado. En lugar de robar contraseñas y números de tarjetas de crédito y tratando de encontrar la manera de hacer dinero de ellos, que vende directamente al usuario lo que, sin duda, encontrar valiosos - sus propios datos. Actualmente estamos viendo una gran cantidad de ransomware “basura” - obviamente, escrito por idiotas ignorantes que nunca puede obtener el derecho de la criptografía. Pero esto es temporal. Tarde o temprano, la mayoría de los chicos malos aprenderá cómo hacer ransomware undecryptable. Mientras existan protocolos eficientes para la transmisión de valores como Bitcoin, y mientras la mayoría de la gente no copias de seguridad de sus datos, ransomware será una fuente de dinero de éxito para los delincuentes.

Por supuesto, eso no quiere decir que cada Tom aleatoria, Dick o Harry pueden producir ransomware éxito como Locky, por ejemplo. Conseguir la derecha de la criptografía es necesaria pero no suficiente. También necesita la infraestructura adecuada (botnets, explotar los kits, etc) para distribuir el malware a las víctimas.

Personalmente, No creo que “doxing” ransomware es una cosa muy importante. Mientras que muchas personas tienen datos privados que pagarían para evitar verlo expuesto públicamente, eso es, con mucho, no siempre es el caso. La mayoría de la gente no tiene datos muy sensibles en sus ordenadores. Sin embargo, todas las personas tienen los datos en sus equipos que consideren valiosa. Así, amenazando con destruir los datos (o las teclas con la que se cifran) es mucho más “estimulante” que amenazar a publicarla. Al menos esta es mi opinión - pero, Oye, Me he equivocado antes. El tiempo dirá, como siempre lo hace.

Una mucho más tendencia peligrosa ransomware se ejecuta en algunos dispositivos de misión crítica - como dispositivos médicos, controladores industriales, etc.

STF: Teniendo en cuenta la evolución del malware “escrito profesionalmente”, ¿cree que las personas más jóvenes deben ser alentados a seguir una carrera en seguridad de la información?

Dr.. Bontchev: Creo que los jóvenes deben perseguir lo que encuentran interesante y satisfactoria. Me alegraré si más de ellos vuelven al campo de la seguridad de la información - es un campo fascinante y hay una grave falta de especialistas en ella - pero sería un error para dirigir artificialmente los intereses de los jóvenes en cualquier dirección particular,. Ciertamente, hacer posible que ellos aprendan y se involucren, si esto es lo que encuentran interesante. Pero no les diga lo que deben estar interesado en; dejar que ellos se encuentran.

STF: privacidad de los datos se ha convertido en un problema importante. ¿Hay algo que podemos hacer para protegernos de ambas prácticas legales e ilegales de recogida de datos?

Dr.. Bontchev: No soy un experto en cuestiones legales, así que voy a saltar esa parte de la pregunta.

En cuanto a la privacidad en general, sí, las cosas están realmente fuera de control. Y son las grandes empresas que están causando la mayor parte de los problemas. Me gustaría que hubiera una opción para pagar por los diferentes Google, Facebook, etc. servicios con dinero, en lugar de nuestros datos personales.

Hay muy poco puede hacer una persona. Seguro, utilizar un bloqueador de anuncios. Evitar los sitios que no le permiten utilizar una. Configurar Flash para jugar-a-clic, en lugar de forma automática (esto se hace de manera diferente en los diferentes navegadores). Desactivar Java. uso Desconectar, El tejón de Privacidad, etc. Usar y tirar direcciones de correo electrónico al registrarse a sitios web (Mailinator y de usario son muy buenos para este propósito).

Yo uso NoScript, pero la mayoría de la gente probablemente no serán capaces de vivir con ella - demasiados sitios son completamente roto e inservible si javascript está deshabilitado. Me gustaría poder recomendar el uso de Tor (es muy bueno para proteger su privacidad), pero, tristemente, CloudFlare hace que la mitad de la Internet inutilizable a través de Tor. Evitar la instalación de “paquetes de software”, o al menos usar algo como Unchecky que rechaza automáticamente el paquete crapware.

Entender que si usted está usando un servicio de correo electrónico web como Gmail o Yahoo o Hotmail / Outlook, que son esencialmente renunciando a su privacidad al proveedor de correo electrónico. (Uso mi Yahoo! dirección de correo electrónico como una dirección de “público” de usar y tirar - algo que pueda permitirse el lujo de dar a la gente que no conozco y para los que no me importa si termina en una lista de correo no deseado.) Si usted tiene que confiar en un servicio de correo electrónico web, al menos usar algo de privacidad para los niños como ProtonMail o Unseen.is.

También, si está utilizando un teléfono inteligente (Yo no), usted renuncia a una gran cantidad de su privacidad. No sólo su nombre y la ubicación; muchas aplicaciones se filtran todo tipo de datos que pueden ser utilizados para realizar un seguimiento de una forma u otra.

STF: Ahora una pregunta más práctica… ¿Cuál es el sistema automatizado más eficaz un usuario puede utilizar para copia de seguridad de sus archivos si quieren acceder a ellos sobre una base diaria?

Dr.. Bontchev: Esto depende mucho de las necesidades particulares del usuario. Hago copias de seguridad mensuales a un disco externo (el cual conecto sólo durante el proceso de copia de seguridad / restauración), y también copiar las versiones relativamente acabados de mi trabajo (e.g., un programa o un documento) a las unidades flash USB externos. Eso sería claramente insuficiente para una empresa que no sobreviviría si pierde una semana el valor de los datos del cliente. Así, no hay una única solución “más eficaz” que funcione para todo el mundo. Hay muchos productos diferentes con diferentes precios y diferentes capacidades que son adecuados para diferentes necesidades.

Particularmente en relación con ransomware, Yo recomendaría algo que puede hacer el llamado copia de seguridad "streaming". Es decir, sólo el software de copia de seguridad puede tener acceso a la copia de seguridad; la copia de seguridad no es visible como archivos en el sistema de archivos del equipo que se está respaldada.

SensorsTechForum de “Consulte a los expertos” Serie entrevista

Si usted es un experto en seguridad cibernética y quiere compartir su experiencia con nuestra audiencia, enviar un correo electrónico al soporte[en]sensorstechforum.com. Con mucho gusto conversar con usted sobre cualquier cosa seguridad cibernética!