El mayor sistema de distribución de tráfico (TDS) conocido como EITest simplemente fue tomada por los investigadores de seguridad de Abuse.ch, BrilliantIT, y Proofpoint. El grupo de expertos sinkholed la infraestructura de comando y control detrás de la red de servidores hackeados que había sido utilizado para entregar malware a través de redirecciones, exploits y estafas de soporte técnico.

El sistema de distribución de tráfico era previamente analizado por un autor anónimo en el malware No Café de la necesidad:

EITest es una de las campañas de publicación maliciosos más largas que ha continuado evolucionando. En la primavera de 2017, comenzó redirigir a los usuarios de Internet Explorer a estafas de soporte técnico, además de los cambios de dirección existentes con las fuentes de cromo falsos.

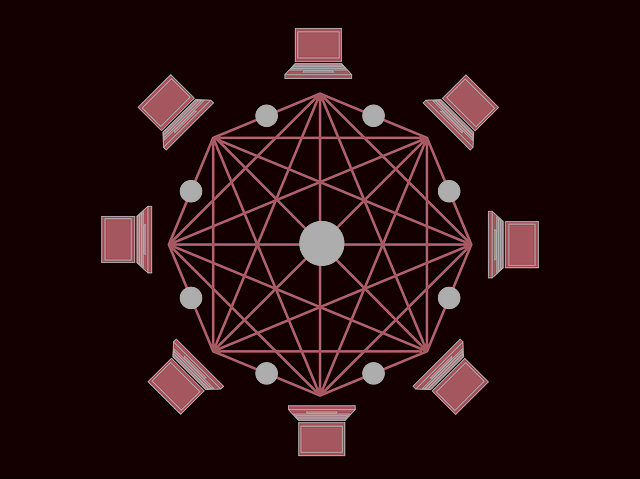

Sistema de Distribución EITest Tráfico Descrito

EITest se detectó por primera vez hace varios años, en 2011. Sin embargo, se convirtió en un sistema de distribución de tráfico disponible para alquilar en julio 2014. En aquel momento, el TDS se desplegó en las campañas maliciosos que distribuyen el troyano Zaccess. Los atacantes estaban usando un kit de explotar conocido como Glazunov.

De acuerdo a Proofpoint investigadores, "EITest es probablemente uno de los más antiguos de su tipo y ha participado en la entrega de una variedad de ransomware, ladrones de información, y otros programas maliciosos, con una clara evidencia de su uso data de 2011".

Desde el momento en EITest podría ser alquilado, los investigadores de seguridad han estado luchando para poner fin a sus operaciones. Los análisis indican que la EITest equipo estaba vendiendo el tráfico secuestrado obtenida de sitios pirateados para $20 USD por un millar de usuarios. bloquea el tráfico de un mínimo de 50,000 los usuarios se vendían diariamente.

EITest se utilizó en la distribución de una variedad de familias de malware y ransomware. Se ha redirigiendo grandes cantidades de tráfico hacia el in-famoso pescador y RIG paquetes de exploits. Las operaciones más reciente es el de los sitios maliciosos desplegados para la ingeniería social como los armarios del navegador, tecnología es compatible con las estafas, actualizaciones falsas y lo que no.

EITest Operación Sinkholed

Afortunadamente, Proofpoint junto con BrilliantIT y Abuse.ch, sinkholed éxito EITest. Actualmente, cadena de infección del sistema de distribución de tráfico es ineficiente y por lo tanto, casi dos millones de redirecciones maliciosas un día se les ha impedido sucediendo.

Los investigadores tuvieron éxito al apoderarse de un dominio particular (stat-dns.com) que condujo a la incautación de toda la operación. Más específicamente, dicho servidor ha venido señalando a un sumidero desde marzo 15, 2018:

Se analizaron datos de la operación de hundimiento a partir de marzo 15 a abril 4, 2018. Durante ese período, la sima recibido casi 44 millón de peticiones de más o menos 52,000 servidores. La decodificación de las peticiones hemos sido capaces de obtener una lista de dominios comprometidas, así como las direcciones IP y los agentes de usuario de los usuarios que habían navegado a los servidores comprometidos.

De todos los sitios web comprometidos, Proofpoint investigadores observaron múltiples sistemas de gestión de contenidos, pero la gran mayoría parecía estar usando WordPress. Hace poco escribimos sobre otra campaña falsa actualización que estaba aprovechando de WordPress y otros sitios basados en CMS para entregar el malware bancario Chtonic, una variante de ZeusVM así como RAT NetSupport.

Desde EITest se sinkholed, no se han observado intentos de restaurar sus actividades.

Proofpoint investigadores han seguido otro sistema de distribución de tráfico también. apodado BlackTDS, el TDS se despliega en la distribución de varias piezas de malware. Los investigadores de seguridad han estado observando las cadenas de infección BlackTDS en la naturaleza, la entrega de malware a través de trucos de ingeniería social y las actualizaciones de software falsos.

Lo que es digno de mencionar es que a pesar de la identificación de sitios BlackTDS no era tan difícil para los investigadores, asociar el tráfico con actores amenaza conocida era todo un reto difícil o incluso.