El nuevo año ha comenzado con una nueva variedad de ransomware empresarial, y ahora un malware de criptomonedas. Descubierto en diciembre, ElectroRAT es una "operación de amplio alcance dirigida a usuarios de criptomonedas" en todos los principales sistemas operativos (Ventanas, Mac OS, y Linux).

El nuevo año ha comenzado con una nueva variedad de ransomware empresarial, y ahora un malware de criptomonedas. Descubierto en diciembre, ElectroRAT es una "operación de amplio alcance dirigida a usuarios de criptomonedas" en todos los principales sistemas operativos (Ventanas, Mac OS, y Linux).

La operación maliciosa es bastante elaborada en su mecanismo., que consiste en una campaña de marketing, aplicaciones personalizadas relacionadas con las criptomonedas, y una herramienta de acceso remoto completamente nueva (RATA).

La amplitud de la operación ElectroRAT

Según los investigadores de Intezer, la campaña consta de los siguientes componentes:

- Registros de dominio;

- Sitios Web;

- Aplicaciones troyanizadas;

- Cuentas de redes sociales falsas;

- RAT no detectada previamente.

"Es bastante común ver a varios ladrones de información tratando de recopilar claves privadas para acceder a las billeteras de las víctimas.. Sin embargo, Es raro ver herramientas escritas desde cero y utilizadas para apuntar a múltiples sistemas operativos con estos fines.," los investigadores compartido en su informe.

¿Cómo ha engañado a sus víctimas la campaña ElectroRAT??

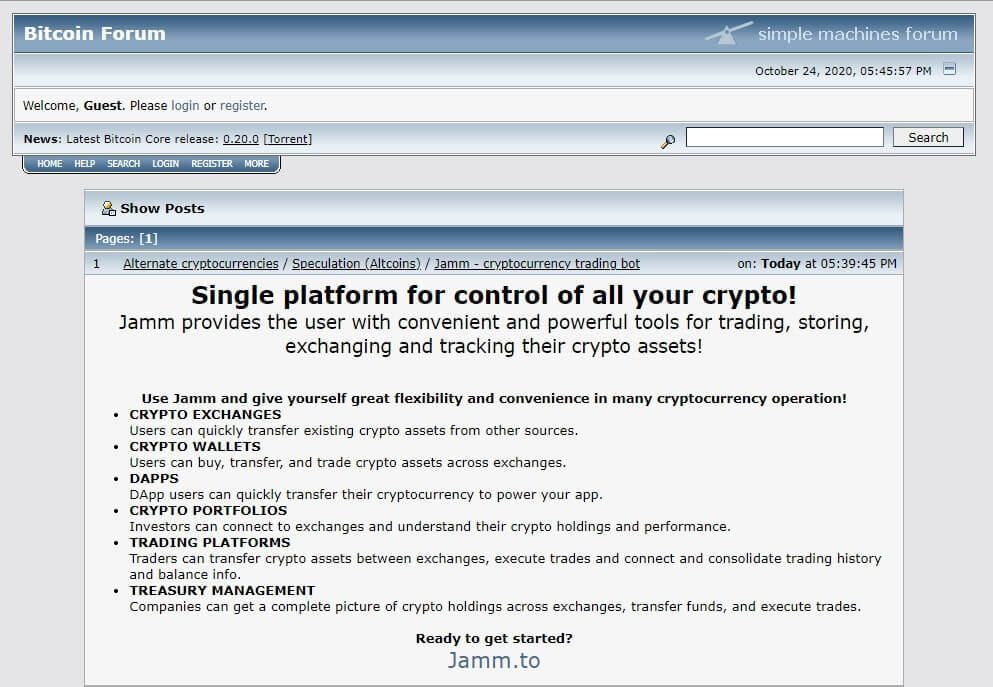

Los atacantes detrás de la operación han estado atrayendo a los usuarios de criptomonedas para que descarguen aplicaciones troyanizadas.. Para este propósito, Se utilizaron foros en línea y plataformas de redes sociales.. Los investigadores creen que miles de usuarios fueron víctimas del enfoque., a juzgar por la cantidad de visitantes únicos a las páginas de Pastebin que ubican los servidores de comando y control.

Los atacantes crearon tres aplicaciones con troyanos independientes relacionadas con la criptomoneda, cada uno dirigido a macOS, Ventanas, y usuarios de Linux. Por otra parte, los binarios se alojaron en sitios web diseñados explícitamente para la operación. Dos de las aplicaciones, Sí, y eTrade, están relacionados con la gestión del comercio de criptomonedas, y DaoPoker es una aplicación de cripto póquer.

Para aumentar la tasa de éxito, los atacantes los promovieron en cripto- y específico de blockchain

foros como BitcoinTalk y SteemCoinPan. Las publicaciones promocionales fueron publicadas por usuarios falsos., atraer a las víctimas potenciales a navegar por las páginas web dedicadas a las aplicaciones:

Fuente de la imagen: Intezer.com

La interacción exitosa conduce a la descarga de malware en lugar de la aplicación de criptomonedas prometida.

Además, Los atacantes también crearon perfiles de Twitter y Telegram para la aplicación DaoPoker y pagaron a un influencer de las redes sociales con más de 25 mil seguidores para anunciar la aplicación eTrade.

En términos técnicos, los actores de amenazas desarrollaron las tres aplicaciones a través de Electron, una plataforma para la creación de aplicaciones. ElectroRAT está integrado en las tres aplicaciones. Una vez que se engaña al usuario para que ejecute la aplicación, Se abre "una GUI inocente" mientras que el malware se ejecuta silenciosamente en segundo plano como "mdworker".

En conclusión

Ver una RAT multiplataforma dirigida a usuarios de criptomonedas es relativamente poco común. El malware es "extremadamente intrusivo,"Capaz de registrar teclas, realizar capturas de pantalla, cargar y descargar archivos, y ejecutar comandos en la consola de la víctima. Estas capacidades están presentes en las tres variantes.

Dado que la tasa de detección de ElectroRAT en VirusTotal sigue siendo muy baja, Los usuarios de criptomonedas deben estar extremadamente atentos al visitar sus foros favoritos..

Un ejemplo anterior de malware dirigido a carteras de criptomonedas es el InnfiRAT. Descubierto en 2019, el malware incluía un sofisticado módulo de robo de criptomonedas. Fue escrito usando el framework .NET, y apuntaba a sistemas Windows en particular.