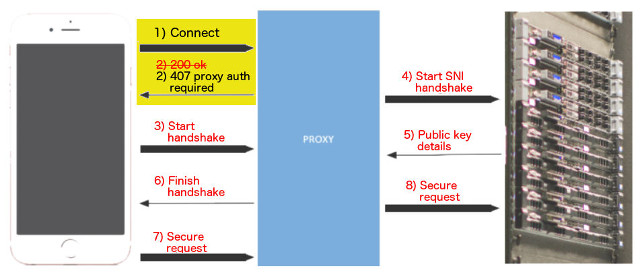

Una nueva vulnerabilidad de seguridad que puede poner a una gama de productos en situación de riesgo ha sido simplemente dado a conocer por el investigador de seguridad Jerry Decime. Se ha revelado detalles impactantes sobre la falla, apodado FalseCONNECT. Según el análisis de Decime, la vulnerabilidad puede permitir a un hombre en el medio-ataque y el tráfico HTTPS intercepción. Esto sería debido a fallas en la implementación de procedimientos de autenticación de proxy en productos múltiples. Más precisamente, existe un defecto en la forma en aplicaciones específicas responder a peticiones CONNECT HTTP a través de los protocolos HTTP / 1.0 407 respuestas Autentificación de poder.

Una mirada más profunda en la vulnerabilidad de FalseCONNECT

Poco dicho:

Se cometieron errores en la implementación de la autenticación del proxy. Este, en turno, dio lugar a numerosas vulnerabilidades con las implementaciones de la “HTTP / 1.0 407 Se requiere autenticación proxy” respuesta a las peticiones de conexión a través de una amplia gama de sistemas operativos, aplicaciones, y los navegadores para cualquier dispositivo configurado para utilizar un proxy e incluso algunos que no estaban con el apoyo de proxy automático activado por defecto en Windows.

Es importante tener en cuenta que existe la falla sólo en entornos de red. Aquí es donde los usuarios realicen conexiones proxy. La configuración es sobre todo popular en las redes de empresa en el que los servidores de seguridad de gran alcance se fijan en su lugar. Si un atacante tiene acceso a una red comprometida y podría escuchar el tráfico de proxy, también podía oler fácilmente para las solicitudes HTTP CONNECT enviadas al proxy local.

Una vez que una solicitud de este tipo es interceptada por un atacante, él puede responder a ella en lugar del servidor proxy de bienes. Entonces, el atacante puede emitir una 407 Autentificación de poder de respuesta en el que se le solicita al usuario una contraseña para acceder a un servicio.

¿Por qué es la vulnerabilidad denominada FalseCONNECT? los fabricantes afectados

HTTP conectan las solicitudes no son encriptadas y un atacante sabría cuando el destino quiere acceder a cuentas confidenciales. Esto puede suceder incluso cuando los servicios son HTTPS.

¿Quién se ve afectado por FalseCONNECT?

En las propias palabras del investigador:

La peor de estas vulnerabilidades [es] impactando de Apple, que hasta el lanzamiento del iOS 9.3.3 actualización manifiesta como una falta completa de confianza HTTPS en IOS, todas las versiones desde al menos iOS 5.1.1 para los componentes del sistema operativo de confianza, Safari, Ópera, y las aplicaciones que utiliza WebKit al uso de proxies.

Adicionalmente, el investigador encontró que el software WebKit es más vulnerable que otros.

¿Qué es WebKit?

WebKit es un componente de software motor de diseño para la renderización de páginas web en los navegadores web. Safar WebKit también poderes de Apple, y un tenedor del proyecto es utilizado por los navegadores basados en Chromium, como Google Chrome y Opera. US-CERT ha alertado de que “Los clientes basados en WebKit son vulnerables a los vectores adicionales debido al hecho de que el formato HTML y JavaScript son prestados por el Document Object Model cliente (JUICIO) en el contexto del dominio HTTPS solicitado inicialmente.”

Manzana, Microsoft, Oracle y Opera ya han aprobado sus productos afectados por la falla. Otros proveedores todavía están calculando los riesgos de FalseCONNECT y el impacto que pueden tener en sus productos. La lista incluye distribuciones de Linux, Cisco, HP, IBM, Google, Enebro, Nokia, Mozilla, SAVIA, Sony, etc.

Los proveedores pueden probar para esta vulnerabilidad utilizando un proxy que intercepta como El violinista. Es compatible con la interceptación CONNECT. Un poco de FiddlerScript después de la función OnBeforeResponse es todo lo que se necesita, añade el investigador.

Más información sobre este grave defecto está disponible en Página dedicada de FalseConnect.