iOS y MacOS se creyó durante mucho tiempo, pero invencibles hechos y las estadísticas revelan otra verdad. De acuerdo con una nueva investigación, hay una cerca 400% aumento de los ataques contra cryptomining iPhones. Este aumento se ha registrado en los últimos dos semanas de septiembre, cuando los ataques contra el navegador Safari también aumentaron significativamente, Check Point dijo. Los ataques fueron entregando el malware Coinhive infame.

La mayoría de malware populares para septiembre 2018

Cryptomining Ataques a los dispositivos de Apple en la subida

De acuerdo con los hallazgos de Check Point, cryptomining continúa siendo una amenaza frecuente para las organizaciones globales. También hay que señalar que los ataques a los dispositivos de Apple no han adoptado nuevas funcionalidades, a pesar del aumento repentino. Los investigadores no han llegado a la conclusión por qué ocurre esto, y señalan que la seguridad de los dispositivos móviles con frecuencia es ignorada en las organizaciones. Con el fin de evitar que sean el punto débil en la seguridad corporativa, dispositivos móviles deben ser protegidos eficiente a través de soluciones de prevención de amenazas, el informe notas.

El software malicioso Coinhive, en particular, ahora está afectando 19% de las organizaciones globales. Otra pieza de software malicioso que ha sido ampliamente desplegado en los ataques es el troyano Dorkbot, lo que el informe pone en segundo lugar en términos de impacto global después Coinhive.

[wplinkpreview url =”https://sensorstechforum.com/dorkbot-malware-2012-resurfaces-becomes-major-threat/”]dorkbot es, de hecho, un niño de 6 años de edad, el malware bancario que ha resurgido en la naturaleza para convertirse en una amenaza importante, informes de seguridad reveló recientemente.El malware bancario Dorkbot inició su actividad maliciosa de vuelta en 2012 pero ahora parece que el malware ha comenzado a atacar las instituciones financieras una vez más.

Dorkbot está diseñado para soltar múltiples archivos, en el %AppData% y %Temperatura% directorios, y entre esos archivos son archivos de infección por gusanos, que permita que se propaga automáticamente a través de diferentes máquinas. Dorkbot también puede modificar en gran medida las sub-claves del registro de Windows, como informe de Microsoft. El malware ataca principalmente las sub-claves Run y RunOnce, donde crea entradas en el registro para todos sus archivos ejecutables para ejecutar automáticamente al iniciar Windows.

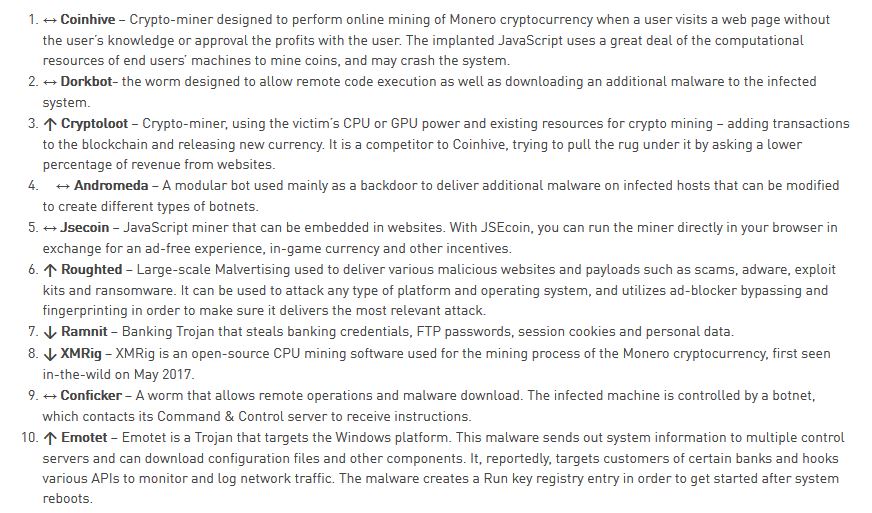

Otras piezas de malware notables que hicieron en el análisis de malware más reciente de Check Point incluyen [wplinkpreview url =”https://sensorstechforum.com/cryptoloot-coinhive-monero-miner-remove-pc/”]Cryptoloot, Andrómeda, [wplinkpreview url =”https://sensorstechforum.com/millions-computers-infected-cryptocurrency-miners/”]Jsecoin, [wplinkpreview url =”https://sensorstechforum.com/roughted-malvertising-ad-blockers/”]Roughted, [wplinkpreview url =”https://sensorstechforum.com/german-nuclear-plant-hit-by-w32-ramnit-and-conficker-worms/”]Ramnit, [wplinkpreview url =”https://sensorstechforum.com/vmprotect-vmprotectss-exe-xmrig-monero-cpu-miner-remove/”]XMRig, Conficker, y [wplinkpreview url =”https://sensorstechforum.com/emotet-trojan-protection-guide/”]Emmott: