Kali Linux es uno de los más famosos y ampliamente utilizado distribuciones de Linux para las pruebas de seguridad, forense digital y pruebas de penetración. Ha crecido en popularidad tan rápido que ahora se percibe como una parte esencial de todos los expertos en seguridad (y Hacker) kit de herramientas.

Kali Linux está basado en la tradición

Kali Linux está basado en Debian GNU / Linux que es uno de los grandes y famosos distribuciones del sistema operativo de código abierto. Explícitamente se ha construido con los ingenieros de seguridad en mente - que incluye más de 600 paquetes para pruebas de penetración. Se puede ejecutar fácilmente usando un Live CD o USB o utilizado en máquinas virtuales. Algunos expertos en seguridad incluso especulan que la creciente popularidad de Kali Linux puede estar vinculada a los numerosos ataques de aficionados que contrarresten. La distribución es muy fácil de usar incluso para los principiantes y su gran colección de aplicaciones ha ayudado a los fuera de la ley para crear una amplia colección de tutoriales de hacking.

Como Kali Linux se origina a partir de Debian que permite a sus usuarios tomar ventaja de la herramienta Advanced Package (APTO) que proporciona expertos con la posibilidad de añadir varios repositorios de terceros. Permiten a los administradores establecer sus propios anfitriones, espejos y puertas de enlace y de gestionar las instalaciones de software. APT es uno de los sistemas más populares y que es utilizado por otras distribuciones populares como Ubuntu.

La distribución se puede descargar en varios sabores - Soporta tanto 32 y cómputo de 64 bits, así como varias plataformas ARM. Esto hace que sea posible su uso con ordenadores de mesa como el Raspberry Pi y otras plataformas baratas en el que se puede ejecutar. Al igual que otras distribuciones de Linux Kali se puede descargar con diferentes entornos gráficos en función de los recursos del ordenador o las preferencias de los usuarios.

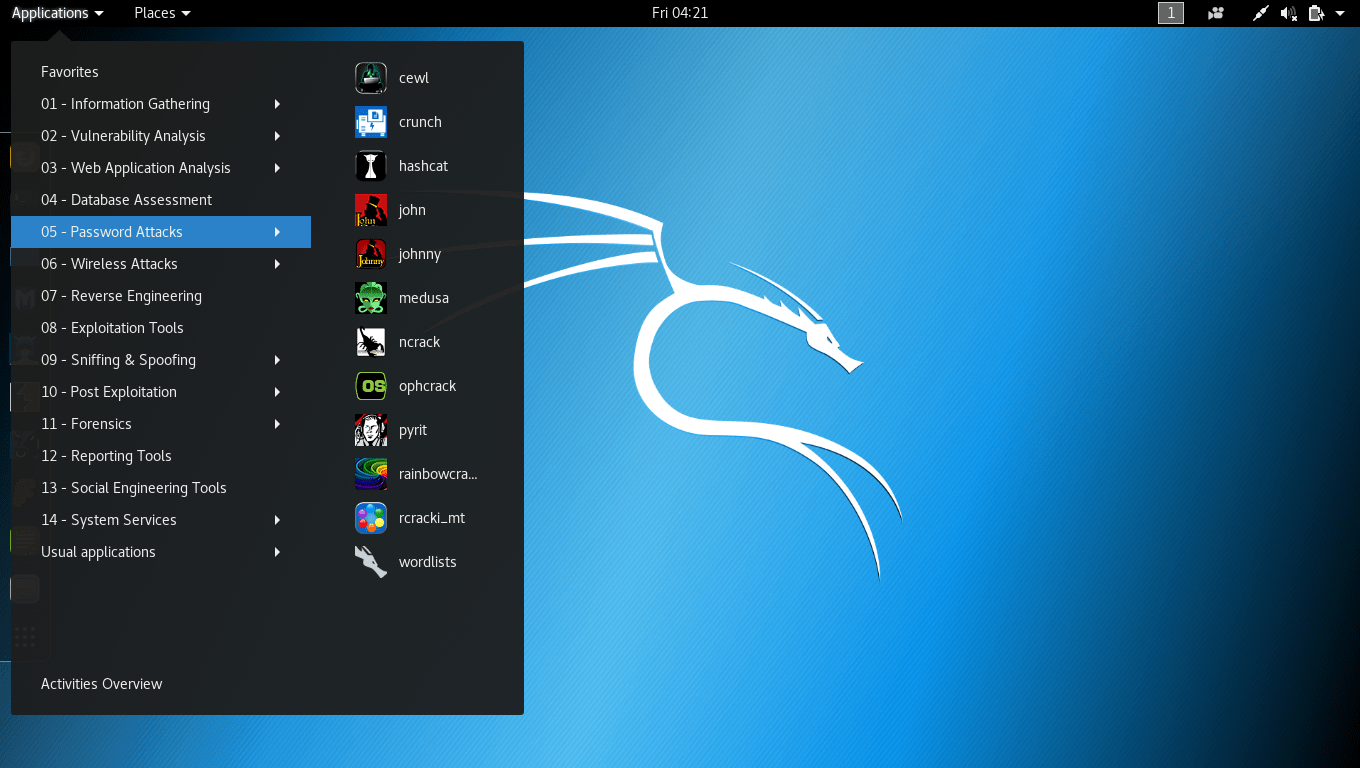

La colección de software Kali Linux

La extensa lista de aplicaciones y la facilidad de uso del menú organizaciones ayuda a los expertos en seguridad para ejecutar rápida y fácilmente sus acciones. El uso de Kali Linux prácticamente todas las tareas de recopilación de datos de pruebas de penetración y análisis forense es posible. escenarios populares incluyen los siguientes casos:

- Cracking contraseñas Wi-Fi - Kali Linux incluye las herramientas populares para acceder a las contraseñas Wi-Fi Protected utilizando los tres métodos de encriptación más populares: WEP, WPA y WPA2. Esto se puede hacer por herramientas automatizadas o capturar selectivamente el tráfico de red y de craqueo los apretones de manos y hashes.

- Análisis del tráfico de red - El uso de potentes herramientas de análisis de red Kali Linux puede ser utilizado para analizar el tráfico a través de diferentes interfaces de red, métodos y protocolos de conexión. Alguna “olfateando” (escuchas ilegales) puede proporcionar información sobre qué sitios son visitados, los datos del formulario, Galletas, contraseñas, datos y archivos de cuentas.

- las pruebas de vulnerabilidad - Tanto los expertos como los piratas informáticos de seguridad pueden utilizar la gama de herramientas disponibles para lanzar exploits contra los objetivos. Esto se puede realizar de forma automatizada por guiones o programas de lanzamiento de la interfaz de usuario. Kali Linux incluye el marco de Metasploit bien conocido que es considerado como uno de los principales piratería y la herramienta de seguridad cibernética.

- Medios de spam de correo electrónico Campañas - Las herramientas integradas Kali Linux se pueden utilizar para crear y coordinar campañas de correo electrónico maliciosos que pueden contener virus o ataques de vulnerabilidad. El uso de las aplicaciones de los criminales pueden crear cargas útiles de su propio eligiendo lo que el malware para incluir, el tipo de explotar y el flujo comportamiento.

- Los ataques web - El uso de herramientas y la información recogida de los probadores de penetración puede lanzar ataques contra complejos y variados sitios web, servidores e incluso redes. Dependiendo del objetivo algunos de los pasos pueden automatizarse mediante la sola especificación de la dirección de destino.

- Recolección de Datos Forenses - Kali Linux permite extensa colección de datos tanto de los anfitriones locales y de red. expertos forenses digitales pueden rastrear con todo detalle los cambios en los archivos, interacciones con la computadora. Los archivos cifrados pueden ser recuperados utilizando los ataques de diccionario, ataques de fuerza bruta u otros métodos. Kali Linux es especialmente adecuado para expertos forenses digitales. Cuando se inicie desde un CD o USB en directo los usuarios pueden entrar en el especial “Los forenses” el modo de que no se monta ninguna unidad (aun detectado particiones de intercambio). Que les permite trabajar con los ordenadores, crear copias de seguridad perfectas (sin recurrir a ninguna operación de escritura de las unidades de destino) e investigar los datos.

- Restaurar sistema - La distribución también es útil para diagnosticar y solucionar los incidentes de seguridad en los equipos locales. El uso de los administradores de sistemas aplicaciones integradas puede restaurar el acceso a las unidades protegidas por contraseña y otras características de seguridad configurados incorrectamente.

- Pruebas de estrés - Kali Linux puede ser utilizado para probar las redes y servidores para el rendimiento y la utilización de recursos. Incluye diferentes tipos de aplicaciones que se pueden ajustar al entorno específico.

Kali Linux es más que una distribución Remastered

A pesar de que el objetivo principal de Kali Linux está Pruebas de Penetración del hecho de que ha crecido popular entre los expertos en seguridad y los criminales hace que sea un software importante vigilar. Las estadísticas muestran que es el más popular de distribución independiente de GNU / Linux orientada a la seguridad, Actualmente el ranking en el puesto 18 en el página web Distrowatch.

Al descargar una versión personalizada de su elección, los usuarios de computadoras adquieren un entorno de escritorio completo que incluso incluye algunas de las aplicaciones de usuario final más importantes. El sistema operativo es el preferido por muchos especialistas y tutoriales de seguridad dedicados y cursos basados en Linux Kali son ofrecidos por instituciones profesionales y académicas.

Para obtener más información, visite el la web oficial del proyecto.

nt mal

Pensé que se basa en lo que tenemos que aprender antes de aprender KALI. pero no importa