Los investigadores de seguridad descubrieron uno de los defectos más peligrosos llamados procesadores Deshielo y Spectre que afectan a casi todos los procesadores modernos. Las vulnerabilidades de seguridad afectan a generaciones enteras de ordenadores y dispositivos de todo tipo que utilizan los chips citados. Como consecuencia, los hackers pueden tener acceso a información sensible que está siendo procesado por los ordenadores.

Deshielo y Spectre de seguridad expuestos

Las vulnerabilidades críticas fueron identificados por varios equipos de expertos, incluidos los de Google Project Zero y varias universidades grandes en todo el mundo. Los defectos permiten a los atacantes para romper el aislamiento fundamental entre las aplicaciones de usuario y el sistema operativo. Por lo tanto, la información que está siendo procesada por las computadoras se filtró a los atacantes. Una porción muy grande de todos los usuarios de la computadora se ve afectada por el fallo.

Por el momento no hay manera de detectar si un ordenador ha sido comprometido por los hackers como el malware no deja ningún rastro en los archivos de registro. Otra preocupación importante es el hecho de que el software de seguridad (en este momento) no son capaces de distinguir efectivamente la fusión y Spectre explota desde aplicaciones regulares. Las señales de advertencia acerca de las infecciones se pueden producir si una pieza de malware intenta hacer que las intervenciones a gran escala o manipulaciones de archivo. Una prueba de concepto explotar revela que el contenido de la memoria de la computadora se revela. Ejemplo de datos incluye la siguiente:

- En tiempo real Entrada de usuario - uso continuo de la explotan puede permitir que los operadores de piratas informáticos para extraer el movimiento del ratón, pulsaciones de teclas y otras actividades del usuario en una forma similar a los troyanos.

- Los datos del ordenador - Información detallada acerca de los componentes de hardware se recopila. Los dos exploits también permiten a los delincuentes para extraer los datos de todas las aplicaciones en ejecución, así.

Por el momento no hay evidencia de que las hazañas Meltdown y Spectre se han utilizado en la naturaleza.

Qué dispositivos están afectados?

equipos afectados incluyen todos los formatos (escritorio, ordenadores portátiles y de la infraestructura de nube) que incluye los procesadores de Intel, incluyendo la función de ejecución fuera de orden. En realidad, esto incluye todos los procesadores realizado por la empresa desde 1995 excepto el Itanium e Intel Atom oscila antes 2013. Según Google los dos defectos también afectan a dispositivos con sistema operativo Android y Chrome. De acuerdo con el gigante de la tecnología chips de AMD también pueden ser explotadas por la falla. ARM Cortex-A procesadores A han sido confirmados a ser vulnerables, así.

Los expertos en seguridad también indican que los proveedores de servicios en la nube que utilizan CPUs Intel y el software de virtualización XEN PV también se ven afectados. La razón de esto es el hecho de que los contenedores se basan en un núcleo de la máquina, tal incluye son los gustos de Docker, OpenVZ y LXC.

Google ha publicado un detallado post blog que da detalles sobre sus productos y servicios. Android dispositivos que ejecutan las últimas actualizaciones de seguridad (dispositivos Nexus y Pixel) deben ser protegidos de los dos vulnerabilidades. El Google Chrome navegador puede ser modificada para mitigar los ataques del navegador al permitir la El aislamiento del sitio característica. La función se puede activar al permitir la siguiente bandera:

cromo://banderas / # enable-sitio-por proceso

El proximo Versión 64 lo cual es debido a ser lanzado en Enero 23 contendrá las características de protección contra la explotación. Google Chrome OS instancias que se ejecutan los últimos parches de seguridad (versión 63) están protegidos de la explotación.

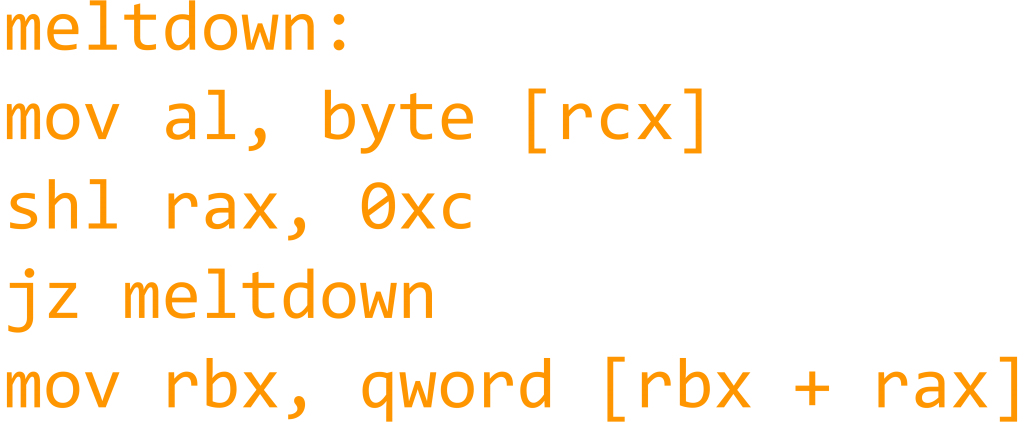

Los detalles sobre la fusión Exploit

La vulnerabilidad Deshielo deriva su nombre del hecho de que se derrite de manera efectiva por los límites de seguridad que normalmente son impuestas por la arquitectura de hardware de los ordenadores. La falla explota efectos secundarios de la capacidad de ejecución fuera de orden, que es parte de todos los procesadores modernos. Esta es una característica que lee las posiciones de memoria del kernel arbitraria, en otras palabras, permite que el software malicioso para obtener acceso a todos los datos sensibles como contraseñas y datos personales. Los expertos en seguridad también señalan que los ataques son independientes del sistema operativo y no se basan en ninguna vulnerabilidad de software como el fallo se basa en una aplicación de diseño de hardware de bajo nivel.

La nueva técnica supera la aplicación de aislamiento de memoria por completo y proporciona un método muy simple y fácil que los hackers pueden utilizar para leer toda la memoria del núcleo de las máquinas comprometidas. El código de software malicioso explota la información de canal lateral que está disponible en la mayoría de los procesadores modernos. Un subconjunto de las características asociadas con Meltdown ilustra las siguientes capacidades:

- El acceso de bajo nivel - El Deshielo explotar permite a los operadores de malware para acceder a los hosts de destino en un nivel muy profundo evitando así todos los mecanismos de seguridad del sistema software y sistemas operativos.

- Penetración de virtualización - Los expertos en seguridad señalan que Deshielo puede ser utilizado como un arma efectiva contra los servidores de negocios y empresas, así como servicios en la nube que se basan en máquinas virtuales.

- Compatible con todos los sistemas operativos modernos - El código de prueba de concepto se ha encontrado eficaz cuando se lee toda la memoria asignada en los equipos Linux y Mac OS X. Los analistas señalan que Meltdown también ha tenido éxito para extraer una gran parte de las regiones de memoria de las máquinas de Windows, así.

El Deshielo explotar puede ser remediado mediante la aplicación de un parche llamado EMPERADOR que funciona para Linux, computadoras Mac OS X y Windows. En estos momentos se está en proceso de revisión y lo más probable será enviado aguas arriba y aplicada por los proveedores relevantes y compañías de software en / próximas actualizaciones críticas de emergencia.

Para más detalles sobre Spectre explotar y sus capacidades

El espectro explotar las funciones de una manera diferente mediante la inducción de los ordenadores de los usuarios para llevar a cabo operaciones especulativamente que no ocurrirían durante la ejecución de aplicaciones estándar. El ataque se basa en dos características del procesador: ejecución especulativa y predicción de saltos. Esta es una técnica de optimización del rendimiento que se ejecuta por la CPU donde se tratará de adivinar qué comandos para ejecutar en las direcciones apropiadas finales.

Los ataques dan lugar a violaciónes de implementación que no utilizan mecanismos de seguridad informática. Los expertos señalan que esto es parte del código de microprocesador y representa un problema muy grave. procesadores vulnerables abarcan casi todos los rangos de AMD, Intel y ARM que se traduce en mil millones de dispositivos vulnerables. El espectro exploit se clasifica como un nuevo tipo de amenaza a la seguridad debido al hecho de que se emplea una técnica novedosa de malware. Los analistas descubrieron que hay dos tipos de ataques que permiten a los hackers acceder al hardware del usuario y los datos sensibles:

- Los ataques de código nativo - Los expertos en seguridad de aplicaciones de prueba de concepto diseñados que contienen datos secretos dentro de su espacio de acceso a la memoria. El malware ha sido compilado y probado en equipos de laboratorio. Los resultados indicaron que el Espectro explotar permite a los usuarios maliciosos para filtrar información confidencial de los equipos comprometidos, así como ejecutar código peligroso.

- Los ataques de JavaScript - La falla Spectre puede penetrar en los entornos de recinto de seguridad del navegador e infectar los sistemas informáticos usando el código JavaScript. Los expertos en seguridad fueron capaces de demostrar esto mediante la creación de malware de prueba que fueron capaces de extraer con éxito datos de usuario de los equipos comprometidos.

El espectro nos explotan mucho más difícil de explotar que Deshielo y como resultado más difícil de mitigar. Hay una solución permanente a su disposición sin embargo sin embargo varias vías de intrusión de malware se pueden fijar con parches de software.

Consecuencias de deshielo y Spectre vulnerabilidades de seguridad

A medida que estos ataques constituyen una nueva categoría de exploits las consecuencias son abrumadoras. Ya hemos informado de que los equipos afectados son una gran parte de todas las máquinas que se están ejecutando. El hecho de que las intrusiones en algunos casos no pueden ser detectados hace que sea un arma muy capaz en manos de los atacantes. Afortunadamente no hay ataques son violaciones se han reportado aún. El Deshielo exploit puede remediarse mediante la aplicación del parche de seguridad crítica y estamos esperando el ataque Espectro ser fijo, así.

El análisis en profundidad concluye que los fabricantes de hardware deben tener en cuenta los riesgos de seguridad de la aplicación de tales tecnologías. Los expertos proponen el desarrollo de un conjunto a largo plazo de las instrucciones que los proveedores deben implementar en sus productos con el fin de protegerlos de las vulnerabilidades. Una de las razones propuestas para esto es el hecho de que los proveedores de procesadores se centran más en las tecnologías de optimización del rendimiento. El uso de capas y complejo código que interactúa con los componentes, controladores de dispositivos y sistemas operativos se establece como una de las fuentes más populares de este tipo de vulnerabilidades.

Cómo protegerse de los exploits Meltdown y Spectre

Todos los usuarios de software de sistemas operativos y parches deben instalarse tan pronto como estén disponibles. Por desgracia, una solución completa aún no está disponible. Sin embargo las herramientas de detección basados en el comportamiento pueden prevenir con eficacia la corrupción del sistema. Esto es posible debido al hecho de que las soluciones avanzadas incluyen un motor de heurística avanzada que puede detectar aplicaciones peligrosas mediante el uso de reconocimiento de patrones y otras técnicas. Ahora que el código y las firmas de prueba de concepto se han publicado a sus bases de datos de la eficacia de estos productos se mejora. Se recomienda que todos los usuarios escanear sus sistemas con una solución anti-spyware de nivel profesional con el fin de detectar cualquier alteración o ejecutan los procesos de virus.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter