I ricercatori di sicurezza hanno scoperto uno dei difetti del processore più pericolosi chiamati Meltdown e Spectre che interessano quasi tutti i processori moderni. Le vulnerabilità di sicurezza colpiscono intere generazioni di computer e dispositivi di tutti i tipi che utilizzano i chip quotate. Di conseguenza, gli hacker possono accedere alle informazioni sensibili che viene elaborato dal computer.

Meltdown e Spectre vulnerabilità esposte

Le vulnerabilità critiche sono stati identificati da diverse squadre di esperti, compresi quelli di Google Project Zero e diverse grandi università in tutto il mondo. I difetti permettono aggressori per abbattere l'isolamento fondamentale tra le applicazioni utente e il sistema operativo. Le informazioni che sono in fase di elaborazione dai computer è quindi trapelato agli attaccanti. Una grande parte di tutti gli utenti di computer è affetto dal bug.

Al momento non c'è modo di rilevare se un computer è stato compromesso dagli hacker come il malware non lascia alcuna traccia nei file di log. Un'altra grande preoccupazione è il fatto che il software di sicurezza (in questo momento) non sono in grado di distinguere in modo efficace il Meltdown e Spectre sfrutta dalle applicazioni regolari. Segnali di avvertimento circa le infezioni possono essere prodotti se un malware tenta di provocare interventi su larga scala o manipolazioni di file. Una prova-of-concept exploit rivela che il contenuto della memoria del computer è rivelato. dati esempio include i seguenti:

- In tempo reale l'input dell'utente - Uso continuo del sfruttano può consentire agli operatori di hacker per estrarre il movimento del mouse, battiture e altre attività degli utenti in un modo simile a cavalli di Troia.

- Data Computer - informazioni approfondite sui componenti hardware sono raccolte. I due exploit permettono anche i criminali per estrarre i dati da tutte le applicazioni in esecuzione, nonché.

Al momento non ci sono prove che le gesta Meltdown e Spectre sono stati utilizzati in natura.

Quali dispositivi sono interessati?

I computer interessati sono tutti i fattori di forma (tavolo, computer portatili e infrastruttura cloud) che comprende processori Intel inclusa la funzione di esecuzione out-of-order. In realtà, questo include ogni processore da parte della società dal 1995 tranne l'Itanium e Intel Atom campi di prima 2013. Secondo Google i due difetti riguardano anche i dispositivi Android e Chrome OS. Secondo il gigante tecnologico chip AMD possono anche essere sfruttati dalla falla. ARM Cortex processori A sono stati confermati vulnerabili pure.

Gli esperti di sicurezza indicano inoltre che i fornitori di servizi cloud che utilizzano Intel CPU e il software di virtualizzazione XEN PV sono anche colpiti. La ragione di questo è il fatto che i contenitori si basano su un kernel dell'host, quali include sono del calibro di Docker, OpenVZ e LXC.

Google ha pubblicato un post sul blog dettagliato che fornisce dettagli sui loro prodotti e servizi. Androide dispositivi che eseguono i più recenti aggiornamenti di sicurezza (dispositivi Nexus e Pixel) devono essere protetti da entrambe le vulnerabilità. Il Google Chrome browser può essere modificato per mitigare gli attacchi del browser, consentendo la Isolamento del sito caratteristica. La funzione può essere attivata attivando la seguente flag:

cromo://bandiere / # enable-site-per-processo

la prossima Versione 64 che dovrebbe essere rilasciato nel gennaio 23 conterrà funzioni di protezione contro l'exploit. Google Chrome OS istanze in esecuzione le ultime patch di sicurezza (versione 63) sono protetti dagli exploit.

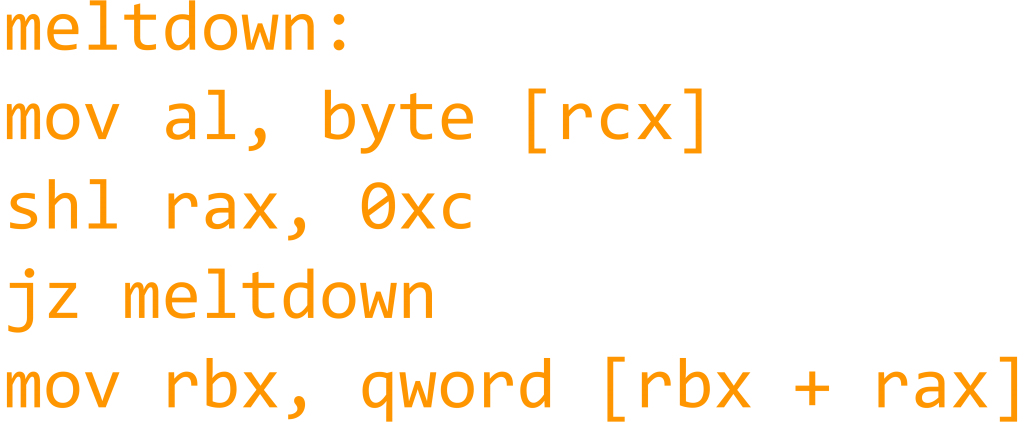

Dettagli sulla Meltdown Exploit

La vulnerabilità Meltdown deriva il suo nome dal fatto che si scioglie in modo efficace i confini di sicurezza che vengono normalmente applicate dal l'architettura hardware dei computer. Il difetto sfrutta gli effetti collaterali della capacità esecuzione fuori ordine che fa parte di tutti i processori moderni. Questa è una caratteristica che legge le locazioni di memoria del kernel arbitrario, in altre parole permette il malware di ottenere l'accesso a tutti i dati sensibili tra cui password e dati personali. Gli esperti di sicurezza anche notare che gli attacchi sono indipendenti dal sistema operativo e non si basano su alcuna vulnerabilità del software come il difetto si basa su un'implementazione di progettazione hardware a basso livello.

La nuova tecnica supera l'attuazione isolamento memoria completamente e fornisce un metodo molto semplice e facile che gli hacker possono utilizzare per leggere l'intera memoria kernel delle macchine compromesse. Il codice del malware sfrutta le informazioni a canale laterale che è disponibile sulla maggior parte dei processori moderni. Un sottoinsieme delle caratteristiche associate con Meltdown illustra le seguenti funzionalità:

- Accesso a basso livello - The Meltdown exploit permette agli operatori di malware per accedere alle host di destinazione su un livello molto profondo quindi bypassando tutti i meccanismi di sicurezza del software di sistema e di funzionamento.

- virtualizzazione Penetrazione - Gli esperti di sicurezza di notare che Meltdown può essere usata come un'arma efficace contro i server business ed enterprise, così come servizi cloud che si basano su macchine virtuali.

- Compatibile con tutti i sistemi operativi moderni - Il codice proof-of-concept è stato trovato efficace quando la lettura di tutta la memoria mappata su computer Linux e Mac OS X. Gli analisti riferiscono che Meltdown ha avuto successo per estrarre una gran parte delle aree di memoria di macchine Windows come pure.

Il disgelo exploit può essere risolto applicando una patch chiamata KAISER che funziona per Linux, computer Mac OS X e Windows. Al momento è in fase di revisione e molto probabilmente verrà inviato a monte e applicato dai produttori e le società di software in emergenza / prossimi aggiornamenti critici.

Ulteriori dettagli su Spectre sfruttare e le sue capacità

Lo spettro exploit funziona in modo diverso inducendo macchine vittima per eseguire speculativo operazioni che non si verificherebbero durante l'esecuzione dell'applicazione standard. L'attacco si basa su due caratteristiche del processore: esecuzione speculativa e branch prediction. Si tratta di una tecnica di ottimizzazione delle prestazioni che viene eseguito dalla CPU in cui si cercherà di indovinare che cosa i comandi da eseguire presso gli indirizzi finali appropriate.

Gli attacchi si traducono in violazioni di implementazione che ignorano i meccanismi di sicurezza del computer. Gli esperti notare che questa è parte del codice microprocessore e rappresenta un problema molto serio. processori vulnerabili comprendono quasi tutte le gamme di AMD, Intel e ARM che si traduce in miliardi di dispositivi vulnerabili. Lo spettro exploit è classificato come un nuovo tipo di minaccia di sicurezza a causa del fatto che impiega una tecnica innovativa di malware. Gli analisti hanno scoperto che ci sono due tipi di attacco che consentono agli hacker di avere accesso all'hardware sensibili e dati utente:

- Attacchi codice nativo - Gli esperti di sicurezza realizzati applicazioni a prova-of-concept che contengono dati segreti all'interno del suo spazio di accesso alla memoria. Il malware è stato compilato e testato su computer del laboratorio. I risultati hanno indicato che la Spectre exploit consente agli utenti malintenzionati di perdita di informazioni sensibili dagli host compromessi, così come eseguire codice pericoloso.

- Attacchi JavaScript - Il difetto Spectre può penetrare gli ambienti sandbox del browser e infettare i sistemi informatici utilizzando il codice JavaScript. Gli esperti di sicurezza sono stati in grado di dimostrare questo con la creazione di test di malware che sono stati in grado di estrarre con successo i dati degli utenti dai host compromessi.

Lo spettro ci exploit molto più difficile da sfruttare rispetto Meltdown e di conseguenza più difficile da mitigare. No correzione permanente è ancora disponibile comunque diverse vie di intrusione di malware possono essere protetti utilizzando le patch del software.

Conseguenze Meltdown e Spectre exploit di sicurezza

Come questi attacchi costituiscono una nuova categoria di imprese le conseguenze sono schiaccianti. Abbiamo già riferito che il computer interessati sono una gran parte di tutte le macchine attualmente in esecuzione. Il fatto che le intrusioni in alcuni casi non possono essere rilevati lo rende un'arma molto capace nelle mani degli attaccanti. Fortunatamente nessun attacco si sono ancora stati segnalati violazioni. The Meltdown exploit può essere risolto applicando la patch di sicurezza critica e ci aspettiamo l'attacco Spectre da fissare come pure.

L'analisi approfondita conclude che i produttori di hardware devono prendere in considerazione i rischi per la sicurezza d'implementazione di tali tecnologie. Gli esperti propongono lo sviluppo di una serie a lungo termine di istruzioni che i venditori devono implementare nei loro prodotti al fine di salvaguardarli dalle vulnerabilità. Uno dei motivi proposti per questo è il fatto che i produttori di processori concentrarsi maggiormente sulle tecnologie di ottimizzazione delle prestazioni. L'uso di strati e complesso codice che interagisce con i componenti, i driver di periferica e sistemi operativi è indicato come una delle fonti più popolari di tali vulnerabilità.

Come proteggersi dal exploit Meltdown e Spectre

Tutte le patch software e al sistema operativo devono essere installate non appena saranno disponibili. Purtroppo una soluzione completa non è ancora disponibile. Tuttavia strumenti di rilevamento basate sul comportamento possono prevenire efficacemente la corruzione del sistema. Ciò è possibile grazie al fatto che le soluzioni avanzate includono un avanzato motore euristico che può rilevare pericolose applicazioni utilizzando pattern recognition e altre tecniche. Ora che il codice e le firme proof-of-concept sono stati pubblicati al loro database l'efficacia di questi prodotti è migliorata. Consigliamo a tutti gli utenti la scansione dei loro sistemi con una soluzione anti-spyware di livello professionale al fine di rilevare eventuali modifiche o processo virus esecuzione.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter