Sicherheitsforscher entdeckt eine der gefährlichsten Prozessor Mängel genannt Meltdown und Specter, dass fast alle modernen Prozessoren beeinflussen. Die Sicherheitslücken betreffen ganze Generationen von Computern und Geräten aller Art, daß die angeführten Chips verwenden. Als Folge können die Hacker den Zugriff auf vertrauliche Informationen erhalten, die von den Computern verarbeitet wird.

Meltdown und Specter Vulnerabilities Exposed

Die kritischen Schwachstellen wurden von mehreren Teams von Experten auch aus Google Project Zero und mehr großen Universitäten auf der ganzen Welt identifiziert. Die Fehler lassen die Angreifer die grundsätzliche Trennung zwischen Benutzeranwendungen brechen und das Betriebssystem. Die Informationen, die von den Computern verarbeitet wird sich daher auf die Angreifer durchgesickert. Ein sehr großer Teil aller Computer-Nutzer wird durch den Fehler betroffen.

Im Moment gibt es keine Möglichkeit, wenn ein Computer zum Nachweis wurde von den Hackern kompromittiert, da sich die Malware keine Spuren in Log-Dateien nicht verlassen. Ein weiteres wichtiges Anliegen ist die Tatsache, dass Sicherheitssoftware (in diesem Moment) nicht in der Lage ist effektiv das Einschmelzen und Specter nutzt von regelmäßigen Anwendungen zu unterscheiden. Warnzeichen über die Infektionen können hergestellt werden, wenn ein Stück Malware versucht, groß angelegte Interventionen oder Dateimanipulationen zu verursachen. Ein Proof-of-Concept-Exploit zeigt, dass der Speicherinhalt des Computers aufgedeckt. Beispiel Daten enthalten die folgenden:

- Real-Time User Input - Kontinuierliche Nutzung des Exploits kann der Hacker-Betreiber ermöglichen, die Mausbewegung zu extrahieren, Tastenanschläge und andere Aktivitäten des Benutzers auf eine ähnliche Art und Weise zu Trojans.

- Computerdaten - Eingehende Informationen über die Hardware-Komponenten gesammelt. Die beiden Exploits erlauben auch die Kriminellen als auch Daten von allen ausgeführten Anwendungen zu extrahieren.

Im Moment gibt es keine Hinweise darauf, dass die Meltdown und Specter Taten haben in der Wildnis verwendet.

Welche Geräte sind betroffen?

Betroffene Computer sind alle Formfaktoren (Desktop, Laptops und Cloud-Infrastruktur) das schließt Intel-Prozessoren einschließlich der Out-of-Order-Ausführungsfunktion. In Wirklichkeit enthält dieser jeden Prozessor von der Firma seit 1995 mit Ausnahme des Itanium und Intel Atom reicht vor 2013. Laut Google beeinflussen die beiden Fehler auch Android und Chrome OS-Geräte. Laut dem Tech-Riesen AMD-Chips können auch durch die Fehler ausgenutzt werden. ARM Cortex-A-A-Prozessoren wurden bestätigt und verletzlich zu sein.

Die Sicherheitsexperten zeigen auch, dass Cloud-Service-Provider, die Intel-CPUs und die XEN PV-Virtualisierungs-Software verwenden, werden ebenso betroffen. Der Grund dafür ist die Tatsache, dass die Behälter auf einer Host-Kernel angewiesen, so umfasst die Gleichen von Docker, OpenVZ und LXC.

Google hat eine ausführliche Blog-Post, die Details über ihre Produkte und Dienstleistungen gibt. Androide Geräte die neuesten Sicherheitsupdates laufen (Nexus und Pixel-Geräte) sollte von beiden Schwachstellen geschützt werden. Die Google Chrome Browser kann den Browser-Angriffe zu mildern modifiziert werden, indem die Freigabe Site-Isolation Feature. Die Funktion kann durch Aktivieren des folgenden Flag eingeschaltet werden:

Chrom://Fahnen / # enable-Ort-per-Prozess

Das bevorstehende Version 64 das wird am Januar veröffentlicht werden 23 enthält Schutzfunktionen gegen den Exploit. Google Chrome OS Instanzen die neuesten Sicherheits-Patches läuft (Version 63) werden aus den geschützten Taten.

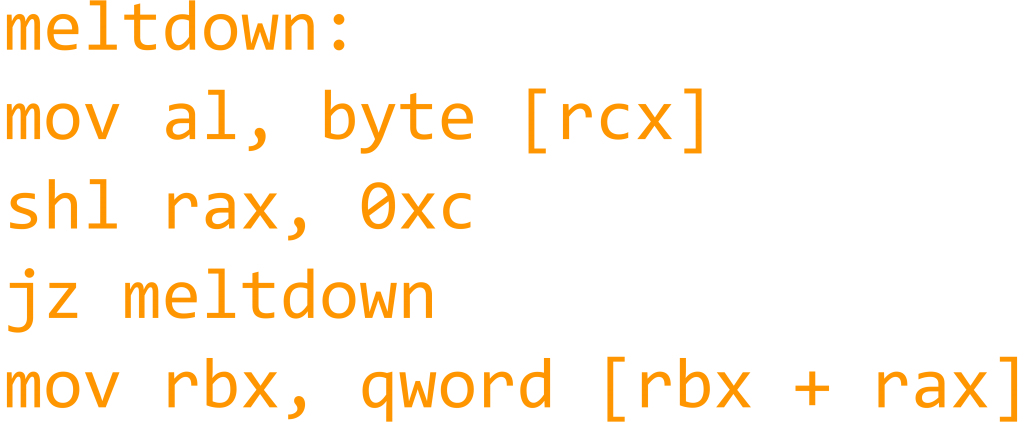

Details zum Einschmelzen Exploit

Das Meltdown Verwundbarkeit leitet seinen Namen von der Tatsache, dass es schmilzt effektiv die Sicherheitsgrenzen, die von der Hardware-Architektur des Computers normalerweise erzwungen werden. Der Fehler ausnutzt Nebenwirkungen der Out-of-Order, die Ausführungsfähigkeit Bestandteil aller modernen Prozessoren ist. Dies ist ein Feature, das die beliebige Kernel Speicherstellen liest, mit anderen Worten erlaubt es die Malware Zugriff auf alle sensiblen Daten zu gewinnen, einschließlich Passwörter und persönliche Daten. Die Sicherheitsexperten beachten Sie auch, dass die Anschläge unabhängig vom Betriebssystem sind und verlassen Sie sich nicht auf alle Software-Schwachstellen wie der Fehler auf einem Low-Level-Hardware-Design-Implementierung basiert.

Die neuartige Technik überwindet die Speicher Isolation Implementierung vollständig und bietet eine sehr einfache und einfache Methode, die der Hacker verwenden kann den gesamten Kernel-Speicher der kompromittierten Maschinen lesen. Der Malware-Code nutzt die Seitenkanalinformation, die auf den meisten modernen Prozessoren verfügbar ist. Eine Teilmenge der mit Meltdown zugehörigen Eigenschaften zeigt die folgenden Funktionen:

- Low-Level-Zugriff - The Meltdown ausnutzen ermöglicht die Malware-Betreiber die Ziel-Hosts auf einer sehr tiefen Ebene zuzugreifen damit unter Umgehung aller Software und Betriebssystem-Sicherheitsmechanismen.

- Virtualisierung Penetration - Die Sicherheitsexperten beachten Sie, dass Meltdown als wirksame Waffe gegen Business- und Enterprise-Servern verwendet werden, sowie Cloud-Services, die auf virtuellen Maschinen verlassen.

- Kompatibel mit allen modernen Betriebssystemen - Der Proof-of-Concept-Code hat sich als wirksam erwiesen, wenn der gesamten Map-Speicher auf Linux und Mac OS X-Computer lesen. Die Analysten berichten, dass Meltdown hat sich auch erfolgreich als auch einen großen Teil der Speicherbereiche von Windows-Rechnern zu extrahieren.

Die Meltdown exploit kann durch Anlegen eines Patches behoben werden genannt KAISER das funktioniert für Linux, Mac OS X und Windows-Computer. Im Moment ist es überarbeitet und höchstwahrscheinlich wird es von den entsprechenden Herstellern und Software-Unternehmen in Notfall- / kritischen anstehenden Updates gesendet Upstream und angewendet werden.

Weitere Details zu Specter Exploit und seine Fähigkeiten

Die Specter ausnutzen Funktionen in einer anderen Art und Weise, indem sie die Opfer Maschinen induzieren Operationen spekulativ auszuführen, die nicht während der normalen Anwendungsausführung auftreten würde,. Der Angriff beruht auf zwei Prozessor-Features: spekulative Ausführung und Verzweigungsvorhersage. Dies ist eine Performance-Optimierung Technik, die von der CPU ausgeführt wird, wo er versucht, zu erraten, welche Befehle an den entsprechenden Endadressen laufen.

Die Angriffe zu Realisations Verletzungen, die Computer-Sicherheitsmechanismen umgehen. Die Experten beachten Sie, dass dieser Teil des Mikroprozessors Code ist und stellt ein sehr ernstes Thema. Vulnerable Prozessoren umfassen nahezu alle Bereiche von AMD, Intel und ARM, die in Milliarden von gefährdeten Geräten führen. Die Specter exploit ist als eine völlig neue Art von Sicherheitsrisiko eingestuft, weil der Tatsache, dass es eine neue Malware-Technik verwendet. Die Analysten entdeckt, dass es zwei Angriffsarten, die die Hacker erlauben den Zugriff auf sensible Hardware und Benutzerdaten zu gewinnen:

- Native Code-Angriffe - Die Sicherheitsexperten gestaltete Proof-of-Concept-Anwendungen, die geheimen Daten in seinem Speicher Zugriffsraum enthalten. Die Malware wurde auf Laborcomputer kompiliert und getestet. Die Ergebnisse zeigten, dass die Spectre ausnutzen kann böswillige Benutzer vertrauliche Informationen aus dem kompromittierten Rechner sowie ausführen gefährlichen Code lecken.

- JavaScript Attacks - Der Spectre Fehler kann die Browser-Sandbox-Umgebungen durchdringen und von Computersystemen unter Verwendung von JavaScript-Code infizieren. Die Sicherheitsexperten konnten dies demonstrieren, indem Test Malware erstellen, die erfolgreich in der Lage waren, um Benutzerdaten aus dem kompromittierten Rechner zu extrahieren.

Die Specter ausbeuten uns viel härter als Meltdown zu nutzen und als Folge schwerer zu mildern. Keine dauerhafte Lösung ist vorhanden jedoch mehrere Malware Intrusion Wege gesichert werden können Software-Patches mit.

Meltdown und Specter Exploits Sicherheitsfolgen

Da diese Angriffe eine ganz neue Kategorie von Exploits darstellen, sind die Folgen überwältigend. Wir berichteten bereits, dass die betroffenen Computer ein großer Teil aller derzeit laufenden Maschinen sind. Die Tatsache, dass die Einbrüche in einigen Fällen nicht erkannt werden können ist es eine sehr fähige Waffe in den Händen der Angreifer. Zum Glück sind keine Angriffe Verletzungen noch berichtet worden. Die Meltdown exploit kann durch die Anwendung der kritische Sicherheitspatch behoben werden, und wir erwarten, dass der Spectre Angriff als auch fixiert werden.

Die eingehende Analyse kommt zu dem Schluss, dass Hardware-Anbieter berücksichtigen müssen die Sicherheitsrisiken für die Umsetzung solcher Technologien. Die Experten schlagen vor, die Entwicklung einer langfristigen Reihe von Anweisungen, die Anbieter in ihren Produkten implementieren, um sollte sie von Schwachstellen zu schützen. Eine der vorgeschlagenen Gründe dafür ist die Tatsache, dass die Prozessorhersteller mehr auf Performance-Optimierung Technologien konzentrieren. Die Verwendung von Schichten und komplexen Code, der mit Komponenten interagiert, Gerätetreiber und Betriebssysteme gilt als einer der beliebtesten Quellen solcher Schwachstellen festgestellt.

Wie Sie sie von dem Meltdown und Specter Exploits schützen

Alle Anwendersoftware und Betriebssystem-Patches sollten so schnell installiert werden, sobald sie verfügbar sind. Leider ist eine komplette Lösung noch nicht verfügbar. Allerdings verhaltensbasierte Erkennungs-Tools können wirksam verhindern System der Korruption. Dies ist möglich aufgrund der Tatsache, dass fortschrittliche Lösungen eine fortschrittliche Heuristik-Engine enthalten, die gefährlichen Anwendungen mit Mustererkennung und andere Techniken erkennen kann. Nun, da der Proof-of-Concept-Code und Unterschriften haben die Wirksamkeit dieser Produkte auf ihre Datenbanken veröffentlicht wird verbessert. Wir empfehlen, dass alle Benutzer scannen ihre Systeme mit einer professionellen Anti-Spyware-Lösung um etwaige Änderungen oder laufenden Virus Prozesse zu erfassen,.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren