Sikkerhed forskere opdaget en af de farligste processor fejl kaldet Meltdown og Spectre, der påvirker næsten alle moderne processorer. De sikkerhedshuller påvirke hele generationer af computere og enheder af alle typer, der anvender de citerede chips. Som en konsekvens hackere kan få adgang til følsomme oplysninger, der behandles af computerne.

Meltdown og Spectre sårbarheder Exposed

De kritiske sårbarheder blev identificeret ved flere hold af eksperter, herunder dem fra Google Project Zero og flere store universiteter rundt om i verden. Fejlene tillader hackere at nedbryde den grundlæggende isolation mellem brugerapplikationer og operativsystemet. De oplysninger, der behandles af computerne er derfor lækket til angriberne. En meget stor del af alle computerbrugere er påvirket af fejlen.

I øjeblikket er der ingen måde at afsløre, om en computer er blevet kompromitteret af hackere som malware ikke efterlader nogen spor i logfiler. Et andet stort problem er, at sikkerhedssoftware (i dette øjeblik) ikke er i stand til effektivt at skelne Meltdown og Spectre udnytter fra almindelige applikationer. kan produceres advarselstegn om infektioner, hvis et stykke malware forsøger at forårsage omfattende indgreb eller fil manipulationer. En proof-of-concept udnytte afslører, at hukommelsens indhold på computeren er afsløret. Eksempel data omfatter følgende:

- Real-Time brugerinput - Kontinuerlig brug af udnytte kan tillade hacker operatørerne at udtrække musen bevægelse, tastetryk og andre bruger aktiviteter på en lignende måde at trojanske heste.

- Computer data - Dybdegående information om hardwarekomponenter samles. De to udnytter også gøre det muligt for kriminelle at udtrække data fra alle kørende programmer samt.

I øjeblikket er der ingen beviser for, at Meltdown og Spectre udnyttelser er blevet brugt i naturen.

Hvilke enheder påvirkes?

Berørte computere inkluderer alle formfaktorer (desktop, bærbare computere og cloud-infrastruktur) der omfatter Intel-processorer, herunder udførelsen funktion out-of-order. I virkeligheden indeholder dette hver processor foretaget af selskabet siden 1995 undtagen Itanium og Intel Atom spænder før 2013. Ifølge Google de to fejl også påvirke Android og Chrome OS-enheder. Ifølge tech gigant AMD chips kan også udnyttes af fejl. ARM Cortex-A A-processorer er blevet bekræftet at være sårbare såvel.

De sikkerhedseksperter viser også, at cloud-udbydere, der bruger Intel CPU'er og XEN PV virtualiseringssoftware også påvirkes. Grunden til dette er, at beholderne er afhængige af en vært kerne, sådan indbefatter er folk som Docker, OpenVZ og LXC.

Google indsendt en detaljeret blogindlæg, der giver oplysninger om deres produkter og tjenester. Android enheder, der kører de nyeste sikkerhedsopdateringer (Nexus og Pixel-enheder) bør beskyttes mod begge svagheder. Den Google Chrome browseren kan ændres til at afbøde de browser-angreb ved at aktivere den webstedet Isolering funktion. Funktionen kan aktiveres ved at aktivere følgende flag:

krom://flag / # enable-site-per-proces

den kommende Version 64 hvilket skyldes, at blive frigivet i januar 23 vil indeholde beskyttelsesfunktioner mod udnytte. Google Chrome OS forekomster, der kører de nyeste sikkerhedsrettelser (udgave 63) også beskyttes mod exploits.

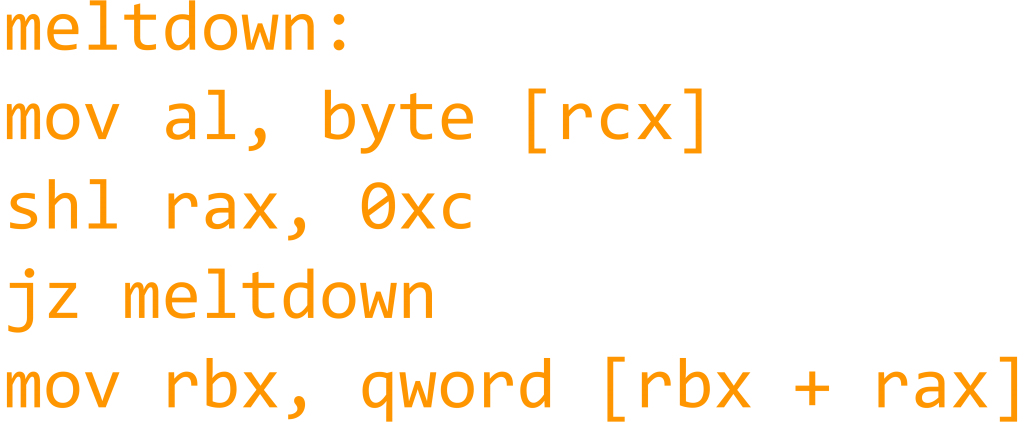

Nærmere oplysninger om Meltdown Exploit

Den Meltdown sårbarhed stammer sit navn fra det faktum, at den effektivt smelter ned de sikkerhedsmæssige grænser, der normalt håndhæves af hardware arkitektur af computerne. Fejlen udnytter bivirkninger af out-of-order udførelse kapacitet, som er en del af alle moderne processorer. Dette er en funktion, der læser de vilkårlige kerne hukommelsespladser, med andre ord det gør det muligt for malware at få adgang til alle følsomme data, herunder adgangskoder og personlige oplysninger. De sikkerhedseksperter også bemærke, at angrebene er uafhængige af operativsystemet og ikke stole på nogen sårbarheder i software som fejlen er baseret på et lavt niveau implementering hardware-design.

Den ny teknik overvinder implementering hukommelsen isolation helt og giver en meget enkel og nem metode, som hackere kan bruge til at læse hele kerne hukommelse af de inficerede maskiner. Den malware kode udnytter side-kanal information, som er tilgængelig på de fleste moderne processorer. En undergruppe af de karakteristika, der er forbundet med Meltdown illustrerer følgende kapaciteter:

- Low-niveau adgang - The Meltdown udnytte tillader malware operatører at få adgang til target værter på et meget dybt plan og derved omgå alle systemets sikkerhedsmekanismer software og operativsystemer.

- Virtualisering Penetration - De sikkerhedseksperter opmærksom på, at Meltdown kan bruges som et effektivt våben mod forretnings- og enterprise-servere, samt cloud-tjenester, der er afhængige af virtuelle maskiner.

- Kompatibel med alle moderne operativsystemer - Den proof-of-concept-kode er fundet effektiv, når du læser det hele kortlagt hukommelse på Linux og Mac OS X-computere. Analytikerne rapporterer, at Meltdown også har været en succes at udtrække en stor del af hukommelsen regioner i Windows-maskiner samt.

The Meltdown exploit kan afhjælpes ved at anvende et plaster kaldet KAISER der arbejder for Linux, Mac OS X og Windows-computere. I øjeblikket er det er under revision, og mest sandsynligt vil det blive sendt opstrøms og anvendes af de relevante leverandører og software virksomheder i nødsituationer / kritiske kommende opdateringer.

Yderligere detaljer om Spectre Exploit og dens muligheder

Den Spectre udnytte funktioner på en anden måde ved at inducere de offer maskiner til spekulativt udføre operationer, der ikke ville opstå under standard ansøgning udførelse. Angrebet er afhængig af to processor funktioner: spekulative udførelse og gren forudsigelse. Dette er en performance optimering teknik, der køres af CPU'en, hvor det vil forsøge at gætte, hvad kommandoer til at køre på den rigtige ende adresser.

Angrebene medfører krænkelser implementering, der omgår computer sikkerhedsmekanismer. Eksperterne bemærke, at dette er en del af mikroprocessor-kode og repræsenterer et meget alvorligt problem. Sårbare processorer omfatter næsten alle områder fra AMD, Intel og ARM, som resulterer i milliarder af sårbare enheder. Spectre exploit er kategoriseret som en helt ny type sikkerhedstrussel på grund af det faktum, at den anvender en hidtil ukendt malware teknik. Analytikerne opdagede, at der er to angreb typer, der tillader hackere at få adgang til følsomme hardware og brugerdata:

- Native kode angreb - De sikkerhedseksperter udformet proof-of-concept-applikationer, der indeholder hemmelige data inden sin hukommelse adgang plads. Den malware blev udarbejdet og testet på lab computere. Resultaterne viste, at Spectre udnytte muligt for ondsindede brugere til at lække følsomme oplysninger fra de kompromitterede værter samt eksekvere farlig kode.

- JavaScript angreb - Det Spectre fejl kan trænge browseren sandkassen miljøer og inficere computersystemer ved hjælp af JavaScript kode. De sikkerhedseksperter var i stand til at demonstrere dette ved at skabe test malware, der var i stand til at udtrække brugerdata fra kompromitterede værter.

Den Spectre udnytte os meget sværere at udnytte end Meltdown og som et resultat sværere at afbøde. Ingen permanent rettelse er endnu ikke tilgængelig dog flere malware indtrængen veje kan sikres ved hjælp af software patches.

Meltdown og Spectre Exploits Sikkerhed Konsekvenser

Da disse angreb udgør en helt ny kategori af exploits konsekvenserne er overvældende. Vi har allerede rapporteret, at de berørte computere er en stor del af alle kørende maskiner. Det faktum, at der ikke kan opdages indtrængen i nogle tilfælde gør det til en meget dygtig våben i hænderne på angriberne. Heldigvis ingen angreb er brud er blevet rapporteret endnu. The Meltdown udnytte kan afhjælpes ved at anvende den kritiske sikkerhedsrettelse, og vi forventer det Spectre angreb skal fastsættes såvel.

Den dybtgående analyse konkluderer, at hardwareleverandører skal tage hensyn til de sikkerhedsmæssige risici ved at gennemføre sådanne teknologier. Eksperterne foreslår udvikling af en langsigtet sæt af instruktioner, leverandører bør implementere i deres produkter for at beskytte dem mod sårbarheder. En af de foreslåede årsager til dette er, at processoren leverandører fokuserer mere på ydeevne optimering teknologier. Brugen af lag og kompleks kode, der interagerer med komponenter, enhedsdrivere og operativsystemer er angivet som en af de mest populære kilder til sådanne sårbarheder.

Hvordan kan beskytte dig mod de Meltdown og Spectre Udnytter

Alle bruger software og operativsystem patches skal installeres, så snart de er tilgængelige. Desværre en komplet løsning er endnu ikke tilgængelig. Men adfærdsbaserede detektionsværktøjer effektivt kan forhindre systemet korruption. Dette er muligt på grund af det faktum, at avancerede løsninger omfatter en avanceret heuristisk motor, der kan detektere farlige applikationer ved hjælp af mønstergenkendelse og andre teknikker. Nu, hvor proof-of-concept-kode og underskrifter er blevet offentliggjort til deres databaser effektiviteten af disse produkter er forbedret. Vi anbefaler, at alle brugere scanne deres systemer med en professionel kvalitet anti-spyware løsning for at detektere eventuelle ændringer eller kører virus processer.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter