los investigadores de seguridad cibernética han descrito un nuevo tipo de ataque con procesadores Intel servidor de grado ya 2012. El ataque se basa en una vulnerabilidad llamado NetCAT (Ataque a la red de caché).

La vulnerabilidad podría permitir la inhalación de datos mediante el montaje de un ataque de canal lateral través de la red. El descubrimiento del ataque NetCAT proviene de los investigadores VUSec del grupo en Vrije Universiteit Amsterdam.

“NetCAT muestra que los ataques de canal lateral caché basados en la red son una amenaza real,” explican los investigadores. ataques de caché no son infrecuentes y que se han utilizado para la fuga de datos sensibles en un entorno local. NetCAT sólo muestra cómo esta amenaza se extiende a los clientes que no se confía en la red. Si se explota, NetCAT puede filtrar información confidencial, como las pulsaciones de teclado en una sesión SSH desde servidores remotos sin acceso local, el informe dice.

Lo que es la causa de NetCAT?

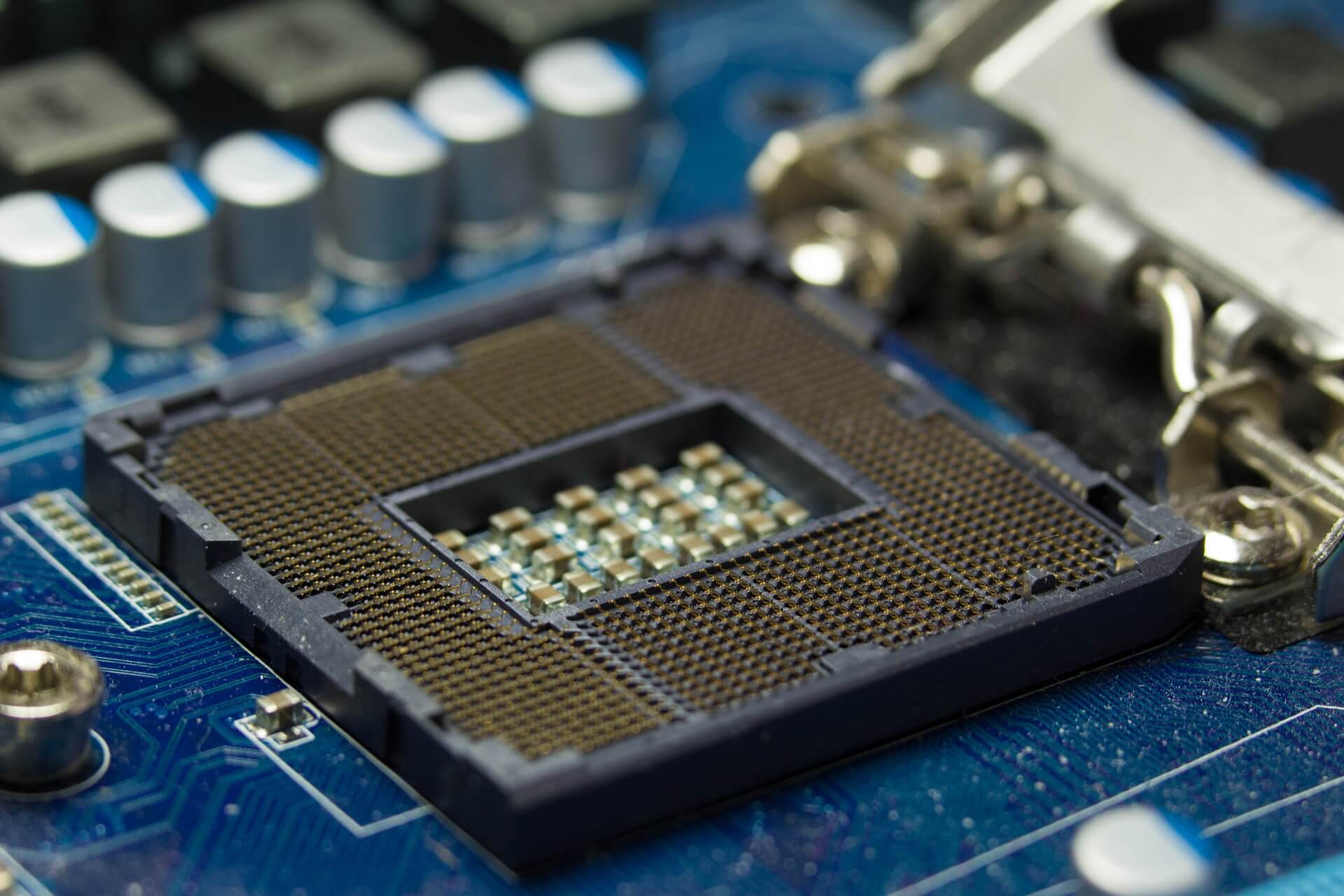

La vulnerabilidad se debe a una reciente función Intel llamada DDIO, que otorga a los dispositivos de red y otros periféricos de acceso a la caché de la CPU. Diseñado con la idea de ser una optimización del rendimiento en redes rápidas, DDIO tiene graves consecuencias para la seguridad, en cuenta los investigadores. Estas cuestiones se exponen en los servidores de redes no confiables locales a los ataques de canal lateral remotas.

A través de su trabajo, los investigadores muestran cómo NetCAT puede romper la confidencialidad de una sesión SSH desde una tercera máquina. Lo más importante, no se necesita ningún software malicioso que se ejecuta en el servidor remoto, como el atacante está haciendo esto mediante el envío de paquetes de red con el servidor remoto.

Más sobre el ataque:

con NetCAT, podemos filtrar la hora de llegada de los paquetes de red individuales de una sesión SSH usando un canal lateral caché remota. ¿Por qué es esto útil? En una sesión SSH interactivo, cada vez que se pulsa una tecla, paquetes de red se transmiten directamente. Como resultado, cada vez que una víctima escribe un carácter dentro de una sesión SSH encriptado en su consola, NetCAT puede filtrarse el tiempo del evento por fugas de la hora de llegada del paquete de red correspondiente. Ahora, los seres humanos tienen patrones distintos de escritura. Por ejemplo, escribiendo ‘s’ justo después de ‘a’ es más rápido que escribir ‘g’ después de ‘s’. Como resultado, NetCAT puede operar el análisis estático de los tiempos entre llegadas de paquetes en lo que se conoce como un ataque de tiempo de pulsaciones de teclas a la fuga lo que escribe en su sesión SSH privada.

Cabe señalar que en noviembre 2018, dos ataques de canal lateral fueron descubiertos por los investigadores de seguridad, la denominada vulnerabilidad de canal lateral Portsmash, y una GPU explotar. Portsmash es similar a los casos anteriores como Meltdown.

Mediante la explotación de este error a los piratas informáticos podrían secuestrar la información de los procesos que se ejecutan en el mismo núcleo. El código demostrado una prueba de concepto mostró cómo es posible robar la clave privada durante una sesión de OpenSSL. Las pruebas realizadas mostraron que Intel Skylake y Kaby lago se ven afectados por esta.

En cuanto a las explotaciones con respecto a tarjetas GPU, podrían dirigir a los usuarios finales individuales que los utilizan en las actividades del día a día, así como grupos que se basan en las GPU de computación distribuida.