Cyberveiligheid onderzoekers hebben een nieuw type aanval waarbij Intel server-grade processors sinds geschetst 2012. De aanval is gebaseerd op een kwetsbaarheid genaamd netcat (Network Cache Attack).

De kwetsbaarheid waardoor snuiven data door het monteren van een zijkanaal aanvallen via netwerk. De ontdekking van de netcat aanval komt van onderzoekers from the VUSec group at Vrije Universiteit Amsterdam.

“Netcat blijkt dat netwerkgebaseerde cache nevenkanaalaanvallen een reëel gevaar,” de onderzoekers verklaren. Cache aanvallen zijn niet ongewoon en ze zijn gebruikt om gevoelige gegevens te lekken op een lokale instelling. Netcat toont alleen hoe deze bedreiging strekt zich uit tot niet-vertrouwde clients via het netwerk. Als uitgebuit, Netcat kan gevoelige informatie lekken, zoals toetsaanslagen in een SSH-sessie van remote servers met geen lokale toegang, in het verslag staat.

Wat is de oorzaak van netcat?

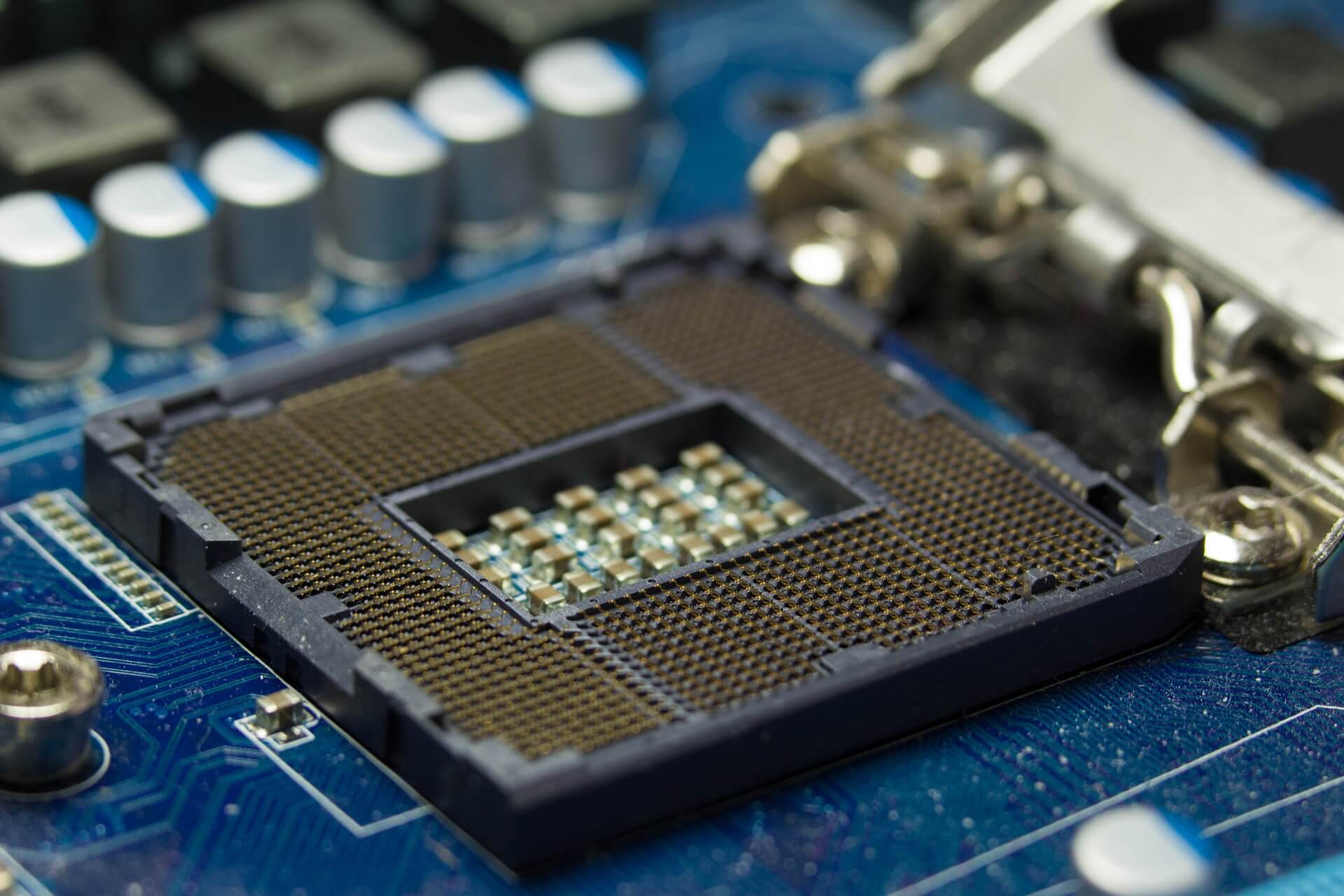

Het lek komt voort uit een recente Intel functie genaamd DDIO, die verleent netwerkapparaten en andere randapparatuur toegang tot de CPU-cache. Ontworpen met het idee om een prestatie-optimalisatie in snelle netwerken, DDIO heeft ernstige gevolgen voor de veiligheid, let op de onderzoekers. Deze kwesties bloot servers in lokale vertrouwde netwerken op afstand nevenkanaalaanvallen.

Door hun werk, de onderzoekers laten zien hoe Netcat de vertrouwelijkheid van een SSH-sessie kan breken van een derde machine. Belangrijker, geen schadelijke software die op de externe server nodig, de aanvaller doet dit door het zenden van netwerkpakketten aan de verre server.

Meer over de aanval:

met netcat, We kunnen de aankomsttijd van de afzonderlijke netwerkpakketten uit een SSH sessie lek via een externe cache zijkanaal. Waarom is dit nuttig? In een interactieve SSH-sessie, elke keer dat u een toets indrukt, netwerkpakketten worden direct verzonden. Dientengevolge, elke keer dat een slachtoffer u typt een personage in een versleutelde SSH-sessie op je console, Netcat kan het tijdstip van de gebeurtenis lek door de aankomsttijd van de overeenkomstige netwerkpakket lekt. Nu, mensen hebben verschillende typepatronen. Bijvoorbeeld, typering ‘s’ direct na ‘a’ is sneller dan typen ‘g’ na ‘s’. Dientengevolge, Netcat kan statische analyse van de inter-arrival timings van pakketten in wat bekend staat als een toetsaanslag timing aanval werken om lekken wat u typt in uw privé-SSH-sessie.

Opgemerkt dient te worden dat in november 2018, twee nevenkanaalaanvallen werden ontdekt door onderzoekers security -de zogenaamde Portsmash kwetsbaarheid zijkanaal, en een GPU exploiteren. Portsmash is vergelijkbaar met eerdere zaken als Kernsmelting.

Door gebruik te maken van deze bug hackers zou informatie kunnen kapen van processen die worden uitgevoerd in dezelfde kern. De aangetoonde proof-of-concept code laten zien hoe het mogelijk is om de private sleutel te stelen tijdens een OpenSSL-sessie. De uitgevoerde testen tentoongesteld dat Intel Skylake en Kaby Lake worden beïnvloed door deze.

Wat betreft de prestaties met betrekking tot GPU kaarten, ze konden richten op individuele eindgebruikers die ze gebruiken in dag-tot-dag-activiteiten, evenals clusters die afhankelijk zijn van GPU's voor distributed computing.