pesquisadores de segurança cibernética delinearam um novo tipo de ataque envolve processadores servidor de grau Intel desde 2012. O ataque se baseia em uma vulnerabilidade chamado NetCAT (Ataque Cache rede).

A vulnerabilidade pode permitir a detecção de dados montando um ataque de canal lateral na rede. A descoberta do ataque NetCAT vem de pesquisadores do grupo VUSec na VU University Amsterdam.

“NetCAT mostra que ataques de canal lateral de cache baseados em rede são uma ameaça realista,” os pesquisadores explicam. Ataques de cache não são incomuns e têm sido usados para vazar dados confidenciais em uma configuração local. O NetCAT mostra apenas como essa ameaça se estende a clientes não confiáveis na rede. Se explorada, NetCAT pode vazar informações confidenciais, como pressionamentos de tecla em uma sessão SSH de servidores remotos sem acesso local, diz o relatório.

Qual é a causa do NetCAT?

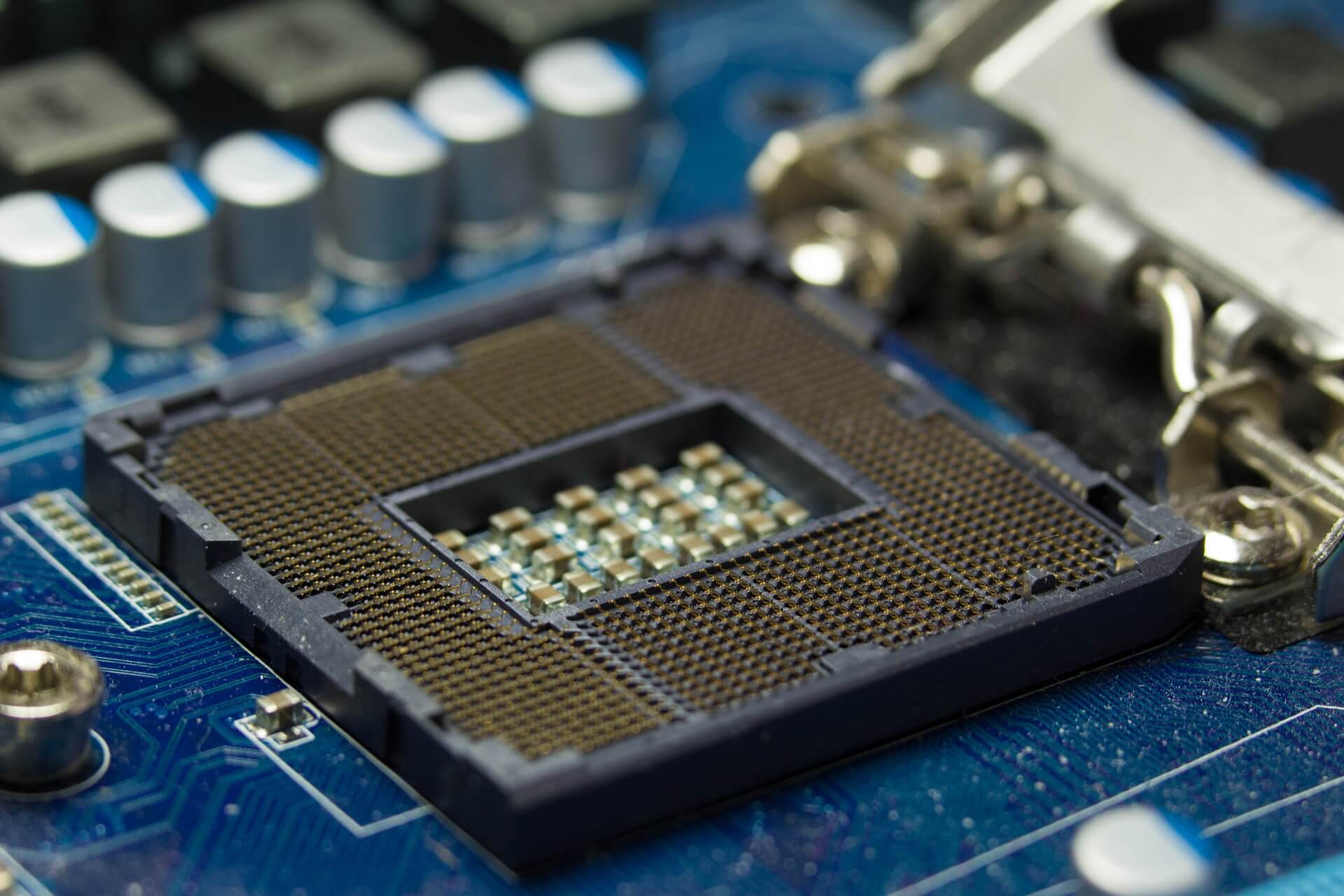

A vulnerabilidade decorre de um recurso recente da Intel chamado DDIO, que concede aos dispositivos de rede e outros periféricos acesso ao cache da CPU. Projetado com a ideia de ser uma otimização de desempenho em redes rápidas, DDIO tem graves implicações de segurança, observe os pesquisadores. Esses problemas expõem servidores em redes locais não confiáveis a ataques remotos de canal lateral.

Através do trabalho deles, os pesquisadores mostram como o NetCAT pode quebrar a confidencialidade de uma sessão SSH de uma terceira máquina. Mais importante, nenhum software malicioso em execução no servidor remoto é necessário, pois o invasor está fazendo isso enviando pacotes de rede para o servidor remoto.

Mais sobre o ataque:

Com NetCAT, podemos vazar a hora de chegada dos pacotes de rede individuais de uma sessão SSH usando um canal remoto de cache lateral. Por que isso é útil?? Em uma sessão SSH interativa, toda vez que você pressiona uma tecla, pacotes de rede estão sendo transmitidos diretamente. Como um resultado, toda vez que uma vítima você digita um caractere dentro de uma sessão SSH criptografada em seu console, O NetCAT pode vazar a hora do evento, vazando a hora de chegada do pacote de rede correspondente. Agora, humanos têm padrões de tipagem distintos. Por exemplo, digitar 's' logo após 'a' é mais rápido do que digitar 'g' depois de 's'. Como um resultado, O NetCAT pode operar a análise estática dos tempos entre a chegada de pacotes no que é conhecido como um ataque de tempo de pressionamento de tecla para vazar o que você digita em sua sessão SSH privada.

Deve-se notar que em novembro 2018, dois ataques de canal lateral foram descobertos por pesquisadores de segurança - os chamados Vulnerabilidade do canal lateral do Portsmash, e uma exploração de GPU. Portsmash é semelhante a casos anteriores, como Meltdown.

Ao explorar esse bug, os hackers podem sequestrar informações de processos que estão sendo executados no mesmo núcleo. O código de prova de conceito demonstrado mostrou como é possível roubar a chave privada durante uma sessão OpenSSL. Os testes realizados mostraram que a Intel Skylake e a Kaby Lake são afetadas por isso.

Quanto aos exploits relativos às placas GPU, eles podem ter como alvo usuários finais individuais que os usam nas atividades do dia-a-dia, bem como clusters que dependem de GPUs para computação distribuída.