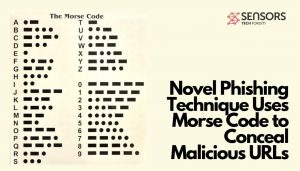

Los operadores de phishing han creado una nueva técnica de ofuscación que utiliza código Morse para ocultar URL maliciosas dentro de un archivo adjunto de correo electrónico.. Este es quizás el primer caso de actores de amenazas que utilizan el código Morse de tal manera.

Los operadores de phishing han creado una nueva técnica de ofuscación que utiliza código Morse para ocultar URL maliciosas dentro de un archivo adjunto de correo electrónico.. Este es quizás el primer caso de actores de amenazas que utilizan el código Morse de tal manera.

Actores de amenazas que utilizan código Morse en ataques de phishing

La primera instancia fue informado por los usuarios de Reddit hace una semana, y los investigadores de malware descubrieron más tarde más muestras cargadas en el motor VirusTotal.

El escenario de phishing es clásico, donde el correo electrónico malicioso se hace pasar por una factura para la empresa objetivo. El destinatario debe tener cuidado de que el documento adjunto, fingir una factura de Excel es en verdad un intento malicioso. Los archivos adjuntos de esta campaña se nombran con el siguiente patrón: [nombre de empresa]_factura_[número]._xlsx.hTML,’ BleepingComputer informado.

El archivo adjunto contiene letras y números de asignación de JavaScript al código Morse con fines de ofuscación.

El objetivo final del intento de phishing es hacer que el usuario revele sus credenciales de inicio de sesión.. Cabe señalar que los ataques son altamente dirigidos, y el operador de phishing está utilizando el servicio logo.clearbit.com para insertar logotipos de las empresas del destinatario.. De esta manera, el correo electrónico se vuelve más confiable. Hasta ahora, al menos once empresas han sido blanco de ataques, incluyendo nombres como SGS, Dimensional, Metrohm, OSE (Mauricio) Limitado, NUEVA IMAIE, Bridgestone, Cargeas, Gestión de activos ODDO BHF, Dea Capital, Equinths, y Capital Cuatro.

Otros ejemplos de nuevas técnicas de phishing

En 2019, un informe de Akamai reveló que Los operadores de phishing comenzaron a usar Google Analytics. para recopilar información. Este fue otro ejemplo de phishers mejorando en el aprovechamiento de técnicas novedosas. El abuso de Google Analytics podría ayudar a que las campañas de phishing se vuelvan muy específicas.

Otro informe del mismo año reveló que casi 1 en 4 Se encontraron URL maliciosas en dominios de confianza.. Los investigadores observaron este comportamiento en 9 categorías de contenido distinto de dominio (de la parte superior 1,000 la mayoría de los dominios populares), incluyendo acortadores de URL (bit.ly, Tinuhrila, tiny.cc, etc), almacenamiento en la nube (Dropbox, SharePoint, Google Drive, etc),y medios digitales (Tumblr, Imgur, etc). Ese año mas de 1.5 se descubrieron millones de URL de phishing únicas.

Continuaremos siguiendo las tendencias en campañas de phishing, a medida que continúan evolucionando de manera constante, dirigido tanto a organizaciones como a personas.