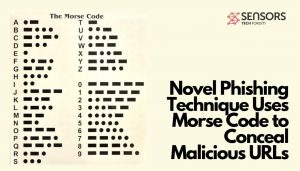

Les opérateurs de phishing ont créé une nouvelle technique d'obfuscation qui utilise le code Morse pour masquer les URL malveillantes dans une pièce jointe à un e-mail. C'est peut-être le premier cas d'acteurs menaçants utilisant le code Morse de cette manière.

Les opérateurs de phishing ont créé une nouvelle technique d'obfuscation qui utilise le code Morse pour masquer les URL malveillantes dans une pièce jointe à un e-mail. C'est peut-être le premier cas d'acteurs menaçants utilisant le code Morse de cette manière.

Menaces utilisant le code Morse dans les attaques de phishing

La première instance était rapporté par les utilisateurs de Reddit il y a environ une semaine, et les chercheurs en malwares ont découvert plus tard un échantillon supplémentaire téléchargé sur le moteur VirusTotal.

Le scénario de hameçonnage est classique, où l'e-mail malveillant est masqué comme une facture pour l'entreprise ciblée. Le destinataire doit veiller à ce que le document joint, prétendre à une facture Excel est en réalité une tentative malveillante. Les pièces jointes de cette campagne sont nommées selon le modèle suivant: [Nom de l'entreprise]_facture d'achat_[nombre]._xlsx.hTML,’ BleepingComputer signalé.

La pièce jointe contient des lettres et des chiffres de correspondance JavaScript avec du code Morse à des fins d'obfuscation.

L'objectif final de la tentative de phishing est de faire en sorte que l'utilisateur révèle ses informations de connexion. Il est à noter que les attaques sont très ciblées, et l'opérateur de phishing utilise le service logo.clearbit.com pour insérer des logos pour les entreprises du destinataire. De cette façon,, l'e-mail devient plus fiable. Au moins onze entreprises ont été ciblées à ce jour, y compris des noms tels que SGS, Dimensionnel, Metrohm, SBI (Ile Maurice) Ltd, NOUVEAU IMAIE, Bridgestone, Cargeas, Gestion d'actifs ODDO BHF, Dea Capital, Équinthes, et Capital Four.

Autres exemples de nouvelles techniques de phishing

Dans 2019, un rapport d'Akamai a révélé que les opérateurs de phishing ont commencé à utiliser Google Analytics pour recueillir des informations. C'était encore un autre exemple des hameçonneurs de mieux en mieux exploiter de nouvelles techniques. L'abus de Google Analytics pourrait aider les campagnes de phishing à devenir très ciblées.

Un autre rapport de la même année a révélé que presque 1 à 4 des URL malveillantes ont été trouvées sur des domaines de confiance. Les chercheurs ont observé ce comportement à travers 9 catégories de contenu de domaine distincts (de la partie supérieure 1,000 la plupart des domaines populaires), y compris les URL shorteners (bit.ly, Tinuhrila, tiny.cc, etc), stockage en ligne (Dropbox, SharePoint, Google Drive, etc),et les médias numériques (Tumblr, Imgur, etc). Cette année-là plus de 1.5 millions d'URL de phishing uniques ont été découvertes.

Nous continuerons de suivre les tendances des campagnes de phishing, alors qu'ils continuent d'évoluer régulièrement, ciblant à la fois les organisations et les particuliers.