el malware de edad no desaparece, como es evidente por las últimas reposiciones de casos antiguos. Ayer mismo que escribió acerca de la renovada distribución de la conocida RAT Backdoor.Nital y Gh0st. Este artículo está dedicado a otra vieja pieza de malware del tipo gusano - Qakbot - que ha estado presente desde 2009. Los investigadores vinculados recientes cierres de Microsoft Active Directory para Qakbot.

Directorio Activo, servidor de directorio de Microsoft, está diseñado para permitir a los administradores controlan las redes desde una única ubicación. No es difícil imaginar que los cierres de estrés de Active Directory pueden traer a los administradores.

Resumen de amenazas

| Nombre | Qakbot |

| Escribe | Gusano informático, Banca de Troya, información Stealer |

| Descripción breve | Un gusano de propagación a través de recursos compartidos de red y unidades de medios extraíbles. El gusano puede descargar más malware, robar información sensible, o abrir una puerta trasera en el sistema comprometido. También es un troyano Banca. |

| Los síntomas | En su última operación, víctimas están bloqueados de cuentas de Active Directory. |

| Método de distribución | unidades de medios extraíbles, redes |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para discutir Qakbot. |

Descripción técnica general Qakbot

poco poner, Qakbot es un gusano de propagación a través de recursos compartidos de red y unidades de medios extraíbles. El gusano puede descargar más malware, robar información sensible, o abrir una puerta trasera en el sistema comprometido. Hace pocos años, los investigadores descubrieron que Qakbot incluso tiene capacidades de rootkit que ocultan su presencia en el sistema y hacerlo más sigiloso.

En cuanto a las noticias de los daños asociados con los bloqueos Qakbot - Active Directory - que tuvo lugar la semana pasada y se encuentran por primera vez en el malware.

De acuerdo a investigadores en X-Force de IBM, usuarios afectados no pudieron acceder a los puntos finales, servidores de la compañía y los activos de red en dominios afectados.

Qakbot Distribución

Hace sólo un par de días que un puesto apareció en Reddit indicando sobre el estado renovada del software malicioso. De acuerdo con el usuario de Reddit que inició la discusión, un distrito escolar fue “totalmente afectado” por su variante más reciente.

El 2017 variante se ha ido extendiendo con la ayuda de un gotero que espera sobre 15 minutos para ejecutar. Esto se hace para reducir la probabilidad de detección de entornos limitados o motores anti-virus. El gotero se abre un archivo ejecutable, inyecta un archivo DLL, sobrescribir el archivo original. Finalmente, el cuentagotas descargas Qakbot.

Como ya se ha mencionado, el malware siempre ha tenido capacidades similares a gusanos representados por su capacidad de auto-replicarse a través de unidades compartidas y medios extraíbles. En sus últimas campañas el malware es el uso de las redes de propagar, bloqueo de los usuarios de sus cuentas. La propagación se basa en bicicleta a través de las credenciales de usuario y de dominio, los investigadores dicen.

Para ello, Los pares de malware inicios de sesión con diversas técnicas de adivinar una contraseña como adivinar contraseñas mediante el uso de palabras en un diccionario. "Bajo ciertas configuraciones de dominio, diccionario ataque de malware para acceder a los equipos de destino puede dar lugar a múltiples intentos fallidos de autenticación, que eventualmente desencadenar un bloqueo de cuenta,”Explicaron los investigadores en una entrada de blog.

Qakbot - un gusano y un troyano de banca

Qakbot también se conoce para apuntar las empresas. Lo que lo hace una verdadera pesadilla es que es parte de gusano, Troyano bancario parte:

Qakbot es modular, el malware multi-hilo cuyos diversos componentes poner en práctica el robo de credenciales bancarias en línea, una función de puerta trasera, proxy SOCKS, amplias capacidades anti-investigación y la capacidad de subvertir antivirus (DE) herramientas. Aparte de sus técnicas de evasión, dados los privilegios de administrador, variante actual de Qakbot puede desactivar el software de seguridad que se ejecuta en el punto final.

Por encima de todo lo demás, Qakbot sigue siendo capaz de evadir la detección y es muy persistente. reinicios del sistema no funcionan tan bien como los intentos de eliminación con runkey registro y las tareas programadas. El malware todavía se carga después de cada reinicio del sistema. En cuanto a la tarea programada en schtasks.exe - que hará que la carrera malware en intervalos de tiempo.

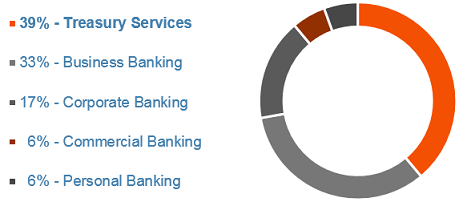

Para resumir,, Qakbot es un gusano, un troyano bancario y un ladrón de información. Curiosamente, es “también el primer troyano que fue diseñado para atacar exclusivamente el sector de la banca de negocios, una vocación a la que se ha mantenido fiel a lo largo de los últimos ocho años”. Estos son los sectores afectados por el malware peligroso:

Qakbot Mitigación y Protección

Desde Qakbot se dirige principalmente a los bancos y las empresas, víctimas potenciales deben utilizar soluciones de detección de software malicioso adaptativos con capacidades en tiempo real. La primera cosa, sin embargo, es la conciencia de seguridad cibernética, los investigadores dicen. "Los usuarios pueden protegerse a sí mismos y sus organizaciones mediante la práctica de la higiene navegar, deshabilitar los anuncios en línea, filtrando la ejecución de macros en archivos que llegan a través de correo electrónico y la observación de otras mejores prácticas de seguridad".

Para mitigar la actividad Qakbot en la red, los usuarios deben asegurar a las cuentas de dominio están configurados con el privilegio mínimo necesario para realizar tareas de trabajo

Se recomienda a las organizaciones a crear una cuenta de administrador de dominio al azar con fines de seguridad y luego asegurarse de que informa directamente al sistema de información de seguridad y gestión de eventos (SIEM) cuando hay un intento de usarlo.

Y finalmente, las organizaciones deben impedir las comunicaciones estación de trabajo al puesto de trabajo siempre que sea posible “posible forzar el malware de las trincheras y en áreas donde los sistemas de detección centrales recogerlo rápidamente", investigadores concluyen.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter