Vecchio il malware non scompare, come evidente dalle recenti riprese di vecchi casi. Proprio ieri abbiamo scritto circa la rinnovata distribuzione del noto Backdoor.Nital e Gh0st RAT. Questo articolo è dedicato a un altro vecchio pezzo di malware del tipo a vite senza fine - QakBot - che è stato intorno dal 2009. I ricercatori collegati recenti serrate Microsoft Active Directory per QakBot.

Active Directory, server di directory di Microsoft, è progettato per consentire agli amministratori di controllare le reti da un'unica postazione. Non è difficile immaginare lo stress blocchi di Active Directory può portare su di amministratori.

Sommario minaccia

| Nome | QakBot |

| Tipo | worm, Trojan bancario, Informazioni Stealer |

| breve descrizione | Un worm si diffonde attraverso le condivisioni di rete e le unità rimovibili. Il worm può scaricare più malware, rubare informazioni sensibili, o aprire una backdoor sul sistema compromesso. E 'anche un Trojan Banking. |

| Sintomi | Nella sua ultima operazione, le vittime sono bloccati di account di Active Directory. |

| Metodo di distribuzione | unità rimovibili, reti |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere QakBot. |

QakBot Panoramica tecnica

poco mettere, QakBot è un worm si diffonde attraverso le condivisioni di rete e le unità rimovibili. Il worm può scaricare più malware, rubare informazioni sensibili, o aprire una backdoor sul sistema compromesso. Pochi anni fa, i ricercatori hanno scoperto che QakBot ha anche funzionalità rootkit che nascondono la sua presenza sul sistema e lo rendono subdoli.

Per quanto riguarda gli ultimi danni associati QakBot - i blocchi di Active Directory - hanno avuto luogo la scorsa settimana e sono una prima assoluta per il malware.

Secondo ricercatori in X-Force di IBM, gli utenti interessati sono stati in grado di accedere endpoint, server aziendali e le attività di rete su domini colpiti.

QakBot distribuzione

Solo un paio di giorni fa un post apparso su Reddit indicando la rinnovata dello stato del malware. Secondo l'utente Reddit che ha avviato la discussione, un distretto scolastico è stato “del tutto influenzato” dalla sua ultima variante.

Il 2017 variante è stata diffondendo con l'aiuto di un contagocce che attende merito 15 minuti per eseguire. Questo viene fatto per diminuire la probabilità di rilevamento da sandbox o motori anti-virus. Il contagocce quindi apre un file eseguibile, inietta un file DLL, sovrascrivere il file originale. Infine, il download contagocce QakBot.

Come già accennato, il malware ha sempre avuto le capacità vermiformi raffigurati dalla sua capacità di auto-replicarsi tramite unità condivise e supporti rimovibili. Nelle sue ultime campagne il malware è utilizzando le reti per propagare, bloccare gli utenti dai loro conti. La propagazione si basa sulla bicicletta attraverso le credenziali di utente e dominio, dicono i ricercatori.

Per farlo, Le coppie di malware accessi con varie tecniche di indovinare la password, come indovinare le password usando parole in un dizionario. "In determinate configurazioni di dominio, attacco dizionario del del malware per accedere ai computer di destinazione può portare a più tentativi non riusciti di autenticazione, che alla fine attivare un blocco di un account,”Hanno spiegato i ricercatori in un post sul blog.

QakBot - un worm e un Trojan Banking

QakBot è noto anche per indirizzare le imprese. Ciò che lo rende un vero e proprio incubo è che è parte verme, parte banking Trojan:

QakBot è modulare, il malware multithread cui componenti vari implementare il furto delle credenziali di online banking, una caratteristica backdoor, proxy SOCKS, ampie capacità di anti-ricerca e la capacità di sovvertire antivirus (DI) utensili. A parte le sue tecniche di evasione, dato privilegi di amministratore, attuale variante di QakBot può disattivare il software di sicurezza in esecuzione sull'endpoint.

In cima a tutto il resto, QakBot continua ad essere in grado di eludere il rilevamento ed è molto persistente. riavvii di sistema non funzionano così come i tentativi di rimozione con runkey del Registro e le attività pianificate. Il malware continuerà a caricare dopo ogni riavvio del sistema. Per quanto riguarda l'attività pianificata in schtasks.exe - farà la corsa malware sul intervalli di tempo.

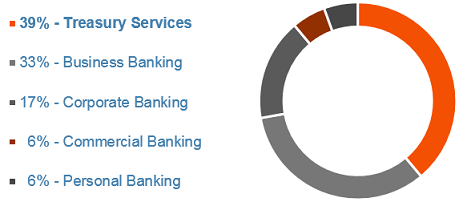

Per riassumere, QakBot è un worm, un Trojan bancario e un ladro di informazioni. È interessante notare che, è “anche il primo Trojan che è stato progettato per indirizzare esclusivamente il settore del business bancario, una vocazione alla quale ha mantenuto vero nel corso degli ultimi otto anni”. Questi sono i settori interessati dal malware pericoloso:

QakBot Mitigazione e Protezione

Dal momento che QakBot si rivolge in primo luogo le banche e le imprese, potenziali vittime dovrebbero utilizzare soluzioni di rilevamento del malware adattive con funzionalità in tempo reale. La prima cosa, tuttavia, è la consapevolezza della sicurezza informatica, dicono i ricercatori. "Gli utenti stessi e le loro organizzazioni possono proteggere praticando igiene navigazione, disattivazione degli annunci on-line, filtraggio esecuzione macro in file che arrivano via e-mail e osservando altre best practice di sicurezza".

Per attenuare l'attività QakBot sulla rete, utenti dovrebbe rassicurare gli account di dominio sono configurati con il minimo privilegio necessario per eseguire le attività di lavoro

Le organizzazioni sono invitati a creare un account admin di dominio casuale per motivi di sicurezza e quindi assicurarsi che riporta direttamente al sistema di Siem (SIEM) quando c'è un tentativo di usarlo.

E infine, le organizzazioni dovrebbero evitare che le comunicazioni da workstation a workstation ove possibile “possibile forzare il malware dalle trincee e in aree dove i sistemi di rilevamento centrali raccoglierlo rapidamente", ricercatori concludono.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter