Este artículo ha sido creado con el fin de explicar lo que es la ID de Apple estafa de phishing y cómo se pueden quitar, así como todos los programas potencialmente no deseados entregadas a través de ellos.

Este artículo ha sido creado con el fin de explicar lo que es la ID de Apple estafa de phishing y cómo se pueden quitar, así como todos los programas potencialmente no deseados entregadas a través de ellos.

El ID de Apple estafa de phishing es una táctica de malware popular que intenta manipular a los usuarios de Apple en sí mismos infectar con virus o revelar sus contraseñas. Por el momento no tenemos información acerca de los autores detrás de él. Nuestro artículo da una explicación detallada de cómo se propaga y cómo las víctimas puede intentar eliminar las infecciones activas.

Resumen de amenazas

| Nombre | ID de Apple estafa de phishing |

| Escribe | estafa de correo electrónico de phishing |

| Descripción breve | La estafa de suplantación de identidad ID de Apple es un ejemplo reciente de la táctica estafa que extorsiona a los objetivos en que interactúa con un sitio falso. |

| Los síntomas | Las víctimas recibirán mensajes de correo electrónico que contienen las instrucciones de phishing. |

| Método de distribución | Correos electrónicos de phishing. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para discutir ID de Apple Phishing. |

ID de Apple estafa de phishing — actualización de abril 2020

En abril 2020 los ataques de phishing utilizando la estrategia de ingeniería social de suplantar mensajes de ID de Apple continúa. Un grupo de piratas informáticos desconocido está detrás de los ataques.. Se transmite a través de mensajes de correo electrónico que son enviados a granel. Las computadoras infectadas y los servidores de correo web están enviando notificaciones que manipulan a los destinatarios para que piensen que Apple ha bloqueado sus cuentas. Los usuarios serán redirigidos a una página controlada por piratas informáticos, en la mayoría de los casos, las direcciones están configuradas para ser páginas de inicio de sesión de phishing. El objetivo principal de los piratas informáticos es secuestrar las credenciales de las víctimas..

ID de Apple Phishing - Formas de Distribución

La estafa phishing ID de Apple se distribuye usando varios métodos. La principal es la creación de sitios que comparten un nombre similar a Apple y sus servicios. Se distribuyen usando varios métodos:

- Enlaces red social - Mediante el uso de perfiles falsos o piratas informáticos a medida en las redes sociales populares (Facebook, Gorjeo, Instagram, etc.) la estafa de phishing ID de Apple se puede promover. Por lo general, los enlaces acortados son usados para enlazar las páginas principales.

- Los mensajes de correo electrónico - mensajes de correo electrónico a granel que contengan enlaces a la página de phishing ID de Apple se pueden enviar a los usuarios en ambas formas personalizadas y no personalizadas. Los agentes maliciosos pueden usar la misma disposición de diseño, contenido del cuerpo y elementos como correos electrónicos reales de Apple.

- Similar nombres que suenan - La estafa de phishing ID de Apple se puede distribuir en varios sitios que todos tienen un nombre de dominio que suena similar a la de Apple.

Tenga en cuenta que la página de destino ID de Apple phishing se puede visualizar por software y archivos, así. Un buen ejemplo es el instalador de software modificado - los delincuentes se los archivos de instalación de software popular y se suman a ellas el código que se muestra la página de phishing. El otro tipo es la creación de documentos infectados que puede ser de cualquier tipo popular: documentos de texto enriquecido, presentaciones, bases de datos y hojas de cálculo. Cuando se abren aparecerá un mensaje que le pregunta a los usuarios para activar los scripts incorporados. Cuando se hace esto se abrirán los enlaces en una ventana del navegador o directamente como un objeto incrustado.

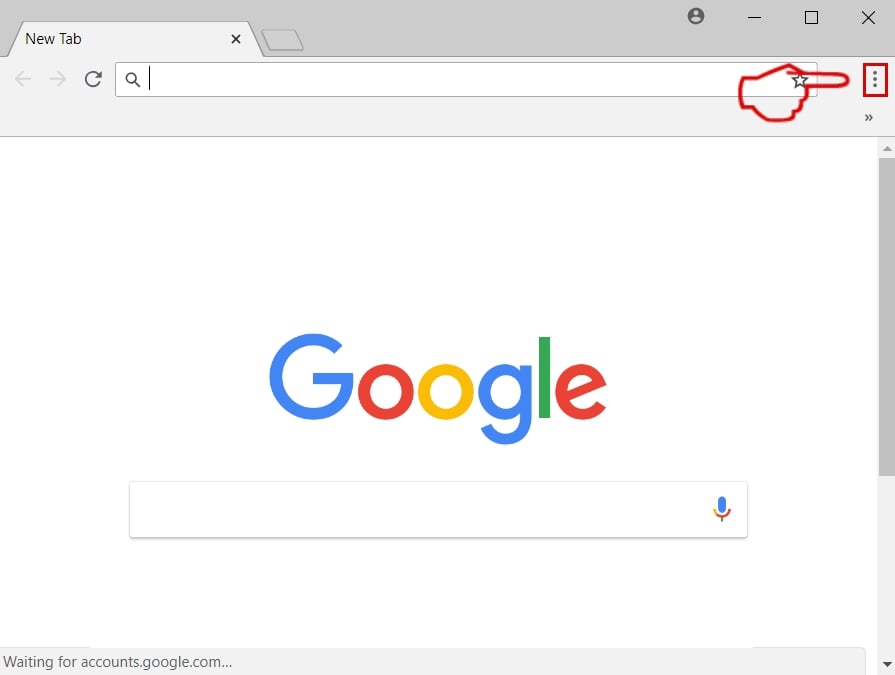

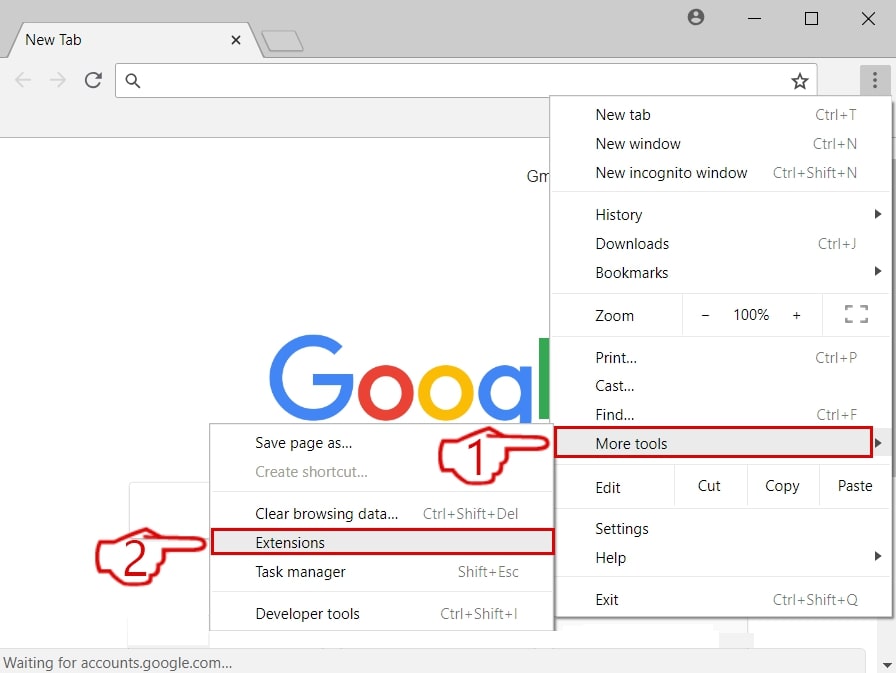

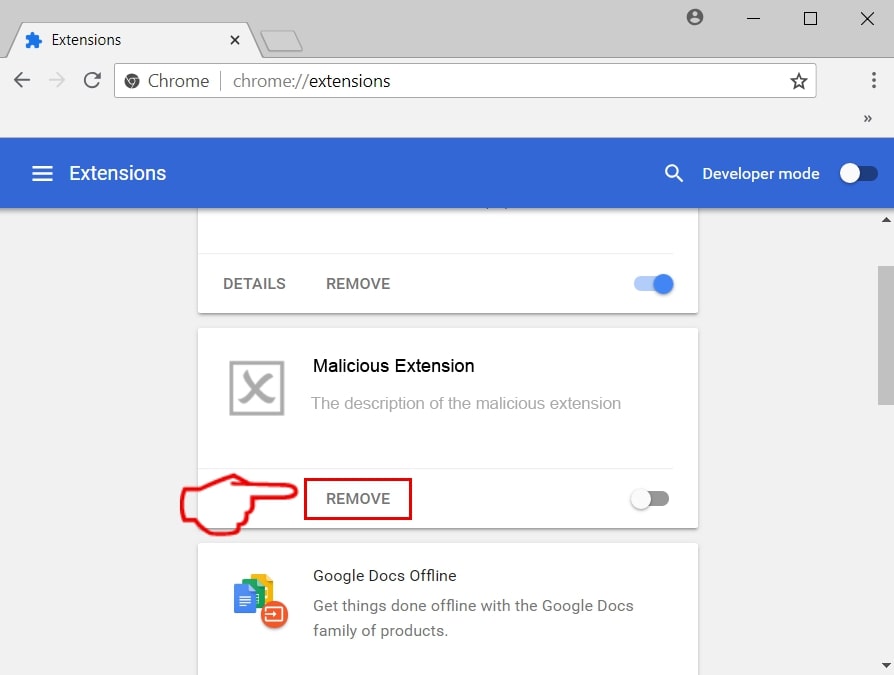

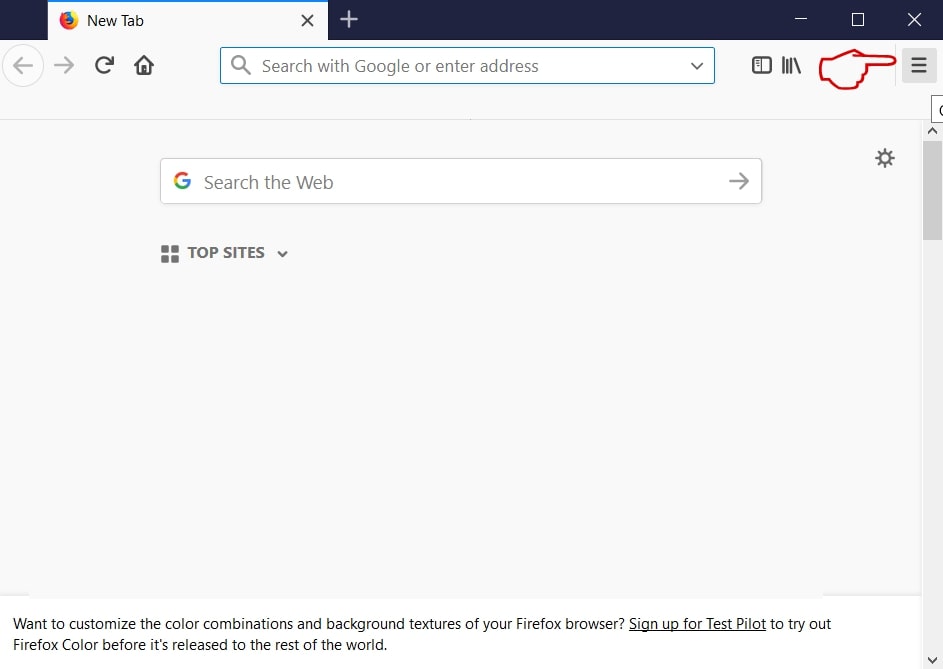

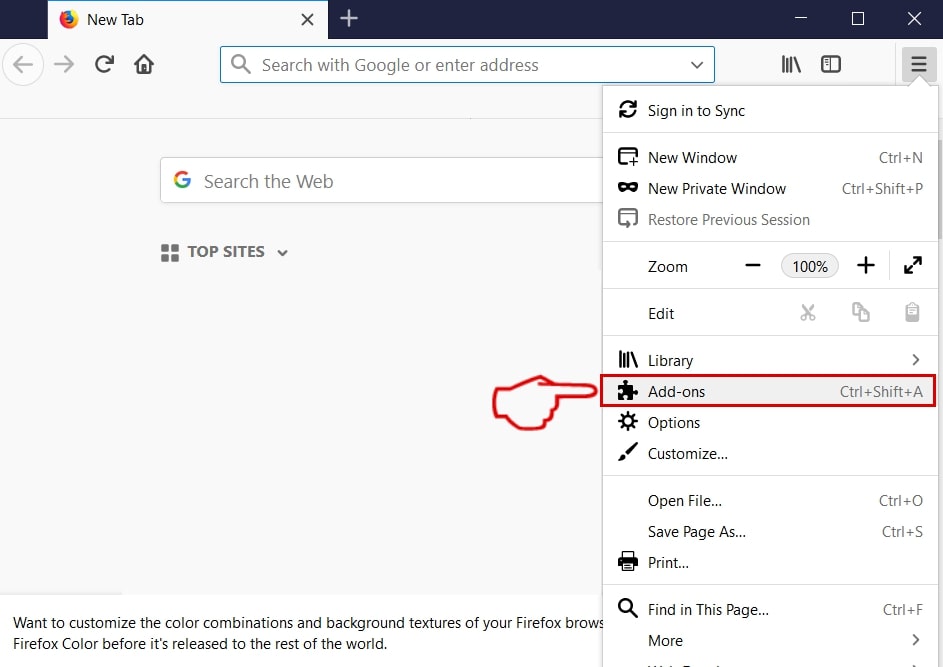

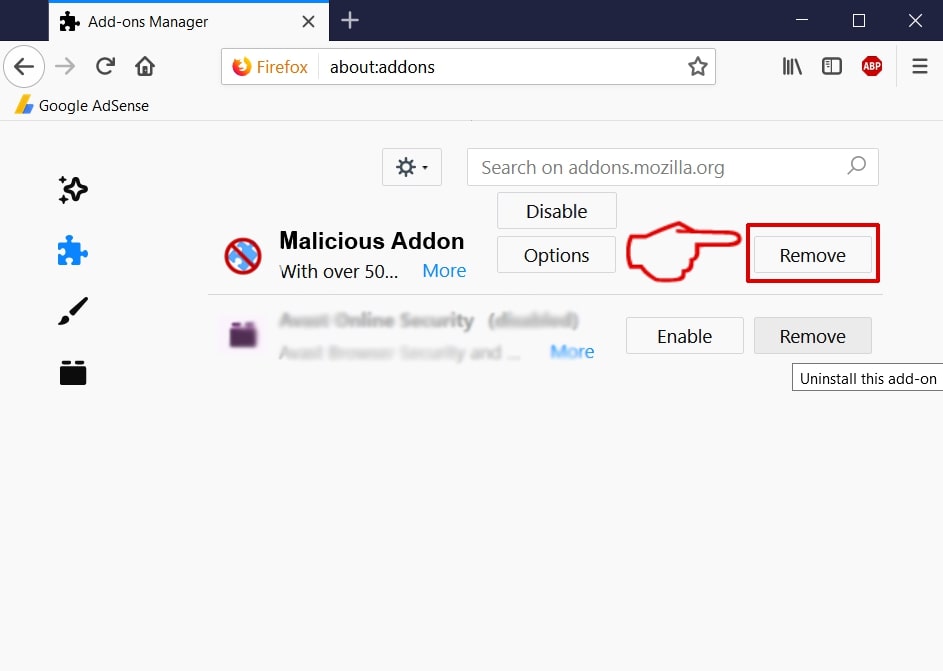

En algunos casos, los hackers también pueden hacer uso de las extensiones del navegador de malware, alternativamente conocido como secuestradores. Los criminales que sean compatibles con los navegadores web más populares con el fin de aumentar el número de usuarios de la víctima. Con frecuencia se cargan en los repositorios oficiales de hackers que utilizan falsos o robados comentarios de usuarios y credenciales de desarrollador. Las cepas subidos cuentan con descripciones que prometen la optimización de los navegadores o la mejora con nuevas características. Si el usuario lo instala a continuación, se observó el comportamiento típico secuestrador. Los efectos directos son las manipulaciones de los navegadores web en la reorientación de los usuarios directamente a la página de phishing ID de Apple. Esto se hace cambiando los valores por defecto - página de inicio, nueva página pestañas y motor de búsqueda.

ID de Apple Phishing - en Profundidad general

Cuando la página de phishing ID de Apple se muestra a los usuarios el punto de vista básico mostrará una página de inicio de sesión que utiliza la disposición de diseño y los elementos del sitio de bienes de Apple. Los hackers manipulan los usuarios haciéndoles creer que se está accediendo a un sitio que pertenece a la empresa. Estafas como ésta disponen varios elementos distintos, uno de los principales es el hecho de que muchas copias de la página se pueden crear. Pueden ser alojados en servidores en todo el mundo - no todos ellos serán atendidos en los mismos dominios. Desde el punto de vista del administrador esto da a los hackers una mayor flexibilidad, ya que pueden implementar fácilmente miles de ellos en un corto período de tiempo. Para obligar a los usuarios aún más en el pensamiento de que están accediendo a las páginas de Apple reales que pueden usar incluyen certificados de seguridad y la reticulación in situ.

El objetivo principal de la página es para obligar a los usuarios para que revelen sus credenciales de cuenta que el sitio. Ellos serán transferidos automáticamente a los operadores maliciosos del sitio de phishing ID de Apple tan pronto como se hayan introducido. Sin embargo, hay otras acciones maliciosas que pueden ser ejecutados. Todos ellos están conectados a la interacción del sitio de alguna manera u otra.

Visitando los sitios puede conducir a la instalación de cookies de rastreo y módulos de recogida de datos. Ellos secuestrar automáticamente los datos tanto de los navegadores web y los dispositivos infectados. Hay dos categorías principales de datos que se pueden distinguir:

- Estadísticas anónimos - Las galletas podrán realizar un seguimiento de cómo los usuarios interactúan con diversos elementos web.

- datos privados - La recogida de datos de la información que puede exponer directamente la identidad de las víctimas.

A través de las diversas secuencias de comandos las máquinas pueden ser infectados con vienen mineros criptomoneda también. Representan las aplicaciones que hacen uso de los recursos disponibles del sistema con el fin de ejecutar cálculos matemáticos complejos. Cuando las tareas exitosas son reportados a los servidores correspondientes a los operadores de hackers recibirán el beneficio en forma de criptomoneda. Una consecuencia adicional es la entrega de anuncios intrusivos - pueden causar redirecciones a otros sitios de malware o enlaces presentes a contenido patrocinado. En la mayoría de los casos se pueden utilizar todos los mecanismos populares: pop-ups, banners, en línea y enlaces, etc..

Si alguna descargas de archivos Se ofrecen a continuación, prácticamente todos los tipos de cargas maliciosas pueden ofrecerse. Los propios archivos probablemente serán renombrados con los servicios relacionados de Apple, productos y software. Tenga en cuenta que entre las cuerdas utilizadas con mayor frecuencia se utilizan para cambiar el nombre de este tipo de cargas útiles incluyen “actualizar” y “manual”. Las infecciones más comunes incluyen los siguientes:

- Descargas directas de virus - Los archivos de virus a través de todos los tipos comunes pueden ser entregados: ransomware, Troyanos, mineros y etc..

- Los documentos con secuencias de comandos de malware - La página de phishing ID de Apple también se puede distribuir malware a través de documentos. Los usuarios encontrarán que los diversos archivos de todos los tipos populares pueden contener los scripts maliciosos: documentos de texto enriquecido, hojas de cálculo, presentaciones y bases de datos. Cada vez que se abren por las víctimas aparecerá un mensaje que le pregunta a los usuarios habilitar las macros integradas. Si esto se hace los guiones se descarga un virus preestablecido a través de Internet y lanzarlo en el equipo local.

- Los archivos de configuración malicioso - Los delincuentes también pueden crear instaladores imitador maliciosos de software populares. La forma más común es tomar el archivo real desde el sitio oficial de proveedores y añadir los scripts necesarios para ellos. La razón por la que este enfoque es particularmente popular es que se dirige a las aplicaciones que se utilizan a menudo: suites creatividad, utilidades del sistema y las aplicaciones de productividad.

En algunos casos estafas como ésta se pueden utilizar para difundir virus troyanos. Representan malware que se estableció un servicio de cliente a un servidor pirata informático controlado avanzaron. La conexión se realiza a la vez seguro y constante permitiendo así que los piratas informáticos para adelantar control de las máquinas en un momento dado. Esto también incluye la recuperación de datos de usuario, espionaje en tiempo real y el despliegue de otros virus a voluntad. A través de ella los piratas informáticos también pueden reclutar a las máquinas redes de botnets que son particularmente útiles para la organización de ataques distribuidos contra objetivos pre-seleccionados.

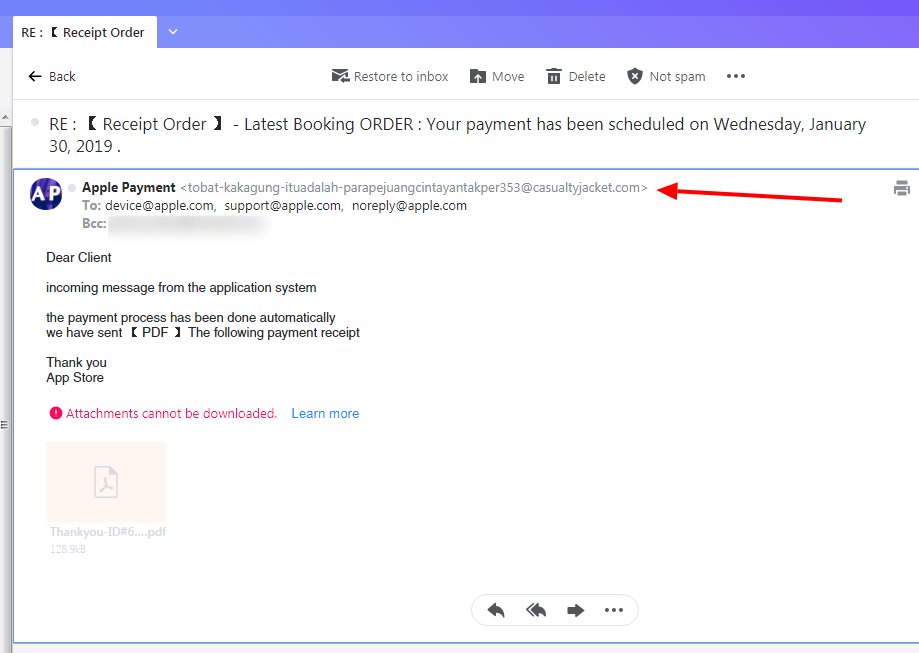

ID de Apple Phishing Ejemplo - el recibo de pedido por correo electrónico

Una ola de fraudes electrónicos ID de Apple están siendo coordinado contra los usuarios finales utilizando la línea de asunto “recepción del pedido” siguiendo por la información acerca de una orden de reserva con la empresa. Esta táctica intenta confundirlos en el pensamiento de que un pago realizado por los servicios de Apple ha sido procesada y que la información sobre la transacción está disponible en el recibo de pago adjunta. Los mensajes tendrán los archivos adjuntos PDF que contienen código del virus en sus macros o son muestras directas. Si el archivo se lanzó conducirá muy probablemente a una infección peligrosa.

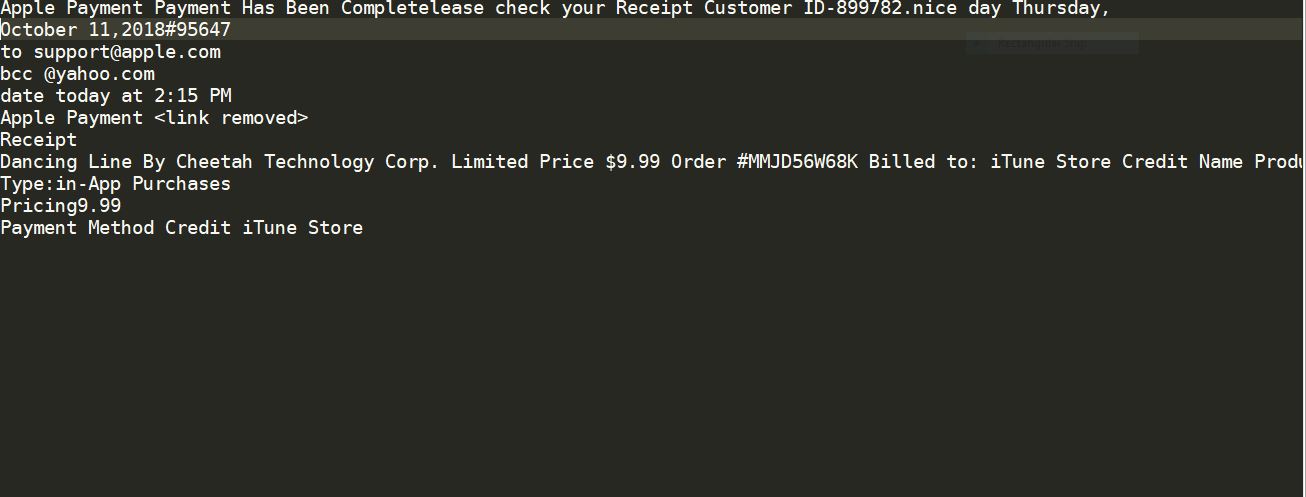

ID de Apple Phishing Ejemplo - Apple Pago El pago ha sido completa

Las alertas de seguridad indican un nuevo uso de phishing estafa realización de páginas web maliciosas y mensajes de redes sociales como el medio principal. Hemos recibido una muestra basada en correo electrónico que está hecho para parecer que fue enviado por Apple. El contenido del mensaje se incluyen elementos que pueden confundirse con los datos reales:

- Identificación del cliente

- Fecha

- Detalles de recibo

Los movimientos de mensajes a los objetivos que se ha realizado un pago a través de Apple citando campos generados al azar, tales como atención al cliente y el ID de pedido y la fecha de finalización. Esta estafa se considera muy eficaz ya que los pagos de Apple son ampliamente utilizados en algunas áreas y los usuarios podrían no ser conscientes de que se trata de una notificación de fraude. El correo electrónico puede insertar enlaces a distintas páginas finales. Algunos de los posibles incluyen los siguientes:

- Páginas de inicio falsas - Las víctimas pueden ser enviados a páginas falsas de inicio de sesión de Apple, donde se solicitan las víctimas para entrar en sus credenciales de identificación de Apple. Las páginas se pueden diseñar para mirar al igual que los reales y la única diferencia puede ser el nombre de dominio o certificado de seguridad. Tan pronto como se introduce la información de los operadores de hackers serán capaces de hacerse cargo de las cuentas. Esto hace que sea posible llevar a cabo tanto el abuso financiero y el robo de identidad.

- Descargas de virus - El otro objetivo final posible es entregar una carga útil maliciosa a través de uno de los enlaces que se encuentran en los mensajes de correo electrónico. Puede ser cualquiera de los tipos de virus populares: mineros, Troyanos, ransomware y etc.

- anuncios - El otro resultado posible es dirigir los objetivos a una página con anuncios intrusivos. Por cada clic una ganancia de varios centavos será hecha para los operadores. campañas más grandes pueden generar una buena fuente de ingresos para Directivo colectiva penal este tipo de ataques.

Un mensaje de ejemplo lee la siguiente:

Apple Pago pago se ha Completelease comprobar su día de recibo del cliente ID-899782.nice Jueves, Octubre 11,2018#95647

a support@apple.com

BCC @ yahoo.com

fecha de hoy a las 2:15 PM

apple Pago Receipt

Dancing Line By Cheetah Technology Corp. Limited Price $9.99 Order #MMJD56W68K Billed to: iTune Store Credit Name Products: Large Coin Box

Type:in-App Purchases

Pricing9.99

Payment Method Credit iTune Store

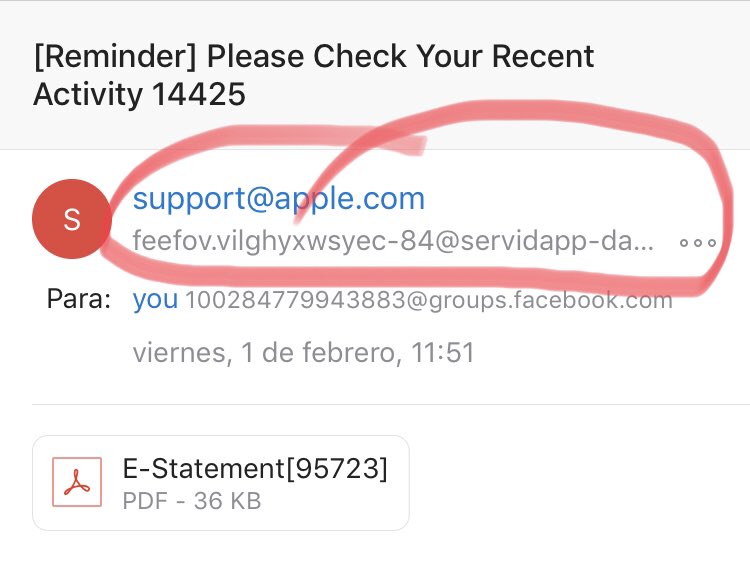

ID de Apple Phishing Ejemplo - ver Actividad reciente 14425 Los mensajes de correo electrónico

Una reciente ola de mensajes de correo electrónico de phishing han sido detectados por los investigadores. Según los informes disponibles, el más reciente campaña de ataque se lanzó contra los usuarios a escala mundial. En una dirección de contacto que pertenece a Apple ha sido falsificada (support.apple.com) y la línea de asunto lee títulos genéricos como éste: [Recordatorio] Gracias por confirmar su Actividad reciente 14425 en el que el número se puede cambiar a uno aleatorio. No hay contenido del cuerpo está disponible y los usuarios sólo verán un archivo PDF adjunto. Pueden ser tentados a hacer clic en él lo que conducirá a una infección de malware.

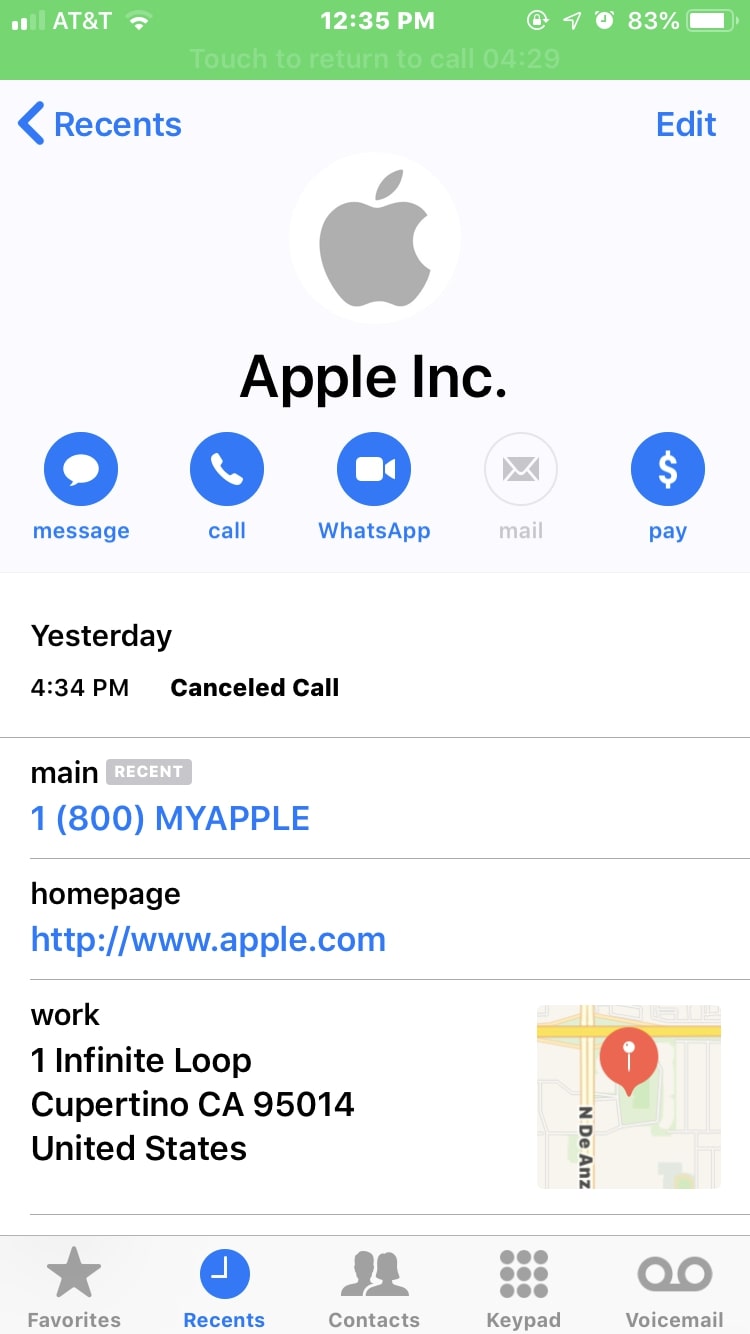

Teléfono de Apple fraudes electrónicos

Una nueva ola de ataques de phishing se ha descubierto a principios de enero 2019 la utilización de llamadas telefónicas. Los hackers automatizar las llamadas a los objetivos previstos con los elementos de la empresa falsificados: logo, dirección y teléfono número real. El mensaje de activación citado entregado a las víctimas es que se ha producido una violación de datos.

Cuando los objetivos de llamar al número de un hombre con acento indio va a recoger el teléfono y persuadirlos para que crean que han llamado a la línea de soporte de Apple legítima. Si los usuarios caen en la llamada fraude entonces su información personal será recogida, así como las credenciales de cuenta de Apple. Ellos pueden ser guiados en el pago de una “tasa de seguridad”.

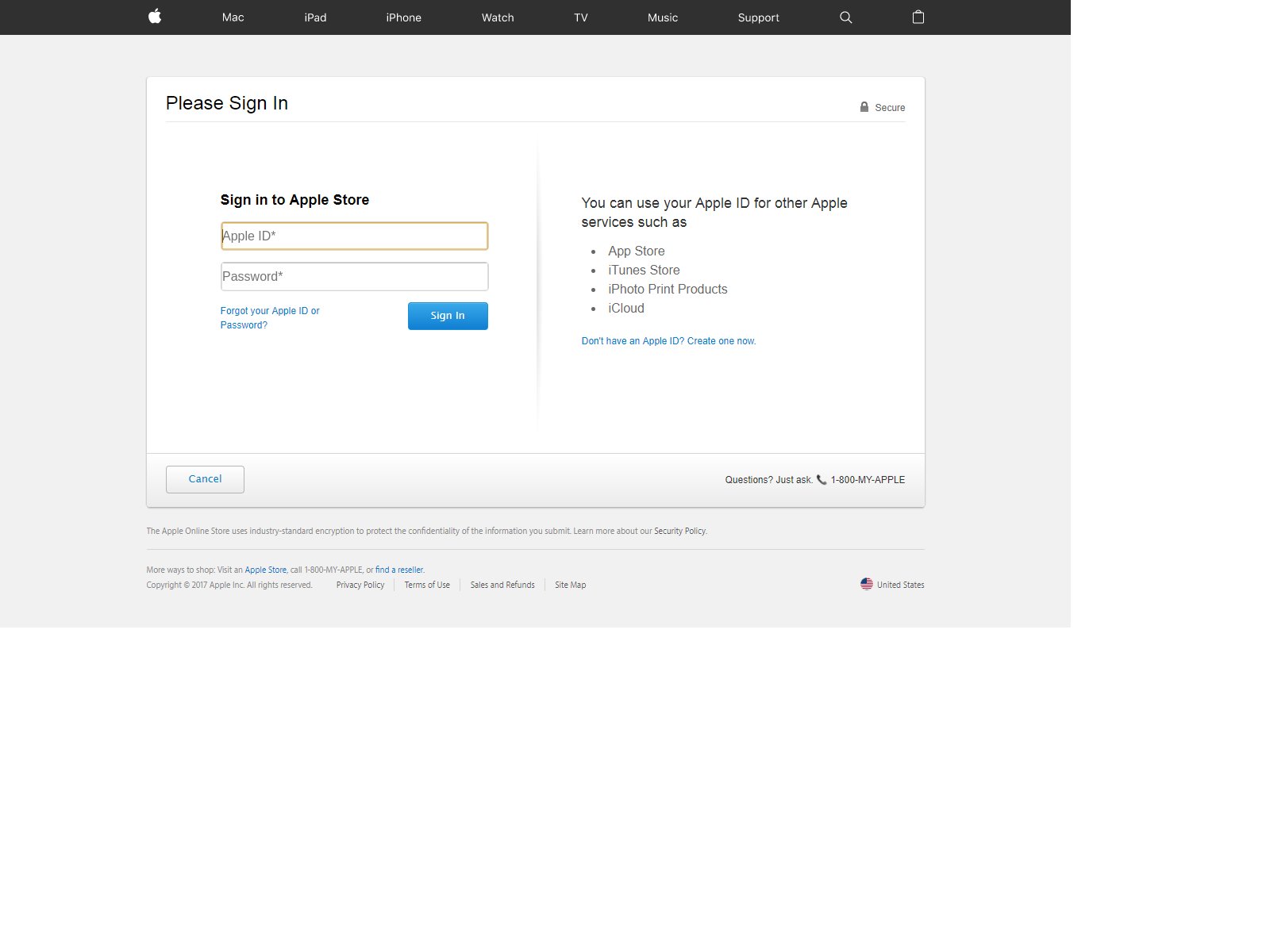

ID de Apple Phishing Ejemplo - Apple Store Login

Esta es otra estafa de phishing basada página de destino que intenta obligar a los objetivos que revelen sus credenciales de cuenta. La página se copia el diseño de Apple y probablemente será alojado en varios dominios que llevan un nombre casi idéntico al de Apple o cualquiera de sus productos. Esto se hace intencionadamente para navegar por los usuarios en ella si accidentalmente mistype la dirección legítima.

Mientras que la presentación de una página de inicio de sesión con enlaces a las páginas reales de manzana es un enfoque clásico, hay muchas maneras a través del cual se puede propagar. En función de los medios reales de la distribución del resultado puede variar. Si se utilizan varios métodos a la vez, entonces habrá un número muy elevado de víctimas potenciales. Esta página de aterrizaje estafa ID de Apple es muy probable que se encuentre a través de enlaces acortados que se envían a través de mensajes de correo electrónico y perfiles de redes sociales (ambos mensajes y mensajes directos). Los hackers pueden recuperar las bases de datos completas de información de la base e iniciar el brote.

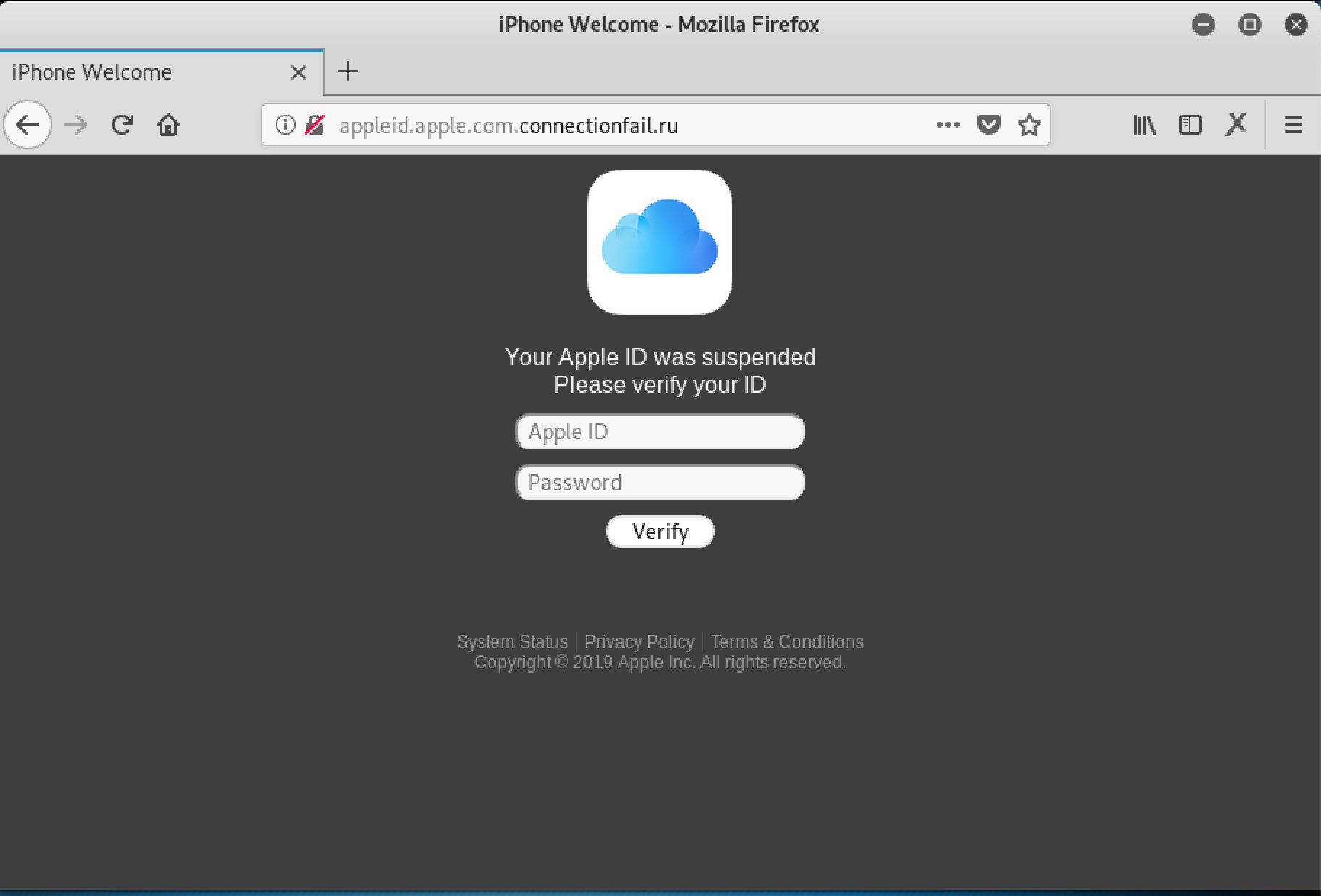

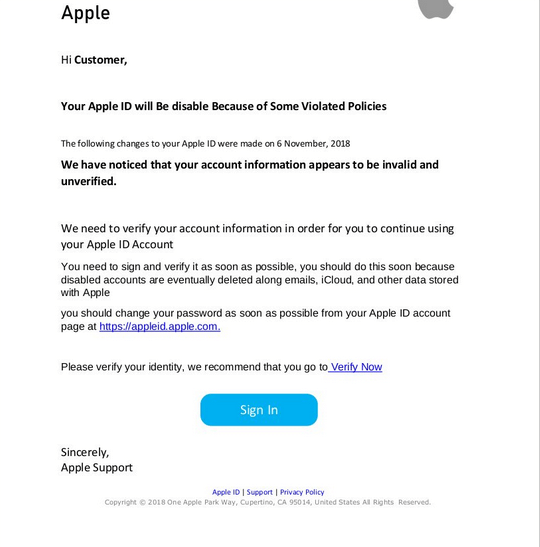

ID de Apple Phishing Ejemplo - Suspendido ID de Apple

Se ha detectado una nueva estafa en relación con las otras campañas de phishing de Apple. Se distribuye como una página de destino que solicita a las víctimas para entrar en sus detalles ID de Apple. Hay varias formas de posible fuente embargo podemos anticipar que mensajes de correo electrónico y portadores de carga útil son los agentes de entrega más probables.

La página de destino no tendrá un certificado de seguridad expedido a Apple y los usuarios pueden encontrar que algunos de los enlaces no conducirá al sitio de Apple. Tenga en cuenta que las páginas de aterrizaje como ésta también son de corta ligado y subido a perfiles de redes sociales que han sido robados o hackeados cualquiera. Las cuentas de usuario o bien se cortaron o robados.

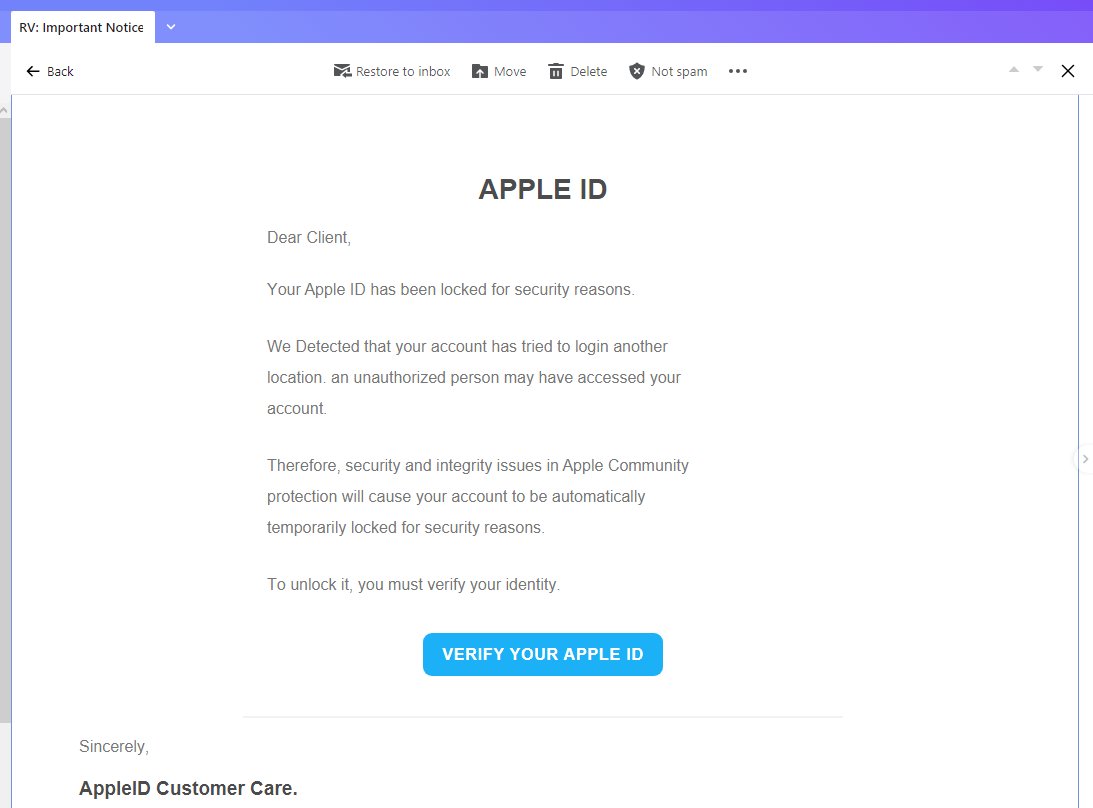

ID de Apple Phishing Ejemplo - Bloqueado Advertencia de la cuenta

Los piratas informáticos se enviará un mensaje de notificación falsa que se crea en una forma que se asemeja soporte de Apple. Su contenido cuerpo va a convencer a los destinatarios en la creencia de que su cuenta de Apple está bloqueado debido a los intentos de inicio de sesión incorrectos. Para desbloquearlos se les redirige a una página falsa de inicio de sesión que solicitará su dirección de correo electrónico y contraseña. Si se introducen las credenciales de inmediato serán transferidos a los operadores de hackers de la estafa y van a hacerse cargo de él las cuentas de las víctimas.

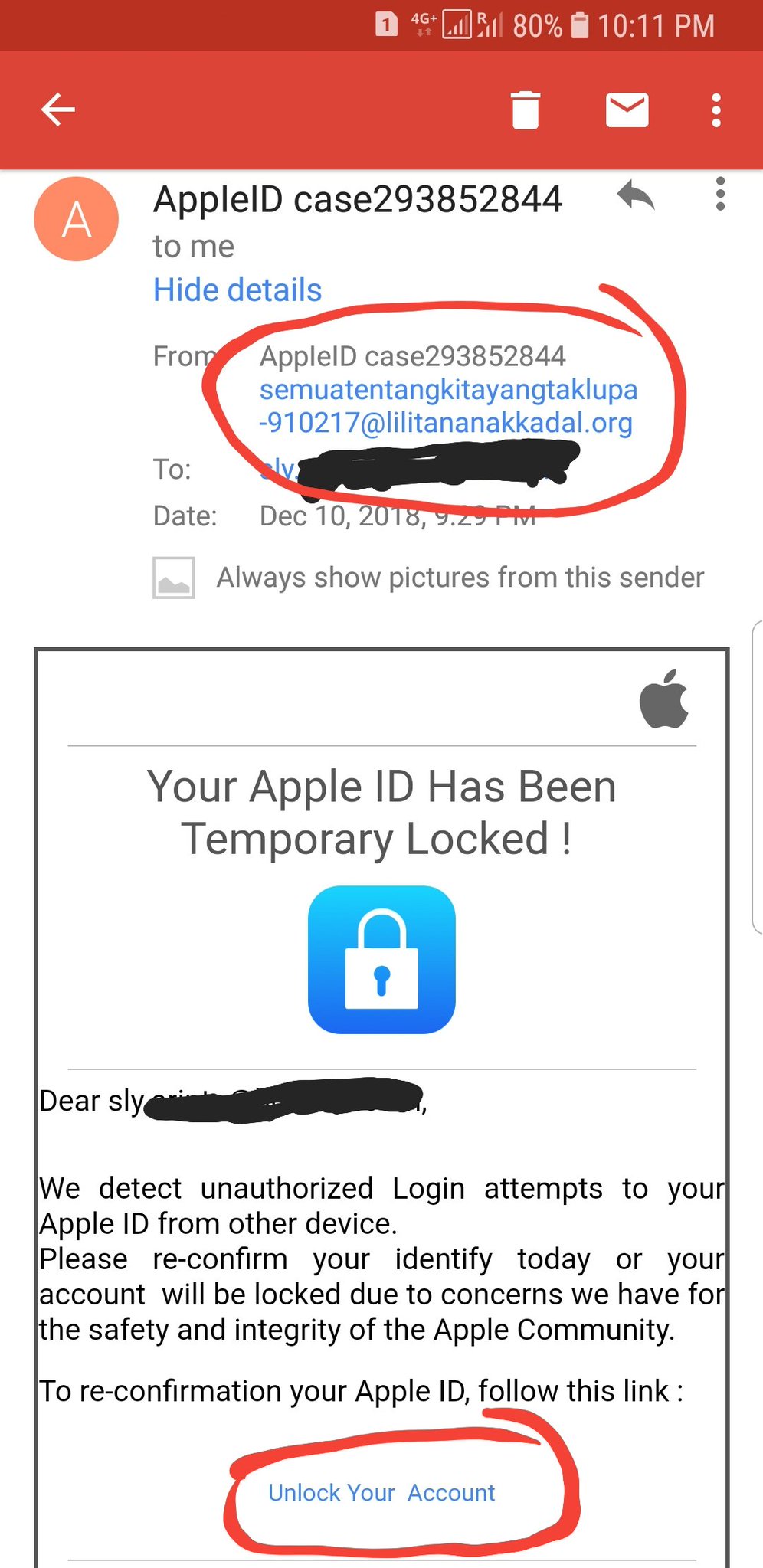

ID de Apple Phishing Ejemplo - Tu ID de Apple ha sido bloqueado Temporal

Otra estafa ID de Apple que se ha identificado es una táctica de phishing de correo electrónico que manipula los destinatarios en el pensamiento de que su ID de Apple ha sido bloqueada. Al igual que los otros ejemplos que utiliza el estilo de Apple familiarizados similar y presenta un enlace a “desatascar” dichas cuentas. Cuando se accede a ella que dará lugar a la misma página de destino de suplantación de identidad. Los usuarios se les pide su correo electrónico, nombre de usuario y contraseña o cualquier otra combinación de credenciales con el fin de “verificar” su información de. Tomar nota de que algunas estafas ID de Apple pueden pedir la otra información, así - Preguntas y respuestas secretas combinaciones o fechas de nacimiento.

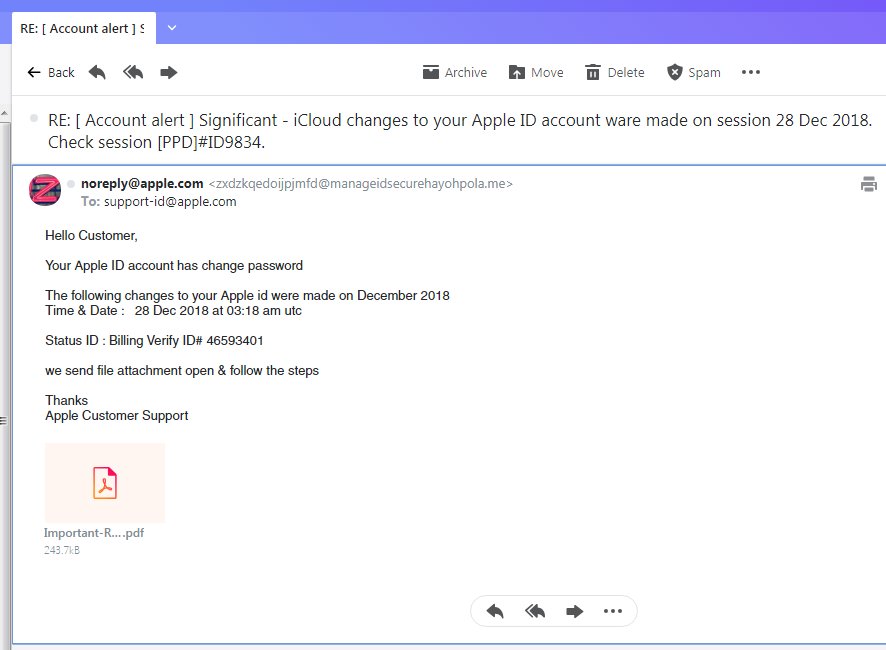

ID de Apple Phishing Ejemplo - ID de Apple contraseña cambiada

Este es un ejemplo reciente de una estafa de phishing ID de Apple que coacciona a los destinatarios para que crean que han recibido una advertencia de seguridad legítima de Apple. El mensaje de correo electrónico se lee que la cuenta del usuario ha cambiado su contraseña había. Después de esta acción un informe ha sido generado que se adjunta como un archivo PDF. Este es un caso clásico de un sistema de entrega de carga útil. Tan pronto como se abre el archivo se iniciará una entrega de virus. Se puede hacer ya sea de inmediato o cuando los usuarios eligen para activar los scripts incorporados.

Lo que es particularmente preocupante de este escenario particular es que el mensaje a citar hora y la fecha del incidente propuesto, junto con una emisión de billetes ID de estado que puede parecer muy convincente para muchos usuarios de Apple. El mensaje incluirá un campo del remitente rebotado desde la Apple.com dominio. El enfoque no personalizada puede sentirse similar al enfoque de Apple tiene con sus propias notificaciones de mensajes legítimos.

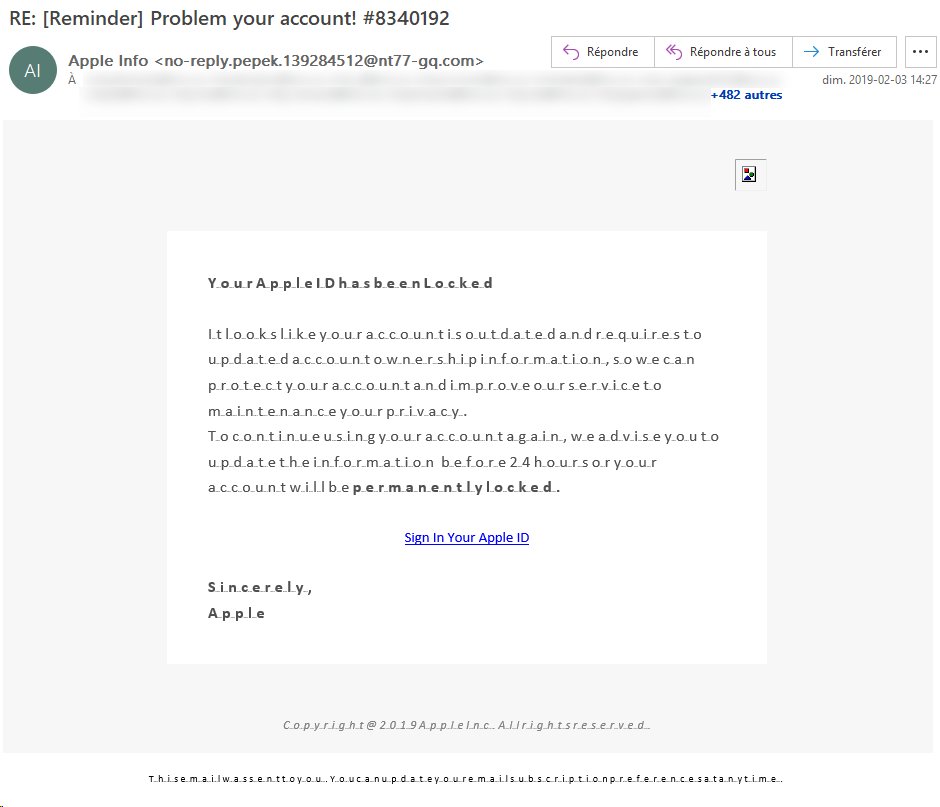

Problema Recordatorio Su cuenta estafa ID de Apple

Un mensaje de correo electrónico distinta de phishing que podría recibir un usuario de Apple ID es el recordatorio falsa con la línea de asunto “Problema su cuenta!”. Estos mensajes se envían mediante un email pirata informático controlado que se identifica como “Información de manzana” y envía una notificación de un formato incorrecto, que informa de que los receptores que necesitan para iniciar sesión en sus cuentas Apple ID.

Los usuarios de la víctima se dará cuenta de que el contenido del cuerpo de los mensajes de correo electrónico contiene disposición del texto roto - Se hace a propósito con el fin de emular a un problema que los usuarios pueden estar teniendo con su equipo. Esto está relacionado con el plano hecho cuenta que adicionalmente puede atraer a los objetivos bloqueado. Las señales de advertencia de que este es un mensaje falso son la línea de asunto falso - el número citado en el extremo no representa ninguna identificación u otra forma de saludo personalizado a la víctima. El contenido de diseño de cuerpo y de texto de Apple nunca se aplicarán diferentes estilos de esta manera y dirección de correo electrónico del remitente serán de nombre de dominio de la compañía. Además, el “Acceder Su ID de Apple” dará lugar a una falsa página de inicio de sesión - la URL se remonta a un dominio no es propiedad de la empresa.

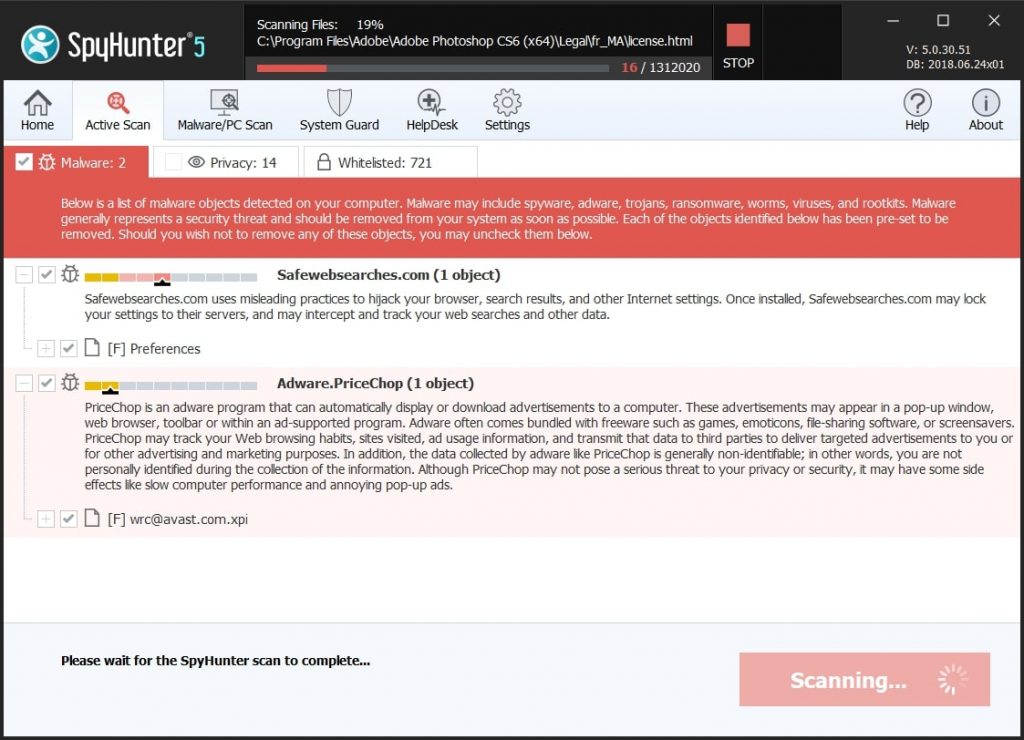

Retire ID de Apple Phishing de Windows y el navegador

Si desea eliminar la estafa de suplantación de identidad ID de Apple desde el ordenador, le recomendamos que siga las instrucciones de eliminación publicado debajo de este artículo. Han sido creados con la idea principal en mente para ayudar a eliminar este virus, ya sea manual o automáticamente. Tenga en cuenta que según los expertos la mejor manera de tratar de eliminar el software que está causando el ID de Apple phishing Estafa los elementos emergentes es utilizar un software anti-malware avanzado. Dicho programa se crea con la idea en mente para explorar completamente el equipo y tratar de eliminar cualquier rastro de programas no deseados al tiempo que protege su equipo contra futuras infecciones, así.

Pasos para prepararse antes de la eliminación:

Antes de comenzar a seguir los siguientes pasos, tenga en cuenta que usted debe hacer en primer lugar las siguientes preparaciones:

- Copia de seguridad de sus archivos en caso de que ocurra lo peor.

- Asegúrese de tener un dispositivo con estas instrucciones sobre standy.

- Ármate de paciencia.

- 1. Escanear en busca de malware para Mac

- 2. Desinstalar aplicaciones riesgosas

- 3. Limpia tus navegadores

Paso 1: Escanee y elimine archivos de estafa de suplantación de identidad de Apple ID de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, tales como ID de Apple Phishing, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de video de malware de Mac rápida y fácil

Paso de bonificación: Cómo hacer que su Mac funcione más rápido?

Las máquinas Mac mantienen probablemente el sistema operativo más rápido que existe. Aún, Las Mac se vuelven lentas y lentas a veces. La guía de video a continuación examina todos los posibles problemas que pueden hacer que su Mac sea más lenta de lo habitual, así como todos los pasos que pueden ayudarlo a acelerar su Mac..

Paso 2: Desinstalar ID de Apple Phishing y eliminar archivos y objetos relacionados

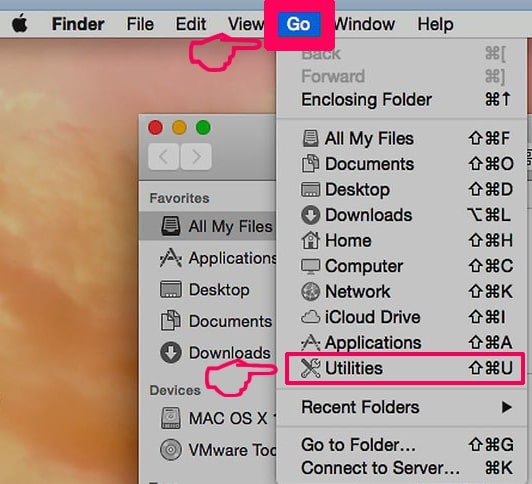

1. Golpea el ⇧ + ⌘ + U claves para abrir Utilidades. Otra forma es hacer clic en "Ir" y luego hacer clic en "Utilidades", como la imagen de abajo muestra:

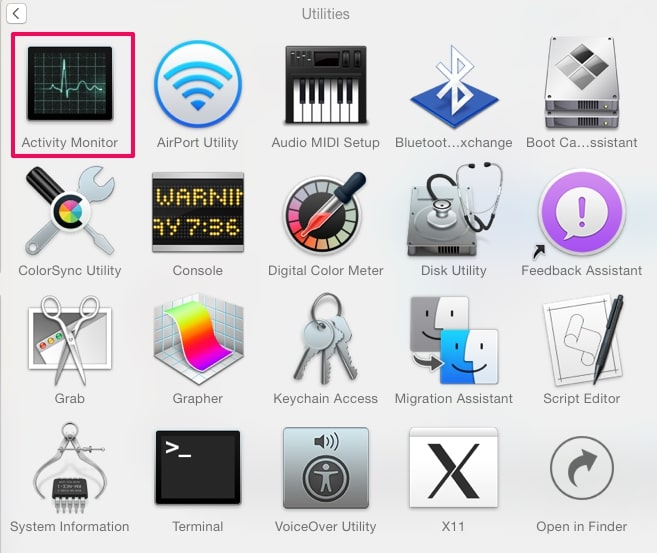

2. Busque Activity Monitor y haga doble clic en él:

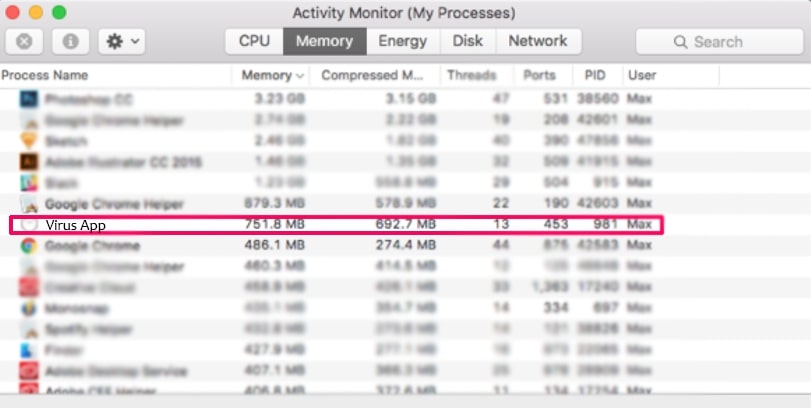

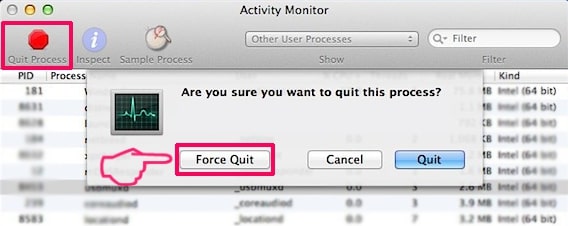

3. En el aspecto Monitor de Actividad para todos los procesos sospechosos, perteneciente o relativo a la ID de Apple Phishing:

4. Haga clic en el "Ir" botón de nuevo, pero esta vez seleccione Aplicaciones. Otra forma es con los botones ⇧ + ⌘ + A.

5. En el menú de aplicaciones, buscar cualquier aplicación sospechosa o una aplicación con un nombre, similar o idéntico al ID de Apple Phishing. Si lo encuentras, haga clic con el botón derecho en la aplicación y seleccione "Mover a la papelera".

6. Seleccionar cuentas, después de lo cual haga clic en el Arranque preferencia. Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idéntico o similar al ID de Apple Phishing. Marque la aplicación que desea que deje de ejecutarse automáticamente y luego seleccione en el Menos ("-") icono para ocultarlo.

7. Elimine cualquier archivo sobrante que pueda estar relacionado con esta amenaza manualmente siguiendo los pasos a continuación.:

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar ID de Apple a través de Phishing Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

1. Haga clic en "Ir" y entonces "Ir a la carpeta" como se muestra debajo:

2. Escribir "/Biblioteca / LauchAgents /" y haga clic en Aceptar:

3. Eliminar todos los archivos de virus que tienen similar o el mismo nombre que el ID de Apple Phishing. Si usted cree que no existe tal archivo, no elimine nada.

Se puede repetir el mismo procedimiento con los siguientes otros directorios de la biblioteca:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 3: Retire ID de Apple Phishing - extensiones de Safari relacionados / Cromo / Firefox

Apple ID Phishing Scam-FAQ

¿Qué es la estafa de phishing de ID de Apple en tu Mac??

La amenaza de la estafa de suplantación de identidad de Apple ID es probablemente una aplicación potencialmente no deseada. También existe la posibilidad de que esté relacionado con Malware para Mac. Si es así, Estas aplicaciones tienden a ralentizar significativamente tu Mac y muestran anuncios.. También podrían usar cookies y otros rastreadores para obtener información de navegación de los navegadores web instalados en su Mac..

¿Pueden las Mac contraer virus??

Sí. Tanto como cualquier otro dispositivo, Las computadoras Apple reciben malware. Es posible que los dispositivos Apple no sean un objetivo frecuente de el malware autores, pero tenga la seguridad de que casi todos los dispositivos Apple pueden infectarse con una amenaza.

¿Qué tipos de amenazas para Mac existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, la tipos de amenazas Los que actualmente pueden infectar tu Mac pueden ser programas antivirus fraudulentos., adware o secuestradores (PUP), Caballos de Troya, ransomware y malware criptominero.

Qué hacer si tengo un virus en Mac, Like Apple ID Phishing Scam?

No te asustes! Puede deshacerse fácilmente de la mayoría de las amenazas de Mac aislándolas primero y luego eliminándolas. Una forma recomendada de hacerlo es utilizando un proveedor de confianza. software de eliminación de malware que puede encargarse de la eliminación automáticamente por usted.

Hay muchas aplicaciones anti-malware para Mac entre las que puede elegir. SpyHunter para Mac es una de las aplicaciones anti-malware recomendadas para Mac, que puede escanear gratis y detectar cualquier virus. Esto ahorra tiempo para la extracción manual que de otro modo tendría que hacer.

How to Secure My Data from Apple ID Phishing Scam?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y los dispositivos de Apple serán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos en el futuro también.

Más consejos que puedes encontrar en nuestro Sección Virus MacOS, donde también puede hacer preguntas y comentar sobre los problemas de su Mac.

Acerca de la investigación sobre estafas de suplantación de identidad de Apple ID

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de estafa de suplantación de identidad de Apple ID incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de macOS.

¿Cómo llevamos a cabo la investigación sobre la estafa de suplantación de identidad de Apple ID??

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de amenazas de Mac, especialmente adware y aplicaciones potencialmente no deseadas (satisfecho).

Además, la investigación detrás de la amenaza de la estafa de suplantación de identidad de Apple ID está respaldada por VirusTotal.

Para comprender mejor la amenaza que representa el malware de Mac, Consulte los siguientes artículos que proporcionan detalles informados..