Hay una nueva botnet actualmente la orientación servidores Linux que normalmente se ejecutan aplicaciones de Webmin vulnerables. La botnet se ha llamado Roboto.

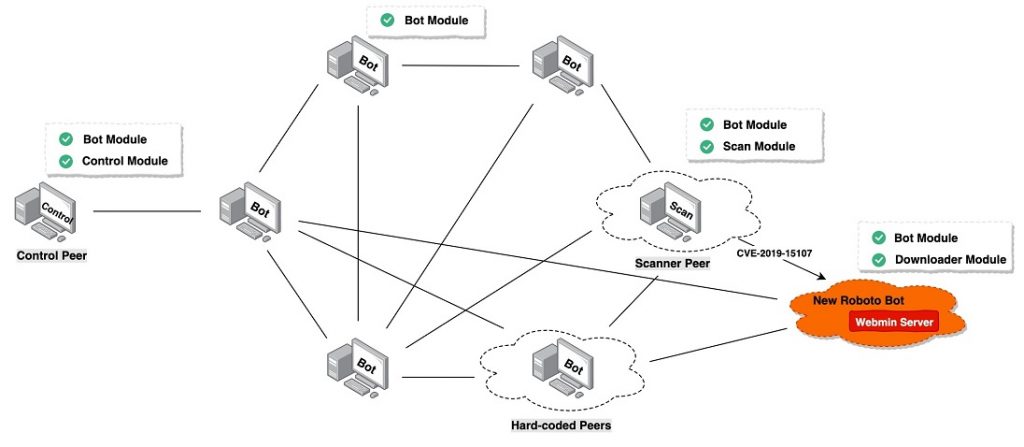

NETlab investigadores fueron capaces de capturar los módulos Downloader y Motor de búsqueda de la red de bots, y creen que también tiene un módulo de análisis de vulnerabilidad y un P2P (de igual a igual) módulo de control.

Roboto se observó por primera vez en el verano, y su aparición está asociada con la vulnerabilidad Webmin, conocido como CVE-2.019-15.107. En agosto, se hizo evidente que Webmin, una aplicación basada en la web para administradores de sistemas de sistemas basados en Unix (Linux, FreeBSD, o servidores OpenBSD), contiene una puerta trasera que podría permitir a un atacante remoto ejecutar comandos maliciosos con privilegios de root. Un sistema comprometido más adelante se podría utilizar para navegar por los nuevos ataques contra los sistemas gestionados a través de Webmin.

Desde CVE-2019-15107 es fácil de explotar y afecta a un gran número de sistemas, ataques basados en él comenzaron poco después de la falla fue revelada. Al parecer,, uno de los primeros ataques en base a esta vulnerabilidad se llevó a cabo por la red de bots Roboto. La botnet ha estado atacando a los servidores Webmin durante los últimos tres meses, que no es sorprendente. los investigadores de seguridad NETlab dicen que el propósito de los operadores de la red de bots ha sido la expansión y sofisticación.

Las funcionalidades de las redes robot roboto

Netlab dice que los soportes de botnets 7 funciones primarias, incluyendo shell inversa, auto-desinstalación, la recogida de información de la red y la información de proceso de bot, ejecutar comandos del sistema, la ejecución de archivos cifrados especificados en las URL, realizar ataques DDoS. Sin embargo, eso no es todo. La botnet también utiliza Curve25519, Ed25519, TÉ, SHA256, HMAC-SHA256 y otros algoritmos “para garantizar la integridad y seguridad de sus componentes y la red P2P, crear el guión de arranque automático Linux correspondiente basado en el sistema de destino, y ocultan sus propios archivos y procesos nombrar a hacerse con el control de persistencia."

A pesar de que Roboto tiene una funcionalidad DDoS, no es su principal objetivo, y los investigadores todavía están pensando el verdadero propósito de la red de bots.

En cuanto a los pares de igual a (P2P) estructura, es algo pocas veces visto en este tipo de redes de bots. Las únicas redes de bots que utilizan esta estructura son Hajime y Hide'N'Seek. Inicialmente descubierto en octubre 2016, Hajime utiliza dispositivos no garantizados con los puertos abiertos Telnet y contraseñas por defecto, y compartido algunas similitudes con Mirai. Sin embargo, la principal diferencia es que a Mirai Hajime fue construida en una red peer-to-peer, mientras que Mirai utilizado direcciones codificadas para el C&Servidor C.

El Hide'N'Seek botnet También se utiliza un módulo de comunicación P2P hecha a la medida para propagarse. La red de bots infectados dirigido dispositivos IO con seguridad débil usando un módulo de infiltración muy complejo. Presentaba múltiples técnicas de protección de sigilo que impedían que las aplicaciones y los servicios de seguridad desde el descubrimiento de las infecciones de malware.

Vale la pena mencionar que los esfuerzos para acabar con el botnet Hajime no tuvieron éxito, y algunos dicen que es todavía activo, con 40,000 dispositivos infectados diarios. En cuanto a Roboto, su tamaño es todavía por determinar, pero los investigadores creen que no es mayor que Hajime.