Er is een nieuwe botnet momenteel gericht Linux servers die draaien kwetsbaar Webmin toepassingen. Het botnet is genoemd Roboto.

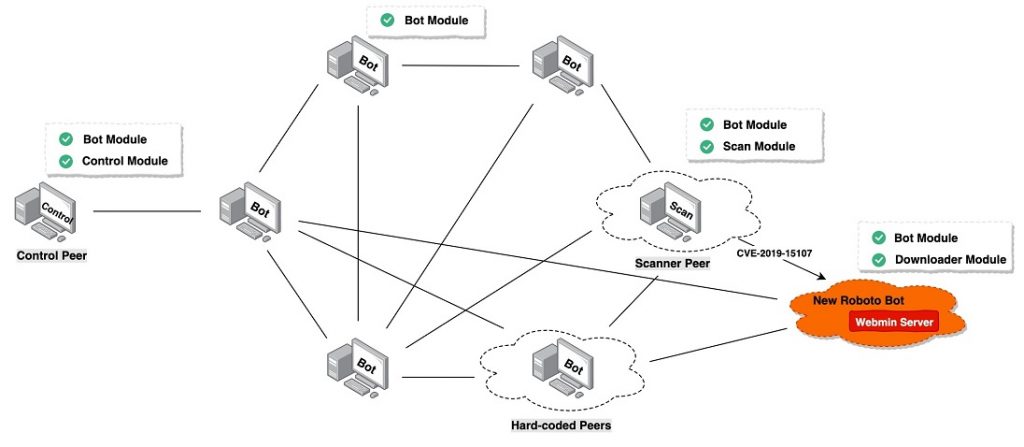

Netlab onderzoekers waren in staat om het vastleggen van de Downloader en Bot modules van het botnet, en ze geloven dat het heeft ook een vulnerability scanning module en een P2P (Peer naar peer) Controle Module.

Roboto werd voor het eerst waargenomen in de zomer, en het uiterlijk wordt geassocieerd met de Webmin kwetsbaarheid, zogenaamde CVE-2019-15107. In augustus, werd duidelijk dat Webmin, een web-based applicatie voor systeembeheerders van Unix-gebaseerde systemen (Linux, FreeBSD, of OpenBSD servers), bevat een backdoor waardoor externe aanvallers kwaadaardige commando's met root-privileges uit te voeren. Een gecompromitteerd systeem kan later worden gebruikt om te navigeren verdere aanvallen tegen de beheerd via Webmin systemen.

Sinds CVE-2019-15.107 is eenvoudig te benutten en van invloed op een groot aantal systemen, aanvallen op basis van het begon kort na de fout werd onthuld. Blijkbaar, een van de eerste aanvallen op basis van deze kwetsbaarheid werd uitgevoerd door de Roboto botnet gedragen. Het botnet is gericht Webmin servers voor de afgelopen drie maanden, dat is niet verwonderlijk. Netlab security onderzoekers zeggen dat het doel van de exploitanten van de botnet uitbreiding en verfijning is geweest.

Roboto Botnet's Functionaliteiten

netlab zegt de botnet steunen 7 primaire functies, inclusief achteruit shell, self-uninstalling, verzamelen proces netwerkinformatie en informatie bot, het uitvoeren van systeem commando's, running gecodeerde bestanden gespecificeerd in URL, uitvoeren DDoS-aanvallen. Echter, dat is niet alles. Het botnet maakt ook gebruik van Curve25519, Ed25519, THEE, SHA256, HMAC-SHA256 en andere algoritmen “om de integriteit en veiligheid van de componenten en P2P-netwerk te waarborgen, maken van de overeenkomstige Linux zelf-begint script is gebaseerd op het doelsysteem, en te vermommen zijn eigen bestanden en processen te noemen de persistentie controle te krijgen."

Hoewel Roboto heeft een DDoS-functionaliteit, het is niet het belangrijkste doel, en de onderzoekers zijn nog steeds uitzoeken van de botnet ware doel.

Als voor de peer-to-peer (P2P) structuur, het is iets wat zelden gezien in dergelijke botnets. De enige botnets dat deze structuur gebruikte Hajime en Hide'N'Seek. In eerste instantie ontdekt in oktober 2016, Hajime gebruikt onbeveiligde apparaten met open Telnet poorten en standaard wachtwoorden, en deelden een aantal gelijkenissen met Mirai. Echter, het belangrijkste verschil is dat Mirai Hajime werd gebouwd op een peer-to-peer-netwerk, dat Mirai gebruikt hard gecodeerde adressen voor de C&C server.

Het Hide'N'Seek botnet ook gebruik gemaakt van een custom-built P2P communicatiemodule om zichzelf te verspreiden. De botnet geïnfecteerde beoogde ivd apparaten met zwakke beveiliging behulp van een zeer complex infiltratie module. Het kenmerkte meerdere stealth bescherming technieken die security-toepassingen en diensten belet het ontdekken van de malware-infecties.

Het is het vermelden waard dat de inspanningen te nemen van de Hajime botnet waren niet succesvol, en sommigen zeggen het is nog steeds actief, met 40,000 geïnfecteerde apparaten dagelijks. Zoals voor Roboto, de grootte is nog worden bepaald, maar de onderzoekers geloven dat het niet groter is dan Hajime.