Acabamos de recibir informes de que un equipo de investigadores descubrió una nueva variación del error de la CPU Spectre conocida como la vulnerabilidad de la CPU SplitSpectre. Permite a los usuarios maliciosos para secuestrar los datos sensibles vi el mismo enfoque ejecución especulativa como los insectos Specter.

La vulnerabilidad SplitSpectre es una variación del error Spectre

Un equipo de investigadores de la Universidad del Noreste e investigadores de IBM han descubierto una nueva variante de un error de ejecución especulativa, la primera de las cuales era Espectro. El problema se ha encontrado para estar dentro de la forma en que se diseñan las CPU. Al igual que con el espectro antes de las variantes de ejecución de los procesos es un proceso de optimización que está diseñado para ejecutar las aplicaciones más rápido. Este caso particular se ha encontrado para ser distinto de espectro, ya que opera usando un escenario de ataque diferente.

SplitSpectre se informó a ser mucho más fácil de ejecutar que los ataques Specter. Se requiere un cierto “artilugio” (código víctima) para ser ejecutado en la máquina objetivo. Se requieren tres componentes con el fin de llevar a cabo las intrusiones: una rama condicional de una variable, un primer acceso a una matriz de contadores usando esta variable y un segundo acceso a una matriz que utiliza el resultado de la primera acceso a una matriz. Lo que esto significa es que código malicioso disponible en el equipo de destino puede desencadenar la hazaña. En la demostración del ataque SplitSpectre utiliza una configuración de tipo explorador con un código JavaScript que no se confía. Esto permitió a los piratas informáticos para extraer información sensible con éxito. Esto también permite que los campos de entrada en las ventanas del navegador. Lo que esto significa es que los siguientes escenarios de ataque están siguiendo:

- La manipulación de campo - Mientras que los usuarios están entrando en los datos de forma interactiva la información puede ser cambiada sin que se den cuenta.

- El robo de datos sensibles - Este comportamiento ejecución especulativa puede ser utilizado con éxito para secuestrar información confidencial, como información de acceso.

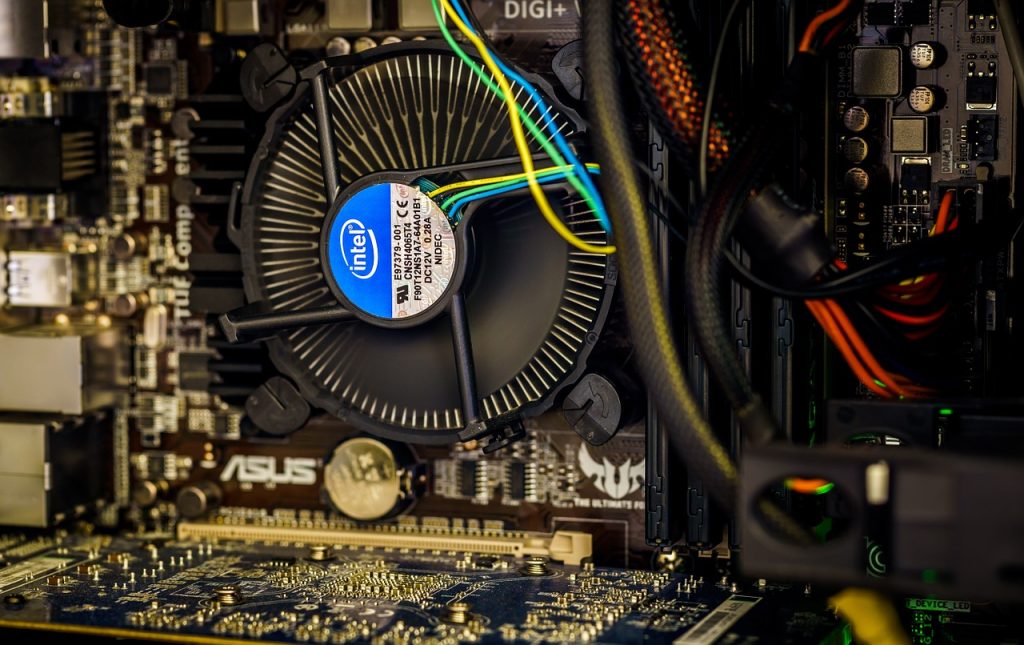

Por el momento se ha confirmado que se dirige a los procesadores Intel Haswell y Skylake, junto con los modelos de AMD Ryzen. Las manifestaciones se realizaron utilizando SpiderMonkey 52.7.4 que es el motor JavaScript de Firefox. es peligroso sombrero es que las intrusiones se basan en un defecto de diseño de hardware y no pueden ser contrarrestados por un servicio de aplicaciones o software. La única manera de proteger las máquinas es aplicar los parches necesarios. Los investigadores han señalado que la mitigación existente para la principal vulnerabilidad Spectre. Para obtener más información en el tema de la informe se ha publicado en línea.