We hebben zojuist meldingen dat een team van onderzoekers ontdekten een nieuwe variant van de Spectre CPU bug bekend als de SplitSpectre CPU Vulnerability. Het laat kwaadwillende gebruikers om gevoelige gegevens te kapen vi hetzelfde speculatieve uitvoering benadering als de Spectre bugs.

De SplitSpectre Kwetsbaarheid is een Variatie van de Spectre Bug

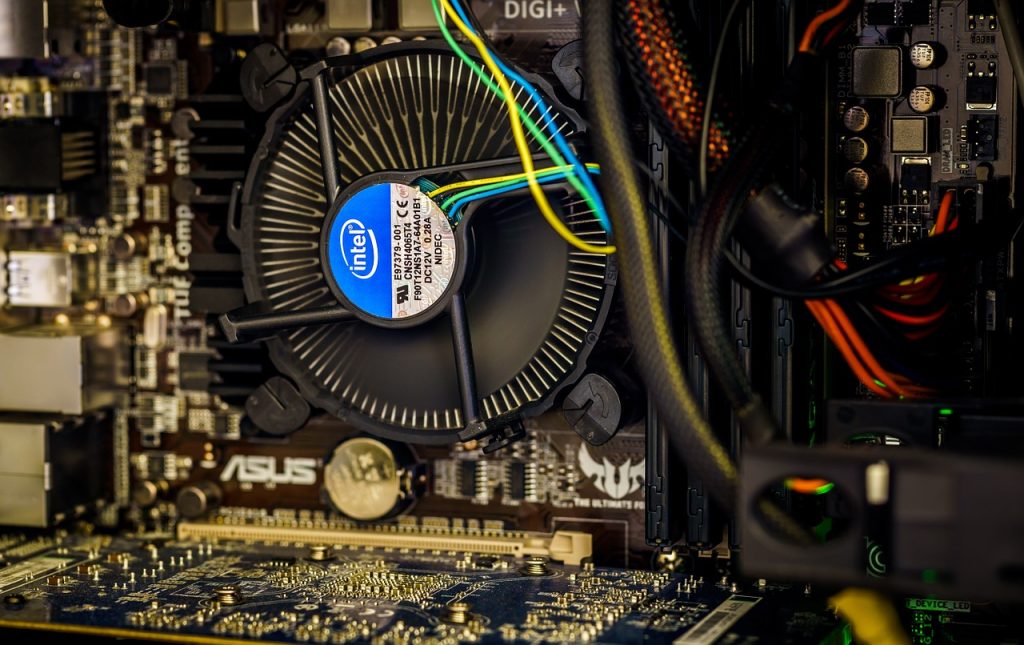

Een team van onderzoekers van Northeastern University en onderzoekers van IBM hebben een nieuwe variant van een speculatieve executie bug ontdekt, waarvan de eerste was Spectre. Het probleem is gevonden te zijn in de manier waarop CPU's zijn ontworpen. Net als bij de eerdere Spectre varianten van de uitvoering van de processen is een optimalisatie proces dat is ontworpen om de toepassingen sneller te lopen. Dit specifieke geval werd gevonden onderscheidbaar worden van Spectre omdat het werkt via een andere aanval.

SplitSpectre is naar verluidt veel gemakkelijker uit te voeren dan de Spectre aanvallen. Het vereist een zekere “apparaatje” (slachtoffer code) uit te voeren op de doelcomputer. Drie componenten nodig om de indringers uit te voeren: een voorwaardelijke vertakking op een variabele, een eerste array toegangsteken met deze variabele en een tweede arraytoegang waarin het resultaat van de eerste arraytoegang gebruikt. Wat dit betekent is dat kwaadaardige code beschikbaar op de doelcomputer kan leiden tot de exploit. In de demonstratie gebruikte de SplitSpectre aanval een browser-achtige setting met een niet-vertrouwd JavaScript-code. Hierdoor konden de hackers om gevoelige informatie met succes te halen. Dit maakt het ook mogelijk voor invoervelden in browservensters. Dit betekent dat de volgende aanslag scenario volgt:

- Field Manipulatie - Terwijl de gebruikers invoeren in de vorm van gegevens van de informatie kunnen interactief worden gewijzigd zonder hen te merken.

- Gevoelige gegevens Diefstal - Dit speculatieve uitvoering gedrag kan worden gebruikt om gevoelige informatie met succes te kapen zoals login informatie.

Op dit moment is het bevestigd dat het richt Intel Haswell en Skylake processors, samen met de AMD Ryzen modellen. De demonstraties werden gedaan met behulp van SpiderMonkey 52.7.4 dat is Firefox JavaScript-engine. hoed is gevaarlijk is dat de inbraken zijn gebaseerd op een hardware-ontwerp fout en kan niet worden tegengegaan door middel van een software-applicaties of dienst. De enige manier om de machines te beschermen is om de nodige patches. De onderzoekers constateren dat de bestaande beperking voor de belangrijkste Spectre kwetsbaarheid. Ga voor meer informatie naar de kwestie van de rapport is online gepubliceerd.