Un nuevo tipo de ataque podría permitir a un agente malicioso con una cámara térmica de gama media para capturar las teclas pulsadas en un teclado estándar. El descubrimiento ha sido realizado por tres profesores de la Universidad de California. En otras palabras, residuos térmica nuestros dedos sobre las teclas del teclado puede ser registrada por un hacker que más adelante se puede utilizar para revelar las contraseñas del usuario o cualquier otro texto que él / ella ha escrito.

El Ataque Thermanator Explicación

“Si no escribe la contraseña y camina o se aleja, alguien puede aprender mucho acerca de él después de los hechos,” dijo el profesor de Gene Tsudik del equipo académico.

El ataque ha sido llamado Thermanator y puede ser utilizado para recuperar información confidencial del usuario, como contraseñas y números PIN, cuerdas, así como cortos de texto. El ataque Thermanator requiere una serie de condiciones que deben cumplirse para que funcione correctamente. Primero, atacantes tienen que colocar una cámara especializada con capacidades de grabación térmicas cerca de la víctima. La cámara también debe ser capaz de capturar las teclas del teclado de la víctima, de lo contrario, no funcionará.

De acuerdo con la explicación de los investigadores del ataque Thermanator (ver papel), se trata de un tipo distinto de ataque interno, en caso de un ataque típico procede en los siguientes pasos:

PASO 1:La víctima utiliza un teclado para introducir una contraseña genuina, como parte del log-in (o desbloquear la sesión) procedimiento.

PASO 2:Poco después, la víctima, ya sea: (1) voluntariamente pasos, o (2) se ve arrastrado lejos, desde el lugar de trabajo.

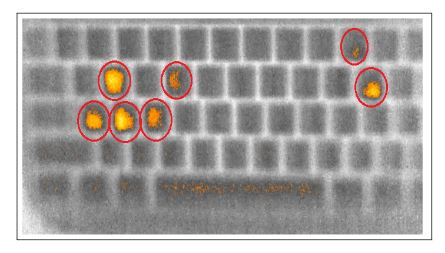

PASO 3:El uso de imágenes térmicas (e.g., fotos tomadas por una cámara FLIR de los productos básicos) adversario cosecha residuos térmicos desde el teclado.

PASO 4:En otro momento, adversario utiliza el “mapa de calor” de las imágenes para determinar las teclas pulsadas recientemente. Esto se puede hacer manualmente (es decir, a través de la inspección visual) o automáticamente (es decir,

a través de un software especializado).

Con estos requisitos se cumplen, el atacante se vuelve capaz de descubrir las teclas pulsadas por la víctima, incluso sin conocimientos especiales piratería. Las claves capturados pueden ser ensamblados en cadenas posibles y se pueden implementar en un ataque de diccionario. Un ataque de diccionario es una técnica popular para descifrar claves y mecanismos de autenticación al tratar de determinar la clave de descifrado o frase de contraseña. Esto se hace mediante el uso de cientos o incluso millones de posibilidades probables.

Los investigadores llevaron a cabo varios experimentos donde tenían 31 los usuarios introducir contraseñas en cuatro diferentes modelos de teclado. Entonces, Se pidió a ocho personas no expertas en la piratería para obtener el conjunto de teclas pulsadas utilizando los datos registrados por la cámara térmica. Los resultados de estas pruebas revelaron que los datos térmicos registrados hasta 30 segundos después de la entrada de texto es suficiente para que un atacante no profesional para recuperar todo el conjunto de teclas del usuario objetivo ha presionado.

Si usted es el tipo de usuario que presiona una tecla a la vez usando sólo dos dedos son más susceptibles al ataque Thermanator.

¿Hay alguna conclusión al descubrimiento de los investigadores Thermanator?

poco poner, La investigación “expone la vulnerabilidad de los sistemas basados en contraseñas estándar de recogida de confrontación de las emanaciones termales”. Con base en los resultados del estudio, los investigadores creen que estos ataques “representan una nueva amenaza creíble para los sistemas basados en contraseñas”, sugiriendo que podría ser el momento de volver a evaluar el uso de contraseñas.