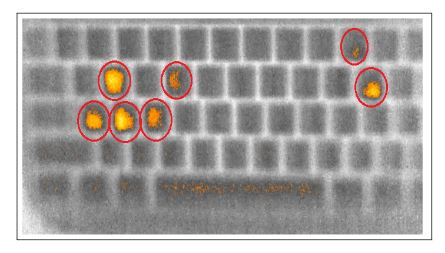

En ny type angreb kunne give en ondsindet skuespiller med en mid-range termisk kamera til at indfange taster, der trykkes på en standard tastatur. Opdagelsen er gjort af tre University of California professorer. Med andre ord, vores fingre termisk rest på taster kan optages af en hacker, der senere kan bruge den til at afsløre brugerens adgangskoder eller enhver anden tekst, han / hun har indtastet.

Den Thermanator Attack Forklaret

“Hvis du indtaster din adgangskode og gå eller træde væk, nogen kan lære en masse om det, efter-the-fact,” sagde professor Gene Tsudik af den akademiske hold.

Angrebet er blevet kaldt Thermanator og det kan bruges til at hente følsomme brugeren oplysninger såsom adgangskoder og PIN-koder, samt korte tekststrenge. Den Thermanator angreb kræver flere betingelser, der skal opfyldes for at fungere ordentligt. Første, angribere nødt til at placere en specialiseret kamera med termiske optagelse kapaciteter nær offeret. Kameraet skal også være i stand til at fange nøglerne til offerets tastatur, ellers vil det ikke fungere.

Ifølge forskernes forklaring på Thermanator angreb (se papir), det er et særskilt type insider angreb, hvor et typisk angrebsscenarie forløber i følgende trin:

TRIN 1:Offeret bruger et tastatur til at indtaste et ægte adgangskode, som en del af log-in (eller session unlock) procedure.

TRIN 2:Kort derefter, offeret enten: (1) villigt skridt væk, eller (2) bliver trukket væk, fra arbejdspladsen.

TRIN 3:Anvendelse af termisk billeddannelse (f.eks, fotos taget af en handelsvare FLIR-kamera) modstanderen høster termiske rester fra tastaturet.

TRIN 4:På et senere tidspunkt, Modstanderen bruger ”zonekort” af billederne for at afgøre nylig pressede nøgler. Dette kan gøres manuelt (dvs., via visuel inspektion) eller automatisk (dvs.,

via specialiseret software).

Med disse krav opfyldes, angriberen bliver i stand til at afdække taster, der trykkes af offeret selv uden særlig hacking viden. De tilfangetagne nøgler kan samles til mulige strenge, og kan implementeres i en ordbog angreb. En ordbog angreb er en populær teknik til at dechifrere ciphers og autentificeringsmekanismer ved at forsøge at bestemme dekrypteringsnøglen eller løsen. Dette gøres ved at bruge hundredvis eller endda millioner af sandsynlige muligheder.

Forskerne gennemførte flere eksperimenter, hvor de havde 31 brugerne indtaster adgangskoder på fire forskellige tastatur-modeller. Derefter, otte ikke-eksperter i hacking blev bedt om at få det sæt af pressede nøgler ved hjælp af de registrerede data fra det termiske kamera. Resultaterne af disse forsøg viste, at termiske data registreret op til 30 sekunder efter indtastning af tekst er tilstrækkelig til en uprofessionel hacker at genvinde hele sæt nøgler den målrettede brugeren har trykket.

Hvis du er den type bruger, der trykker en tast ad gangen ved hjælp af kun to fingre er mere modtagelige for Thermanator angreb.

Er der nogen konklusion på forskernes Thermanator opdagelse?

kort sat, forskningen ”udsætter sårbarhed af standard password-baserede systemer til kontradiktorisk samling af termiske udstråling”. Baseret på resultaterne af undersøgelsen, Forskerne mener, at disse angreb ”repræsenterer en ny troværdig trussel for password-baserede systemer”, tyder på, at det kan være tid til at revurdere brugen af adgangskoder.