Après la découverte initiale de quelques routeurs Cisco étant infecté par un nouveau type de logiciel malveillant, nouvelles analyses indiquent que presque 200 périphériques Cisco à travers le monde ont une image malveillante IOS mis en place de légitime. De cette façon, une porte dérobée est définie, attaquants donnant accès à un réseau ciblé.

Chronologie des infections

Tout a commencé la semaine dernière, le 15 Septembre, avec la découverte faite par chercheurs FireEye que 14 Les routeurs Cisco ont été infectés par des logiciels malveillants, qui était seulement une menace théorique jusqu'à ce point. Les dispositifs ont été situés dans différentes entreprises, dans quatre pays: Inde, Mexique, Philippines et l'Ukraine.

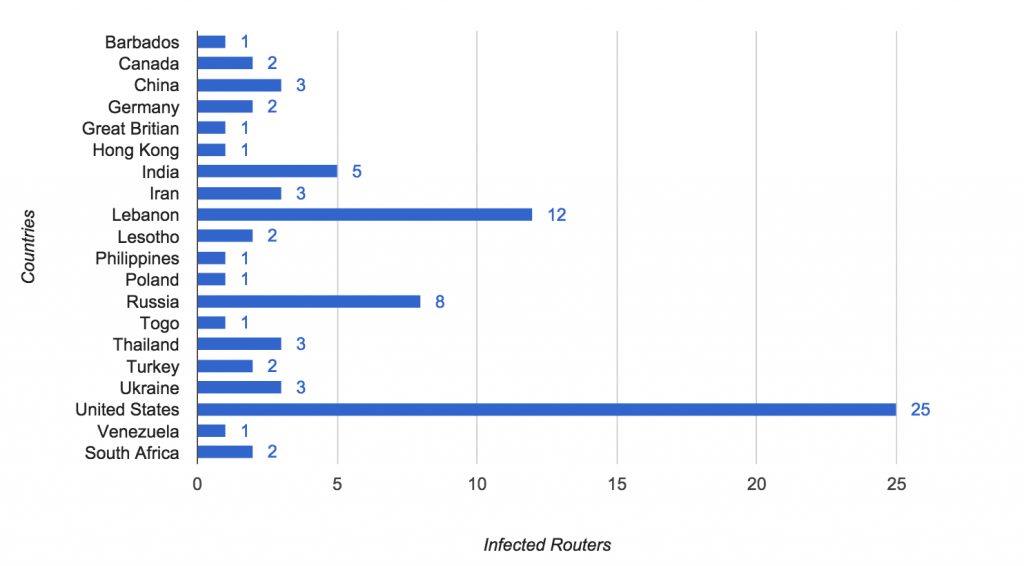

Le jour suivant, chercheurs ZMap affichés les résultats de leur analyse de l'espace d'adressage IPv4 publique avec des paquets SYN TCP spécial. Ils ont trouvé « 79 hôtes affichant un comportement conforme à la Synful Frappez implant ». Ils affirment que « ces routeurs appartiennent à une gamme d'institutions 19 pays. » et « 25 hôtes aux États-Unis appartiennent à un seul fournisseur de services sur la côte Est, et que la

hôtes en Allemagne et au Liban appartiennent à un seul fournisseur de satellite qui offre une couverture à l'Afrique ».

Image Source: carte

Il ya deux jours, la fondation Shadowserver a publié ses propres résultats de l'analyse en collaboration avec les systèmes Cisco. Les statistiques sur l'état du site Shadowserver que les hôtes infectés sont un nombre relatif qu'ils ont « identifié 199 Les adresses IP uniques qui correspondent au comportement Knock Synful » et « 163 systèmes uniques ».

Les chiffres sont de plus en plus et les entreprises de plus 30 les pays sont touchés. Il est impossible de dire combien de dispositifs plus infectés seront trouvés dans l'avenir.

Qu'est-ce que Synful de Knock?

Le logiciel malveillant a été donné le nom « Le Synful Frappez Implant » en raison de la façon dont il prend le contrôle d'un grand nombre de modules de routeur et fonctions. L'implant est constitué d'une image Cisco IOS modifié qui permet aux pirates d'exécuter différents modules fonctionnels.

Ces modules sont activés par l'intermédiaire du protocole HTTP à l'aide de paquets TCP envoyés à l'interface du routeur. Ce processus particulier est constitué d'une poignée de main à trois voies pour être initié et compléta. Un paquet TCP SYN unique conçu est envoyé au dispositif ciblé, puis le logiciel malveillant répond par un message d'accusé de réception TCP SYN-ACK de son propre, qui est répondu par un troisième message pour compléter la contrefaçon à trois voies processus de négociation.

L'implant fournit également un accès sans restriction à l'aide d'un mot de passe de porte dérobée cachée par la console et Telnet. Les modèles de routeurs Cisco sont actuellement affectés 1841, 2811, et 3825.

Doit lire

200,000 Dispositifs menacés par heartbleed Bug

Backdoor.ATM.Suceful grave ATM Malware

Le Synful Frappez les logiciels malveillants est une menace très grave qui est très difficile à détecter. Il peut être mis à jour, utiliser jusqu'à 100 différents modules et restent fonctionnels même après le redémarrage des appareils infectés. Cisco Systems ont créé un événement Pertinents Page pour leurs clients.

Il n'y a aucune raison de conclure, cependant, que seuls les routeurs de Cisco sont ciblés. Il peut très bien être d'autres appareils avec des images modifiées dans le monde entier.