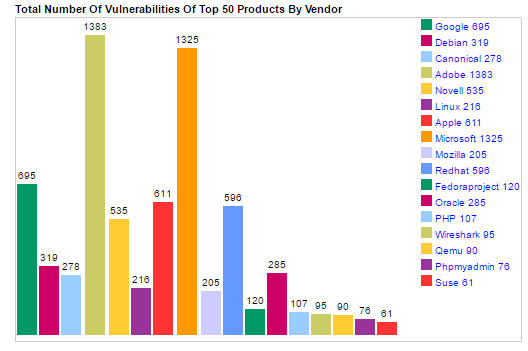

CVE Détails a publié une liste détaillée de la partie supérieure 50 produits et fournisseurs principalement affectés par les vulnérabilités dans 2016. En termes de produits, la compilation est dirigée par l'Android de Google, qui a rapporté un total de 523 vulnérabilités. Cependant, en ce qui concerne les fournisseurs, Adobe est en haut de la liste avec 1383 défauts signalés.

en relation: CVE-2016-7855 Bug Flash Exploités dans des attaques limitées

L'analyse est basée sur les failles qui traversent la base de données Common Vulnerabilities and Exposures de MITRE. Il est en effet tout à fait un jeu de données précis - les chiffres révèlent qu'un total de 10,098 vulnérabilités ont été divulgués et les numéros attribués tout au long 2016. Le nombre ne peut aller plus grand si les statistiques provenant d'autres bases de données sont inclus.

Android est suivi par le système d'exploitation Debian Linux avec 319. Suivant sur la liste est Ubuntu Linux de Canonical avec 217. Adobe Flash Player est le quatrième, avec 266 bugs signalés. Pour notre propre surprise, cette année Mac OS X d'Apple a une charge de patch plus grand que Microsoft Windows 10. Mac OS X a fixé 215 défauts, alors que Windows 10 a patché 172 vulnérabilités. Microsoft bord, qui a été annoncé comme le navigateur le plus sécurisé, est à la 19ème position, avec 135 problèmes.

en relation: CVE-2016-5195, Beaucoup de Flaws fixe en Décembre Bulletin Android

Voici le top exacte 20 liste, le reste, vous pouvez vérifier les détails CVE de page:

En savoir plus sur CVEs

Fondamentalement, une CVE peut être renvoyé à un catalogue de menaces de sécurité connues. Comme visible par le nom, les menaces sont généralement divisées en deux sous-catégories grandes:

Vulnérabilités.

Fondamentalement, la vulnérabilité est rien, mais une erreur de logiciel qui permet à un mauvais acteur pour attaquer un système ou d'un réseau en accédant directement à ce. Les vulnérabilités peuvent permettre à un attaquant d'agir en tant que super-utilisateur ou même un administrateur système et lui accorder les privilèges d'accès.

Exposures.

L'exposition est un peu différent. Il fournit un acteur malveillant ayant accès indirect à un système ou un réseau. Une exposition pourrait permettre à un pirate de récolter des informations sensibles d'une manière secrète.

CVEs servent de normaliser la façon dont les vulnérabilités et les expositions présentées sont identifiées; un processus qui est très important pour les administrateurs de sécurité. Merci à la normalisation, ils pourraient accéder à des détails techniques spécifiques sur les menaces actives à travers les sources d'information CVE.

La base de données CVE est parrainé par le US Department of Homeland Security et US-CERT. L'organisme sans but lucratif MITRE maintient le catalogue CVE et le site qui est accessible au public. MITRE gère également le programme de compatibilité CVE qui favorise l'utilisation d'identificateurs CVE standards par les autorités autorisées CVE Numérotation.