Vulnérabilités, les fournisseurs et les entreprises. Les trois mots viennent souvent ensemble, à l'horreur de tous les sites concernés. Entreprises manquent souvent de la politique de gestion des correctifs suffisante et des groupes de réponse aux incidents, ou d'ignorer l'importance d'une formation adéquate sur des sujets liés à la sécurité. Ainsi, la fréquence de zero-day et les attaques de phishing lance (parmi d'autres) ne semble inévitable.

Les vulnérabilités sont comme des portes ouvertes qui permettent des logiciels malveillants dans un système, programme, navigateur, et parfois jeux. Les éditeurs de logiciels publient habituellement un avis de sécurité et le patch une fois la vulnérabilité est divulguée. Cependant, les cyber-criminels ont souvent assez de temps pour exploiter ces faiblesses avant le vendeur découvre ce qui se passe, ou avant le patch nécessaire est libéré.

Dans de nombreux cas,, semaines ou des mois avant que les vulnérabilités sont trouvées passe par, en laissant une porte ouverte pour l'exploitation qui peut continuer de plusieurs heures à plusieurs mois. logiciel Largement répandue tels que les navigateurs, navigateur plug-ins et des produits Java / Adobe Flash sont souvent sujettes à des vulnérabilités et leur exploitation malveillante.

Si vous suivez la partie quotidienne de nouvelles de sécurité IT, vous savez exactement ce que nous entendons. En théorie, toute organisation (à la fois des secteurs public et privé) peut devenir une victime d'un incident de sécurité. En pratique, il y a beaucoup à apprendre et à garder à l'esprit pour vous et votre organisation des failles de sécurité épargner, ou de réduire au minimum les dommages d'une telle.

Commençons depuis le début.

CVE 101 – Common Vulnerabilities and Exposures

Les bonnes nouvelles sont, il y a plusieurs grandes bases de données qui sont axées sur la recherche et CVE rapports, comme Détails CVE.

Tout d'abord, laissez nous vous expliquer ce qu'est un CVE est. L'abréviation signifie Common Vulnerabilities and Exposures.

Fondamentalement, une CVE fait partie d'un catalogue de menaces de sécurité connues. Comme visible par le nom, les menaces sont généralement divisées en deux sous-catégories grandes:

Vulnérabilités.

Si, comment comprenons-nous vulnérabilités? Fondamentalement, une vulnérabilité n'est rien d'autre qu'une erreur logicielle qui permet à un acteur malveillant d'attaquer un système ou un réseau en y accédant directement. Des vulnérabilités peuvent permettre à un attaquant d'agir en tant que super-utilisateur ou même en tant qu'administrateur système en lui accordant des privilèges d'accès complets.

Exposures.

Une exposition est différente d'une vulnérabilité. Il fournit un acteur malveillant ayant accès indirect à un système ou un réseau. Par exemple, une exposition pourrait permettre à un pirate informatique de récolter des informations sensibles de manière secrète.

Le CVE Catalogue Définition

CVEs servent à normaliser la façon décrite vulnérabilités et les expositions sont identifiés; un processus qui est très important pour les administrateurs de sécurité. Merci à la normalisation, ils pourraient accéder à des détails techniques spécifiques sur les menaces actives à travers les sources d'information CVE.

La base de données de CVE est parrainé par le US Department of Homeland Security et US-CERT. L'organisme sans but lucratif MITRE maintient le catalogue CVE et le site qui est accessible au public. MITRE gère également le programme de compatibilité CVE qui favorise l'utilisation d'identificateurs CVE standards par les autorités autorisées CVE Numérotation.

Voici une liste des fournisseurs de logiciels qui participent en tant que CVE Autorités de numérotation:

- Adobe Systems Incorporated (questions Adobe seulement)

- apple Inc. (questions d'Apple seulement)

- Attachmate (questions Attachmate / Novell / SUSE / NetIQ seulement)

- La mûre (questions BlackBerry seulement)

- Cisco Systems, Inc. (questions Cisco seulement)

- Debian GNU / Linux (questions Linux uniquement)

- EMC Corporation (questions CEM seulement)

- FreeBSD (principalement des questions de FreeBSD seulement)

- google Inc. (Chrome, Chrome OS, et Android Open Source questions de projet ne)

- Hewlett-Packard Development Company, L.P. (questions HP uniquement)

- IBM Corporation (questions IBM seulement)

- microsoft Corporation (problèmes Microsoft seulement)

- Mozilla Corporation (questions Mozilla seulement)

- Oracle (questions Oracle seulement)

- Red Hat, Inc. (questions Linux uniquement)

- Silicon Graphics, Inc. (questions SGI seulement)

- Symantec Corporation (questions Symantec seulement)

- Ubuntu Linux (questions Linux uniquement)

Pas toute entreprise peut participer en tant que l'AIIC. Il existe plusieurs exigences qui doivent être respectées:

Tout d'abord, un CNA devrait être un fournisseur de logiciels majeur avec une base d'utilisateurs importante et une capacité de conseil de sécurité particulier. L'autre option pour devenir un CNA est d'être un tiers établi qui agit comme un neutre collaboration entre les chercheurs et les fournisseurs.

En outre, comme l'a souligné MITRE, l'ANC doit être un point de distribution réglé pour les divulgations de vulnérabilité pour la première fois.

En suivant l'exigence CVE pour identifier les problèmes publics, l'ANC doit uniquement affecter CVE-ID aux problèmes de sécurité qui seront rendus publics. Enfin, il doit suivre les pratiques d'annonce susceptibles qui sont largement acceptées dans les communautés de sécurité. Toutes ces exigences servent à assurer qu'aucun des erreurs se produisent.

La base de données Exploit

Une autre base de données qui devrait être «honoré» est Exploit Database soutenue par sécurité offensive.

La base de données Exploit est une archive compatible CVE des exploits publics et les logiciels vulnérables correspondant, développé pour une utilisation par les testeurs de pénétration et des chercheurs de la vulnérabilité. Notre but est de servir la plus vaste collection d'exploits recueillies au moyen d'observations directes, listes de diffusion, ainsi que d'autres sources publiques, et les présenter dans un librement accessible et facile à naviguer base de données. La base de données Exploit est un référentiel pour les exploits et les concepts de preuve de plutôt que des avis, ce qui en fait une ressource précieuse pour ceux qui ont besoin des données exploitables immédiatement.

La base de données Exploit peut être utilisée pour soumettre des échantillons. Cependant, plusieurs règles doivent être suivies pour que l'équipe accepte les informations soumises.

Pourquoi les bases de données CVE sont-elles importantes ?? Qu'est-ce que la réponse aux incidents?

En novembre 2013, FireEye a souligné le volume croissant des attaques ciblées. Aujourd'hui, les statistiques de l'industrie continuent de révéler un pourcentage stupéfiant de sites Web et d'applications présentant de multiples vulnérabilités. Les choses deviennent encore pire, parce 2022, au milieu de une cyberguerre active, nous constatons que la cybercriminalité est plus initiative que jamais, et les cybercriminels élaborent des moyens innovants pour atteindre leurs objectifs de violation. Il y a plusieurs années, KrebsOnSecurity a publié un article dans lequel un forum clandestin appelé Enigma a été révélé. Il est seulement un d'une communauté grandissante des forums de la criminalité cyber privée, qui ont redéfini le sens des attaques ciblées. L'offre et-demander des forums tels que Enigma connecter les escrocs qui cherchent l'accès à des données spécifiques, des ressources ou des systèmes avec des codeurs malveillants capables et motivés.

Une statistique plus récente a révélé qu'il y avait plus de 15 milliards d'identifiants d'utilisateurs en vente sur les forums underground. Ces références proviennent de plus de 100,000 violations de données, avec au moins 5 milliards d'entre eux étant uniques.

En dépit du fait que attaques de harponnage sont actuellement populaires et de nombreuses personnes sont prêtes à payer pour acquérir des informations sensibles de cette manière, exploits zero-day ne doit pas non plus être sous-estimé. tout au moins, les attaques de phishing peuvent être dirigées vers l'exploitation d'un, vulnérabilité connue.

Pourquoi les zero-days sont-ils si persistants? La chercheuse en sécurité de Google, Maddie Stone, l'a souligné dans une présentation lors de l'Enigma d'USENIX 2021 conférence virtuelle que les développeurs de logiciels devraient cesser de fournir des correctifs zero-day défectueux. Pour prouver son point, le chercheur a partagé un aperçu des exploits zero-day détectés dans 2019.

Les vulnérabilités du jour zéro peuvent être exploitées pendant des périodes plus longues, les rendant plutôt dangereux. Vingt-quatre de ces défauts ont été détectés dans 2020, quatre de plus que le nombre détecté dans 2019. Stone a remarqué que six des 24 zéro jour de 2020 étaient des variantes de défauts précédemment divulgués. En outre, trois des défauts ont été corrigés de manière incomplète, permettant aux acteurs de la menace de créer facilement des exploits. En un mot, le problème avec les zero-days récurrents est que la publication de correctifs partiels crée des opportunités pour les pirates de mener leurs attaques malveillantes.

Étant donné que ces attaques sont un événement quotidien dans de nombreuses organisations, réponse aux incidents est un must.

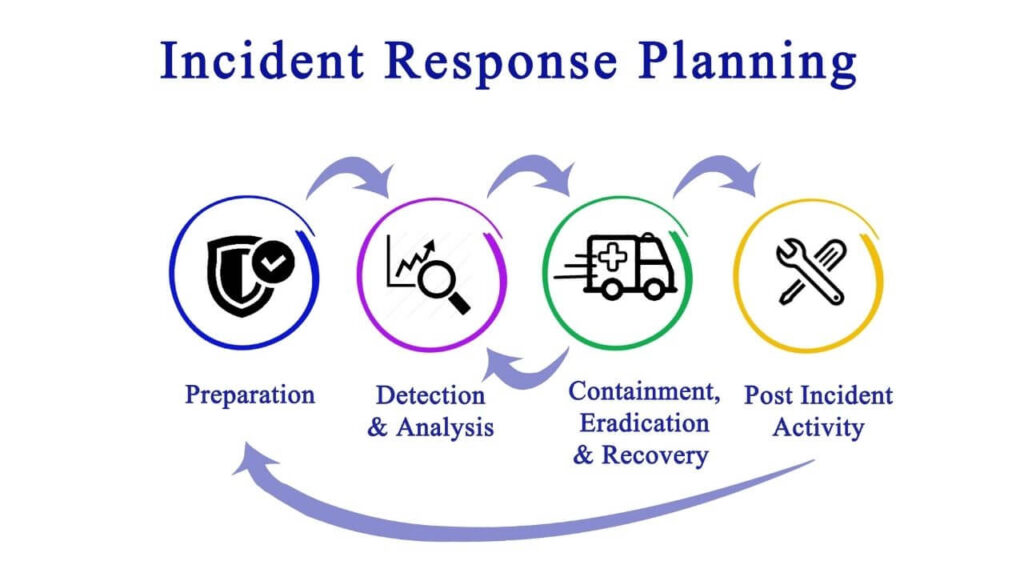

réponse aux incidents (IR) est une approche organisée pour traiter et gérer les effets d'une faille de sécurité. L'objectif de la RI est de faire face à la violation de la meilleure façon possible en limitant les dégâts et de réduire les frais de récupération. Un bon plan de réponse aux incidents contient une politique qui définit ce qu'est un incident est et administre un tutoriel étape par étape qui devrait être suivi strictement quand une attaque a lieu.

Le SANS Institute a compilé six étapes pour faire face à un incident a.k.a. une attaque de la manière la plus suffisamment:

- Préparation. Les entreprises devraient éduquer leurs employés et le personnel des TI de l'importance des mesures de sécurité mises à jour et de les former pour répondre aux incidents de sécurité informatique et de réseau d'une manière rapide et adéquate.

- Identification. L'équipe d'intervention est signalée chaque fois une éventuelle violation a lieu, et doit décider si elle est un incident de sécurité ou autre chose. L'équipe est souvent conseillé de contacter le CERT Coordination Center, qui suit et enregistre les activités de sécurité Internet et recueille les informations les plus récentes sur les virus et les vers.

- Confinement. L'équipe d'intervention décide de la gravité et de l'étendue du problème. Déconnexion tous les systèmes et les appareils concernés afin de prévenir d'autres dommages est également appliquée.

- Éradication. L'équipe d'intervention procède à l'enquête de divulguer l'origine de l'attaque. La cause racine du problème et tous les restes de codes malveillants sont éradiquées.

- La récupération. Données et logiciel sont restaurés à partir des fichiers de sauvegarde propres, faire en sorte que pas de vulnérabilités sont laissés. Systèmes sont surveillés pour tout signe de prédisposition à un défaut.

- Leçons apprises. L'équipe d'intervention analyse l'attaque et la manière dont elle a été traitée, et prépare des recommandations pour une meilleure réponse de l'avenir et pour le bien de la prévention des incidents.