Ce n'est pas un secret que les applications modernes deviennent souvent une cible de cyberattaques. Selon Gartner 95% des applications Web des attaques d'expérience en raison des mots de passe utilisateur volés. Cela signifie un ensemble de symboles n'est plus un moyen fiable de sécurisation des données personnelles, et cela a poussé les entreprises à travailler sur les méthodes de sécurité plus avancées que nous allons examiner dans cet article.

Les méthodes d'authentification des utilisateurs

Considérons tout d'abord les méthodes d'authentification que vous pouvez utiliser pendant le développement d'applications.

certificat numérique

Il est un document électronique délivré par l'autorité spécifique. Ces certificats contiennent des informations d'identification et sont faciles à vérifier qu'ils sont émis par une société de confiance.

Les certificats numériques doivent contenir les informations suivantes:

– Nom du propriétaire;

– Numéro de série;

– Date d'expiration;

– Copie de la clé publique appartenant au titulaire;

– Signature électronique de l'autorité.

La clé publique est utilisée pour chiffrer les messages, et la signature électronique est utilisé pour vérifier les données. Les navigateurs et les systèmes d'exploitation ont des listes des autorités, et donc ils sont en mesure de déterminer si cette signature appartient à l'un d'entre eux ou non.

Carte à puce

Une carte à puce est conçue pour stocker de manière sécurisée la clé privée du propriétaire et entrer lorsque l'autorisation arrive. Les cartes à puce sont essentiellement des puces de sécurité qui peuvent être insérés directement dans un appareil ou utilisé sans fil.

Lorsque la carte à puce est insérée ou reliée au dispositif, les algorithmes de chiffrement décoder les données et les utilisateurs ont accès à tout ce qui a été crypté, par exemple, l'application ou l'appareil lui-même.

Clé matérielle

Il est un dispositif physique créé pour générer des mots de passe à usage unique qui sont généralement valides plus d'une minute. Un algorithme spécialement conçu crée un ensemble unique de symboles dans la séquence logique.

biométrie

C'est un excellent moyen d'authentification qui n'a pas besoin de mots de passe du tout, car les données biométriques est unique à chaque personne. Les données peuvent être cryptées et décryptées à l'aide d'empreintes digitales, le visage et le diaphragme de balayage, voix, Signature, etc.

Cette méthode peut être utilisée à la fois comme la seule méthode d'authentification ou une partie d'authentification multi-facteurs. En d'autres termes, il permet de se connecter sur le compte ou déverrouiller l'appareil.

Proximité

Cela signifie que l'appareil ou l'application est déverrouillé lorsque les conditions fixées seront respectées. Ces conditions peuvent inclure la géolocalisation ou la présence d'un dispositif tiers. De cette façon,, le téléphone intelligent peut être déverrouillé quand il se connecte à l'appareil particulier par Bluetooth ou quand il est dans la zone déterminée (par exemple, au domicile d'un utilisateur).

technologies d'authentification

Maintenant, considérons les développeurs de solutions et de services peuvent utiliser pour construire une sécurité robuste pour les applications mobiles et les sites Web.

KodeKey

Ce cadre auth aide les développeurs à créer un processus d'authentification biométrique,. Avec son aide, un utilisateur ne doit pas créer des mots de passe que tout ce dont ils ont besoin est un smartphone et leurs données biométriques uniques.

Les serveurs de ce framework stockent des informations sur les comptes de chaque utilisateur et les relient à des numéros de téléphone ou des codes PIN. Leur API bien conçu rend le processus de cette intégration de services dans un site Web simple comme bonjour.

Le programme de travail de KodeKey est le suivant:

1.numéro de téléphone ou le code PIN est saisi par l'utilisateur dans le champ de connexion;

2.Cette tentative est envoyée à KodeKey;

3.L'identité de l'utilisateur est authentifié à l'aide de balayage d'empreinte digitale.

Launchkey

Cette plate-forme offre plusieurs façons de vérifier l'identité: un bon vieux mot de passe et plus avancés d'authentification à deux facteurs. Les utilisateurs peuvent accéder au moteur de Launchkey avec l'aide de son API publique. La bonne chose à propos de ce service est qu'il ne stocke pas les dossiers privés ailleurs, ils sont tous stockés sur le dispositif utilisateur.

Aussi, Launchkey offre aux utilisateurs de créer leurs propres mécanismes de sécurité. Par exemple, pour protéger les données d'entreprise, vous êtes en mesure de régler la vérification de la combinaison identité de personnes avec leur géolocalisation lorsque la tentative d'accès au système est fait. En d'autres termes, vous pouvez créer une authentification à deux facteurs de votre propre en combinant différents mécanismes de sécurité fournit la plate-forme.

Clef

Ce service utilise une caméra ainsi qu'une clé asymétrique pour vérifier l'identité en utilisant des images parfois générées et les clés.

Les utilisateurs obtiennent un droit clé privée après leur inscription un compte et installer l'application mobile Clef. Cette clé privée est toujours stockée sur le dispositif utilisateur, tandis que la clé publique est envoyée aux serveurs CLEF.

Le reste est simple. Lorsque les utilisateurs tentent de se connecter au service qui utilise clef, ils voient une image générée dans un navigateur. Puis, utilisateurs pointent leurs smartphones à cette image, l'application scanne, il encrypte par la clé privée, et envoie ces données vers les serveurs CLEF. Si le serveur se rend compte que l'image envoyée est décryptée à l'aide de la touche droite — l'opération réussit.

M-pin

Cette solution convient à la fois web et mobiles. Si vous avez besoin M broches pour le produit web, vous devez intégrer le code spécialisé JavaScript basé et bibliothèque dans votre application web. Si vous souhaitez utiliser M-pin pour les produits mobiles, vous utilisez un navigateur mobile intégré dans l'application pour accéder à votre compte.

Lorsque vous devez vous authentifier sur les services en utilisant M broches, vous attachez un certain appareil mobile ou un navigateur de bureau pour le compte et définir un code PIN. Puis, le périphérique connecté reçoit un jeton et vous pouvez facilement connecter.

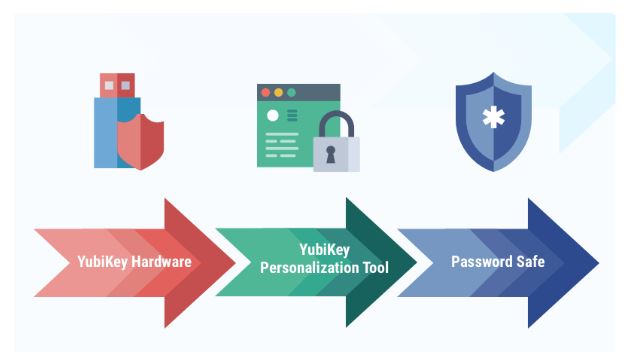

YubiKey NEO

Il est une clé USB physique qui est utilisé par des géants tels que Google, Dropbox, et Github. La clé est alimentée par NFC, il est donc facile à utiliser avec les appareils mobiles qui ont le soutien à cette technologie. Tout ce que vous avez à faire est de placer l'appareil à l'arrière de votre smartphone et d'appuyer sur un bouton pour que l'appareil puisse générer l'ensemble unique de chiffres..

Si vous travaillez avec des ordinateurs portables ou de bureau, vous pouvez brancher simplement sur le port USB lors de la connexion dans le service donné.

Il y a beaucoup de technologies conçues pour fournir un processus d'authentification sécurisée. Le choix vous appartient.

A propos de l'auteur: Nataliia Kharchenko

Nataliia Kharchenko est un rédacteur technique à la société Cleveroad qui offre des services de développement d'applications web et mobiles. J'aime apporter un monde numérique plus proche des gens et de l'écriture sur la technologie, application mobile, innovations, et des modèles de gestion progressive.

Nataliia Kharchenko est un rédacteur technique à la société Cleveroad qui offre des services de développement d'applications web et mobiles. J'aime apporter un monde numérique plus proche des gens et de l'écriture sur la technologie, application mobile, innovations, et des modèles de gestion progressive.