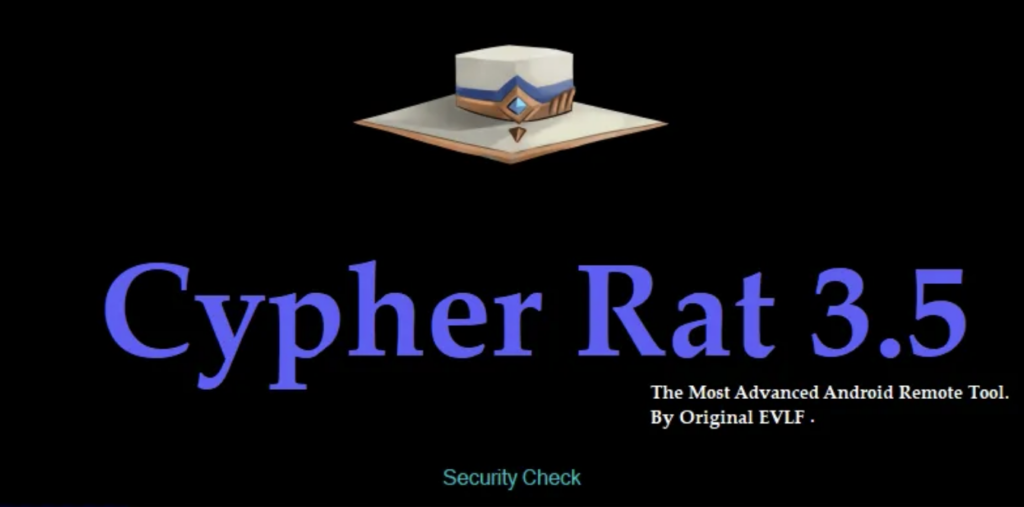

Connu pour avoir conçu des chevaux de Troie d'accès à distance sophistiqués, CypherRAT et CraxsRAT, L'acteur de la menace EVLF a révolutionné la façon dont les cybercriminels infiltrent et exploitent les appareils Android à l'échelle mondiale. Cet article examine les motivations qui ont conduit au développement de programmes malveillants aussi puissants., L'impact global sur la cybersécurité, et les efforts concertés de la communauté de la cybersécurité pour contrer ces menaces.

Qui est EVLF? Un regard plus approfondi sur le créateur de CraxsRAT et CypherRAT

EVLF, tel qu'identifié par les experts en cybersécurité, est la figure notoire derrière la création de la chevaux de Troie d'accès à distance (Les rats) connu sous le nom de CypherRAT et CraxsRAT.

Opérant depuis la Syrie, cette entité est devenue un acteur incontournable dans le monde de la cybercriminalité, proposer des logiciels malveillants en tant que service (MaaS) à divers acteurs de la menace à travers le monde. Grâce à une boutique en ligne sophistiquée, EVLF a commercialisé avec succès ces outils, s'assurer une réputation d'innovation dans le développement de logiciels malveillants.

Le nom EVLF est devenu célèbre non seulement pour les outils’ capacités mais aussi pour utiliser un modèle de vente qui a rendu ces puissants outils de malware accessibles à un large éventail de cybercriminels, impactant considérablement les paysages mondiaux de cybersécurité.

Décrypter le motif: Pourquoi créer CypherRAT et CraxsRAT?

Le développement de CypherRAT et CraxsRAT par EVLF a été motivé par l'objectif d'offrir un accès et un contrôle approfondis sur les appareils infectés. Ces outils sont conçu pour s'infiltrer Systèmes d'exploitation Android, accorder aux utilisateurs la possibilité de réquisitionner des caméras, microphones, et même les données de localisation de l'appareil.

La motivation principale derrière la création et la distribution de ces RAT semble être le gain financier, avec EVLF vendant des licences à vie pour ces outils de malware et répondant à la demande au sein de la communauté cybercriminelle pour capacités d'espionnage sophistiquées.

En outre, les mises à jour continues et les options de personnalisation fournies suggèrent un engagement à maintenir la pertinence et l'efficacité de ces outils dans le paysage de la cybersécurité en constante évolution.

L'impact des logiciels malveillants CypherRAT et CraxsRAT sur la cybersécurité mondiale

L'infiltration de CypherRAT et CraxsRAT dans l'écosystème de la cybersécurité constitue une menace importante pour les individus et les organisations du monde entier. Ces outils malveillants ont simplifié le processus permettant aux cybercriminels d'obtenir des informations sensibles et d'exercer un contrôle sur les appareils compromis.

Leurs capacités à contourner Google Play Protect et à manipuler les appareils infectés à distance ont rendu les utilisateurs d'Android particulièrement vulnérables. La prolifération de ces RAT, porté par les efforts de marketing et de distribution d'EVLF, souligne un défi crucial pour les professionnels de la cybersécurité: la nécessité de s'adapter et de faire face à la diversification rapide des outils à la disposition des cybercriminels. Pour les utilisateurs souhaitant protéger leurs appareils, L'utilisation de solutions de sécurité complètes peut offrir une protection robuste contre ces menaces sophistiquées.

Comment les chercheurs ont remonté la piste de l'EVLF

La recherche des individus à l’origine des cybermenaces est un processus complexe qui implique de rassembler des preuves numériques. Dans le cas de l'EVLF, un développeur de logiciels malveillants notoire, Les chercheurs en cybersécurité se sont lancés dans un voyage d'enquête minutieux. Cette section explore les empreintes numériques qui ont conduit au démasquage de l'EVLF, mettre en lumière la collaboration au sein de la communauté de la cybersécurité qui a joué un rôle essentiel dans l'identification du développeur du logiciel malveillant.

Les empreintes numériques qui ont conduit à l'identification de l'EVLF

La piste menant à EVLF a commencé par l'étude de l'architecture du malware et du modèle de distribution. Les chercheurs ont identifié des modèles de codage et des comportements opérationnels uniques dans les souches de malwares CypherRAT et CraxsRAT qui étaient cohérents dans diverses attaques.

En examinant le code du logiciel malveillant, ils ont découvert des indices cachés dans les métadonnées du logiciel, tels que des artefacts de compilateur spécifiques et des techniques d'obscurcissement uniques qui faisaient allusion à un seul développeur ou à une seule équipe. En outre, l'utilisation de un portefeuille crypto spécifique pour les activités de transaction associées aux ventes de logiciels malveillants, un lien financier crucial a été établi. Ce portefeuille, ayant des transactions s'étalant sur plus de trois ans, a été la clé pour remonter jusqu'à l'EVLF.

La percée s'est produite lorsque l'individu a tenté de retirer une somme importante de ce portefeuille, conduisant à une interaction directe avec le fournisseur de services de portefeuille qui nécessitait une vérification d'identité. Cette demande de vérification a laissé par inadvertance une trace papier numérique que les chercheurs ont pu suivre.

Aussi, La présence numérique d’EVLF s’étend au-delà du malware lui-même. L'exploitation d'une boutique en ligne publique et la diffusion de logiciels malveillants via des plateformes telles que GitHub et Telegram ont fourni des preuves supplémentaires. Des médias sociaux interactions, messages du forum, et la réponse au gel des fonds en crypto-monnaie étaient toutes des pièces du puzzle numérique. Chaque pièce a fourni un aperçu des opérations, motivations, et la localisation géographique possible de l'EVLF.

Collaboration au sein de la communauté de la cybersécurité: Démasquer un développeur de malware

L’identification de l’EVLF n’a pas été le fruit des efforts d’une seule organisation. Cela a nécessité un effort collectif de la part de plusieurs entités de cybersécurité, mettre en valeur la puissance de la collaboration. En partageant les résultats, outils, et l'intelligence, les chercheurs pourraient croiser les données et valider leurs hypothèses. Des plateformes comme les forums, groupes fermés, et les réunions de partage de recherche sont devenues des vecteurs d'échange d'informations.

La découverte par une organisation d'une signature de logiciel malveillant unique pourrait être complétée par l'information d'une autre organisation sur commandement et de contrôle (C2) serveur modèles ou activités de paiement associés à l'utilisation du logiciel malveillant. Cette approche collaborative a accéléré le processus de connexion des points, ce qui rend de plus en plus difficile pour le développeur de malware de rester caché.

En outre, Les partenariats public-privé ont joué un rôle essentiel. L'implication des entreprises de cybersécurité, chercheurs universitaires, et les forces de l'ordre à travers les frontières ont formé un formidable réseau contre les menaces de cybersécurité. Leur stratégie unifiée pour comprendre, Poursuite, et le démantèlement de l'infrastructure des opérations de malware comme celles menées par EVLF démontre l'efficacité de l'action collective en matière de cybersécurité. Cet effort conjoint a non seulement conduit à l’identification de l’EVLF, mais a également établi un précédent quant à la manière dont la communauté de la cybersécurité peut se rassembler pour lutter contre les menaces à l’ère numérique..

Le fonctionnement technique interne de CypherRAT et CraxsRAT

Le paysage des malwares mobiles évolue constamment, les cybercriminels développent des outils de plus en plus sophistiqués pour contourner les mesures de sécurité et exploiter les vulnérabilités. Parmi ces outils, CypherRAT et CraxsRAT se distinguent par leurs capacités avancées et les risques qu'ils présentent pour les utilisateurs d'Android. Au cœur de ces deux chevaux de Troie d'accès à distance (Les rats) est une conception très complexe visant la furtivité et l'efficacité. Ces malwares permettent un accès non autorisé à l'appareil de la victime, permettre aux attaquants de récupérer des données personnelles, surveiller les activités des utilisateurs, et même contrôler l'appareil à distance à l'insu de l'utilisateur.

La sophistication du malware CypherRAT

CypherRAT illustre le niveau avancé de menace que représentent les logiciels malveillants modernes.

Au-delà d’un simple outil d’accès à des informations privées, il possède la capacité d'interférer avec les opérations de l'appareil et d'exfiltrer des données sensibles sans laisser de traces typiques d'intrusion. Ce malware utilise diverses techniques pour rester indétectable, y compris l'utilisation du cryptage pour dissimuler ses communications et des tactiques d'évasion sophistiquées qui l'aident à éviter d'être repéré par les solutions antivirus. Sa conception vise à minimiser son empreinte sur l'appareil infecté tout en maximisant son accès aux données précieuses.

Anatomie de CraxsRAT: Comment il échappe à la détection

CraxsRAT, un peu comme CypherRAT, est conçu pour infiltrer les appareils Android sans alerter les utilisateurs ni les outils de sécurité. Il utilise une technique d'obfuscation multicouche qui rend l'analyse et la détection difficiles pour les professionnels de la sécurité. L’un des aspects les plus préoccupants de CraxsRAT est sa capacité à contourner Google Play Protect, une fonctionnalité de sécurité destinée à bloquer l'installation d'applications nuisibles. Cela se fait par le biais de méthodes d’évasion sophistiquées qui exploitent les failles des cadres de sécurité..

En outre, CraxsRAT peut s'injecter dans des applications légitimes, masquant davantage sa présence et rendant son élimination une tâche complexe sans outils spécialisés.

Pour se protéger contre de telles menaces, les utilisateurs sont encouragés à télécharger des applications uniquement à partir de sources fiables et à maintenir leurs appareils à jour. Cependant, face à des menaces aussi avancées que CraxxRAT et CypherRAT, ces mesures ne suffisent pas toujours. Pour ceux qui se soucient de la sécurité de leurs appareils Android, l'utilisation d'une solution de sécurité réputée peut fournir une couche de défense supplémentaire.

Comprendre les aspects techniques de ces RAT souligne l’importance de rester vigilant et d’employer des mesures de sécurité complètes. L'innovation continue des cybercriminels exige des stratégies de défense tout aussi dynamiques et efficaces pour protéger les informations personnelles et sensibles contre tout accès non autorisé..

Se protéger contre CypherRAT et CraxsRAT

Les attaques de logiciels malveillants peuvent être dévastatrices, entraînant une perte de données, atteintes à la vie privée, et des dommages financiers. Cependant, adopter une attitude préventive peut minimiser vos risques. La première étape pour vous protéger contre des menaces telles que CypherRAT et CraxsRAT consiste à comprendre leur fonctionnement et à mettre en œuvre des mesures de sécurité efficaces..

Bonnes pratiques pour les particuliers et les organisations afin de se protéger des attaques de logiciels malveillants

Pour garantir la sécurité de votre environnement numérique contre les logiciels malveillants, il faut une combinaison de vigilance, bonnes pratiques, et des outils de sécurité fiables. Voici les stratégies essentielles que tout le monde devrait adopter:

- Mettre à jour régulièrement: Il est essentiel de maintenir vos logiciels et systèmes d'exploitation à jour. Les développeurs publient régulièrement des correctifs et des mises à jour pour corriger les vulnérabilités qui pourraient être exploitées par des logiciels malveillants..

- Téléchargez Wisely: Téléchargez toujours des applications et des logiciels provenant de sources officielles et vérifiées. Les plateformes non officielles hébergent souvent des fichiers infectés qui peuvent compromettre votre appareil.

- Attention par courrier électronique: Méfiez-vous des pièces jointes et des liens des e-mails, surtout s'ils proviennent de sources inconnues. Les e-mails de phishing sont une méthode courante utilisée par les attaquants pour diffuser des logiciels malveillants.

- Utilisez des mots de passe forts: Améliorez votre sécurité en utilisant des mots de passe complexes et envisagez d'employer un gestionnaire de mots de passe réputé pour les suivre.

- Activer les fonctionnalités de sécurité: Utilisez les paramètres de sécurité intégrés de votre appareil, comme les verrous biométriques pour les smartphones ou les options de cryptage pour les données sensibles.

- Logiciel antivirus: Installez un programme antivirus réputé et assurez-vous qu'il est toujours en cours d'exécution et à jour. Des analyses régulières peuvent détecter et isoler les logiciels nuisibles avant qu'ils ne causent des dommages.

Suivre ces pratiques crée une base solide pour la cybersécurité, mais nécessite de la cohérence et de la sensibilisation pour être vraiment efficace..

Efforts communautaires en matière de cybersécurité: Le rôle du partage d’informations

La lutte contre les menaces de cybersécurité est un effort collectif qui bénéficie grandement du partage d’informations. En mutualisant les ressources et les renseignements, la communauté de la cybersécurité peut améliorer sa compréhension des menaces émergentes, comme celles posées par des créateurs comme EVLF. Cette approche collaborative permet le développement rapide de mécanismes de défense et de solutions de sécurité.

Plateformes d'échange d'informations, comme les conférences sectorielles, forums en ligne, et newsletters sur la cybersécurité, servir de canaux essentiels pour la diffusion des connaissances et des meilleures pratiques. S’engager auprès de ces communautés peut permettre aux individus et aux organisations d’améliorer leurs défenses, assurer un niveau de protection plus élevé contre les menaces potentielles.

Préparation avant suppression des logiciels malveillants.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Éteignez votre téléphone jusqu'à ce que vous savez à quel point est l'infection par le virus.

- Ouvrez ces étapes sur un autre, dispositif sécuritaire.

- Assurez-vous de prendre votre carte SIM, que le virus pourrait corrompre dans certains cas rares.

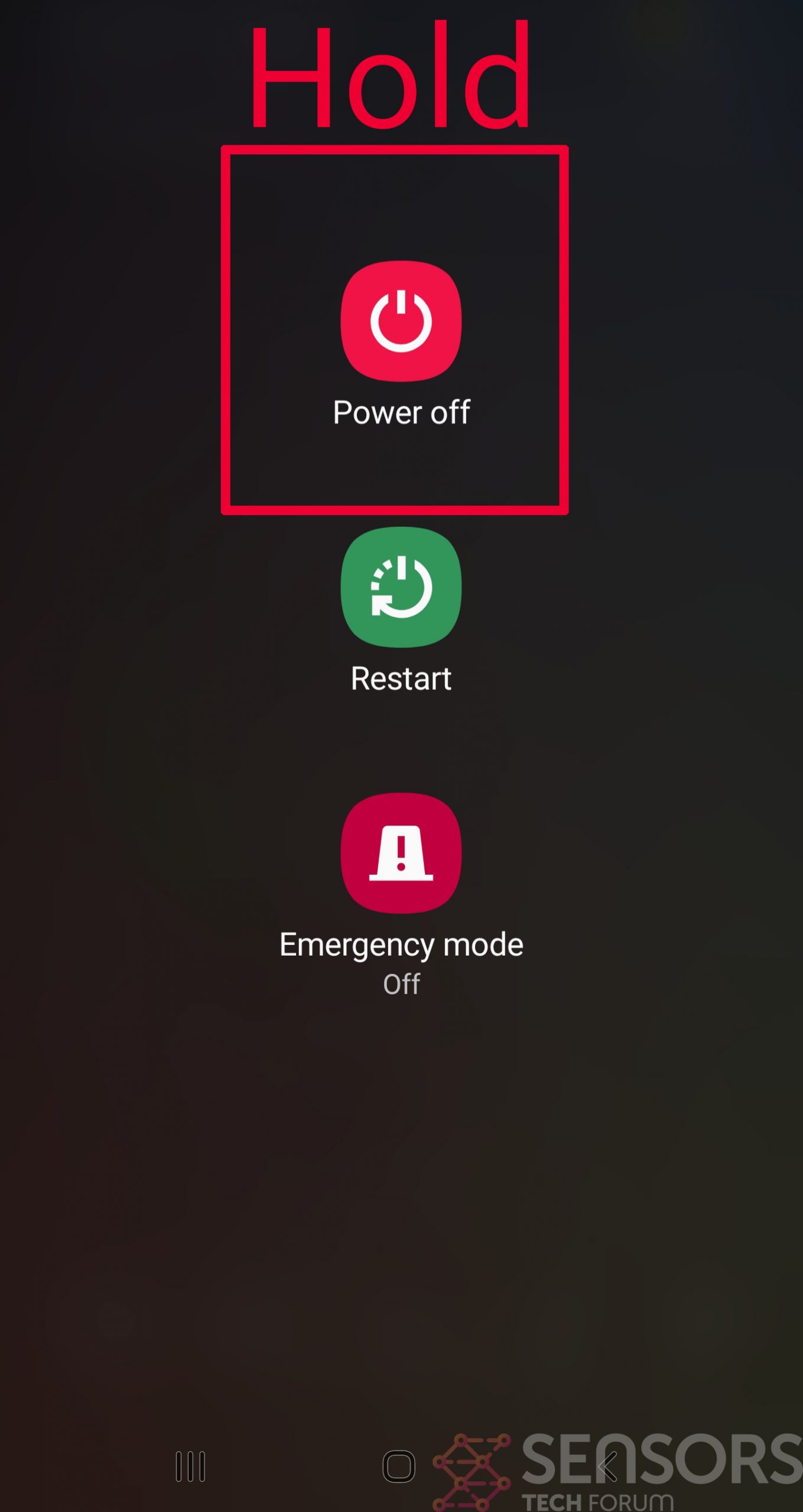

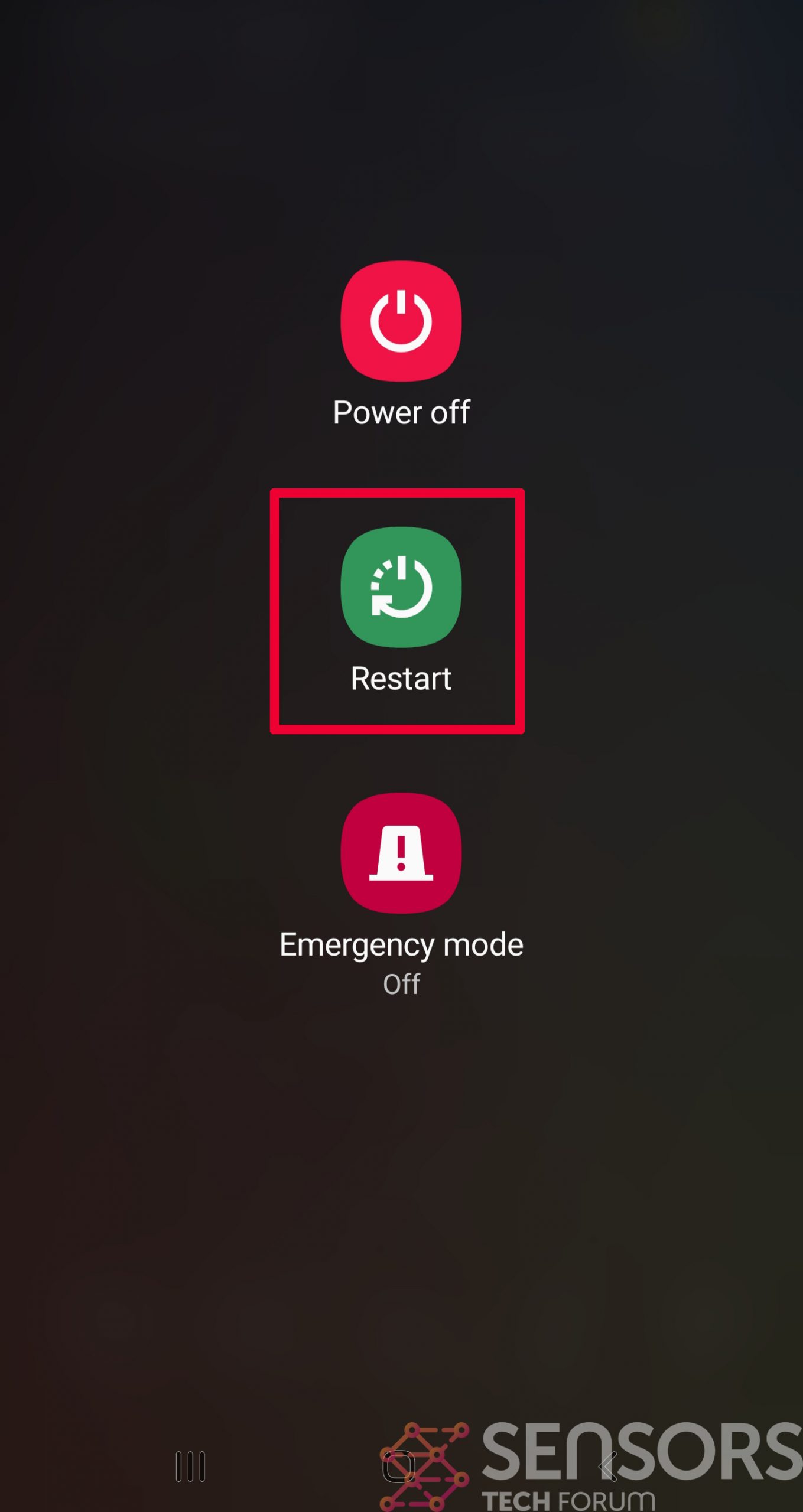

Étape 1: Éteignez votre téléphone pour gagner un peu de temps

Arrêt de votre téléphone peut être fait en appuyant sur le bouton d'alimentation et le choix vers le bas d'arrêt.

Dans le cas où le virus ne vous laisse pas le faire, vous pouvez aussi essayer de retirer la batterie.

Si votre batterie n'est pas amovible, vous pouvez essayer de vider aussi vite que possible si vous avez encore le contrôle sur elle.

Remarques: Cela vous laisse le temps de constater l'état de la situation et de pouvoir sortir votre carte SIM en toute sécurité, sans les nombres à effacer. Si le virus est sur votre ordinateur, il est dangereux de garder espeically il la carte SIM.

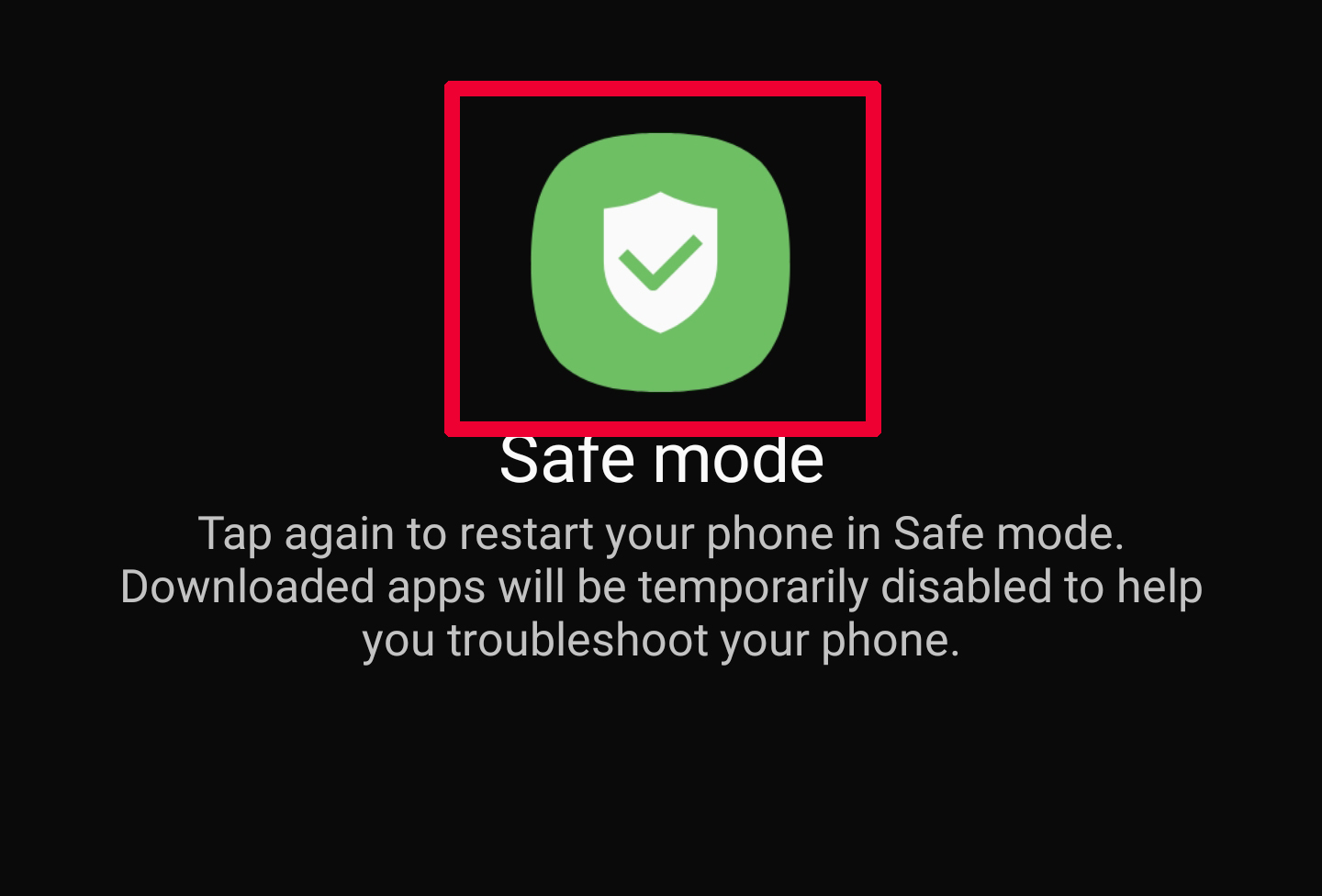

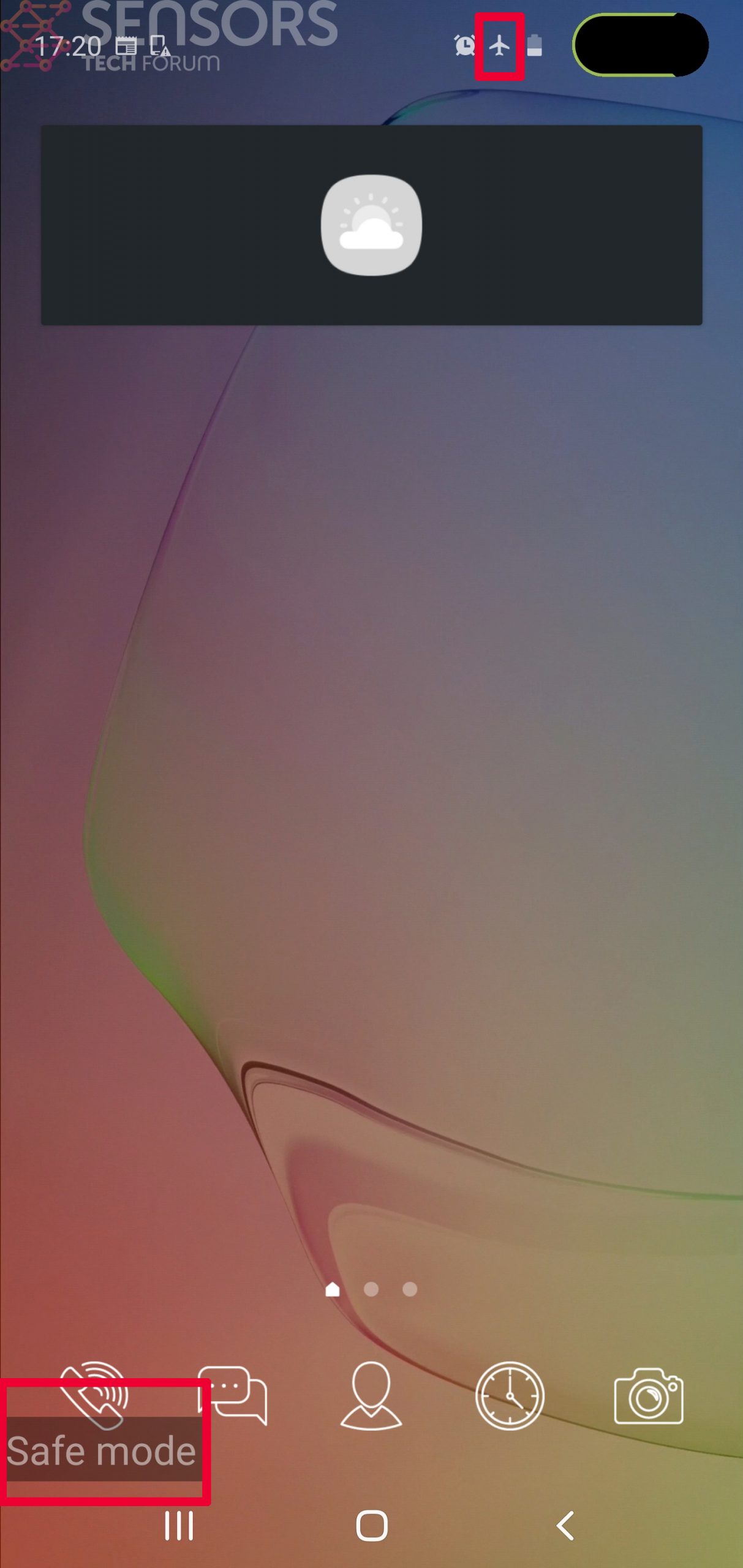

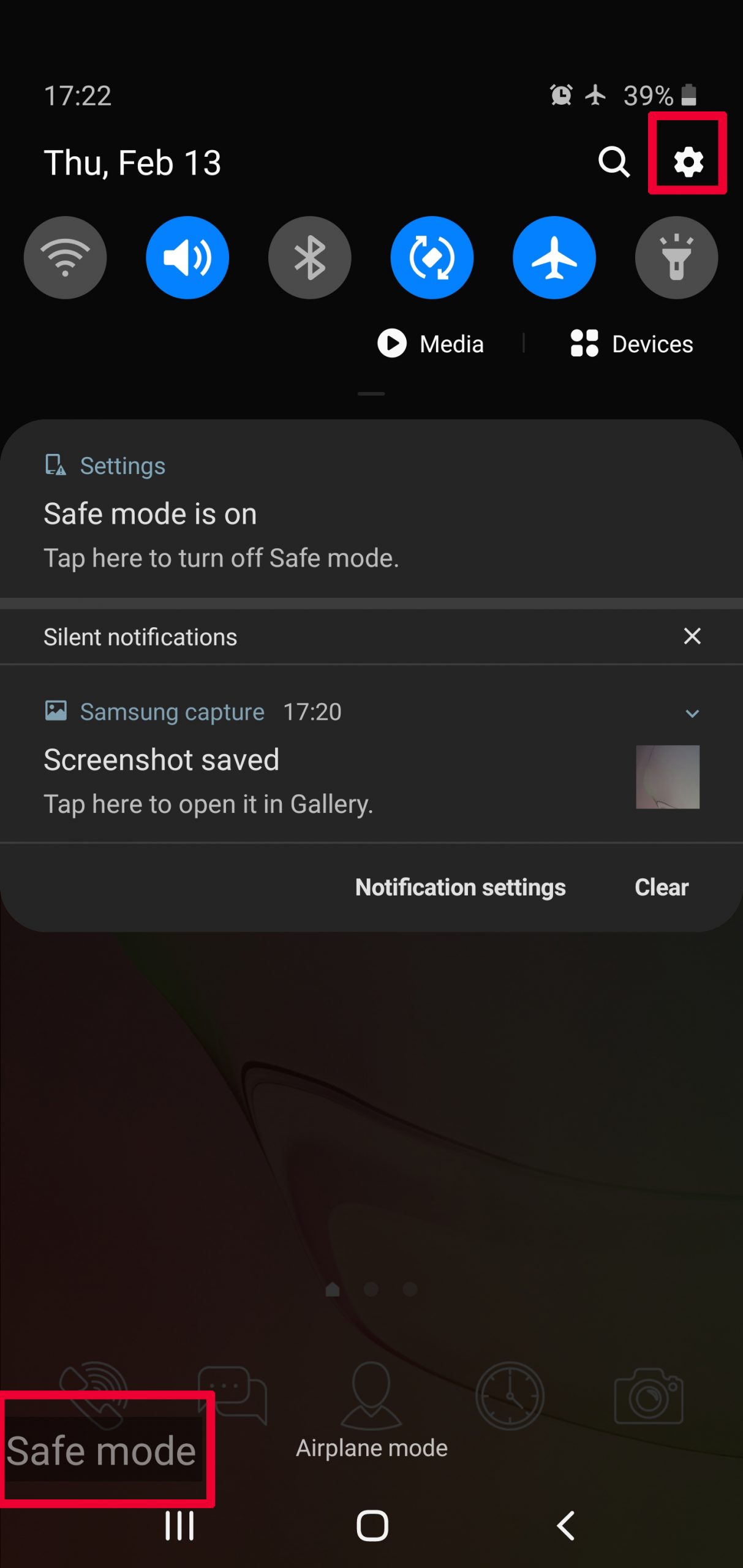

Étape 2: Activer le mode sans échec de votre appareil Android.

Pour la plupart des appareils Android, commutation en mode sans échec est le même. Son fait en suivant ces mini-étapes:

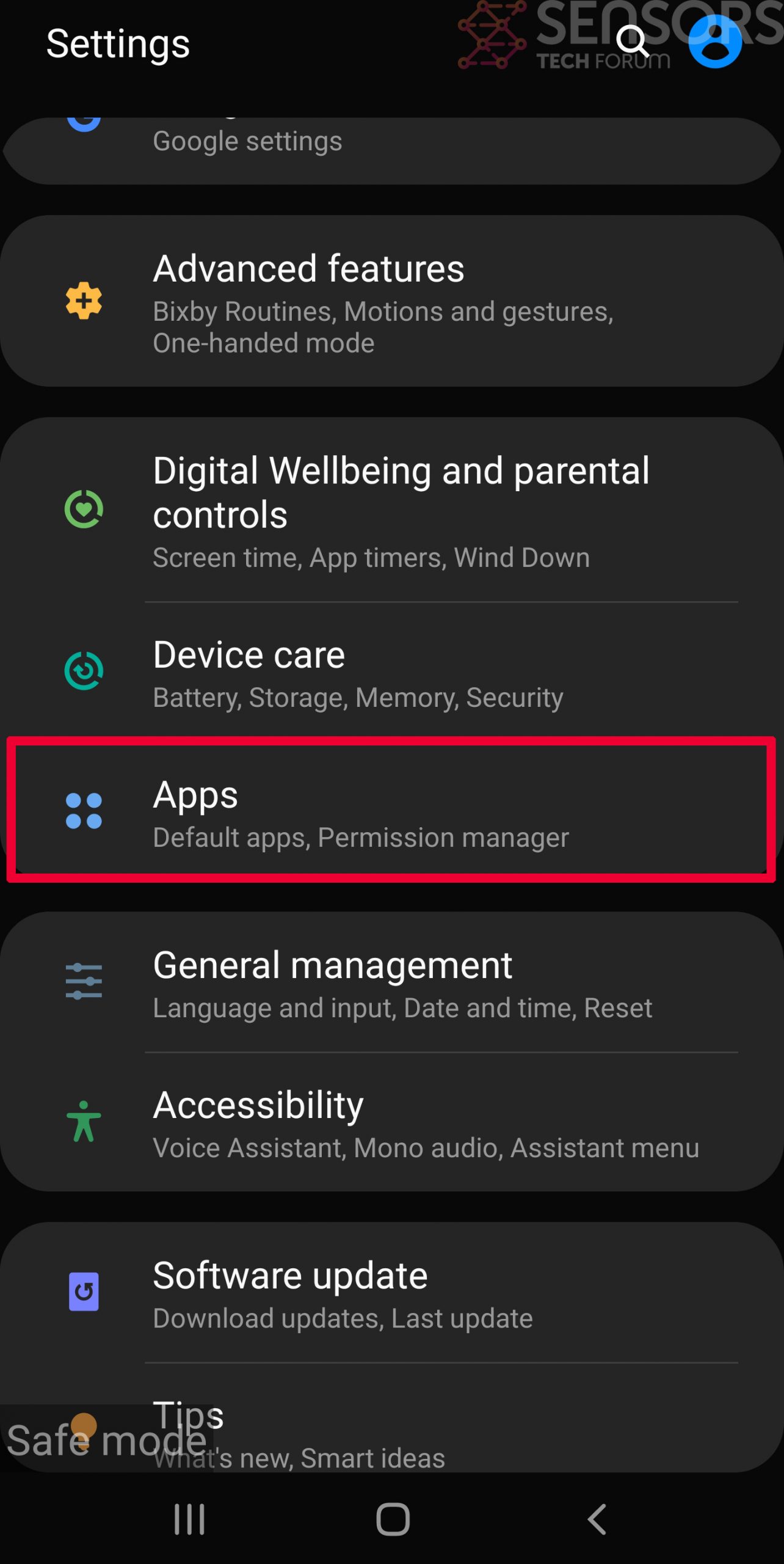

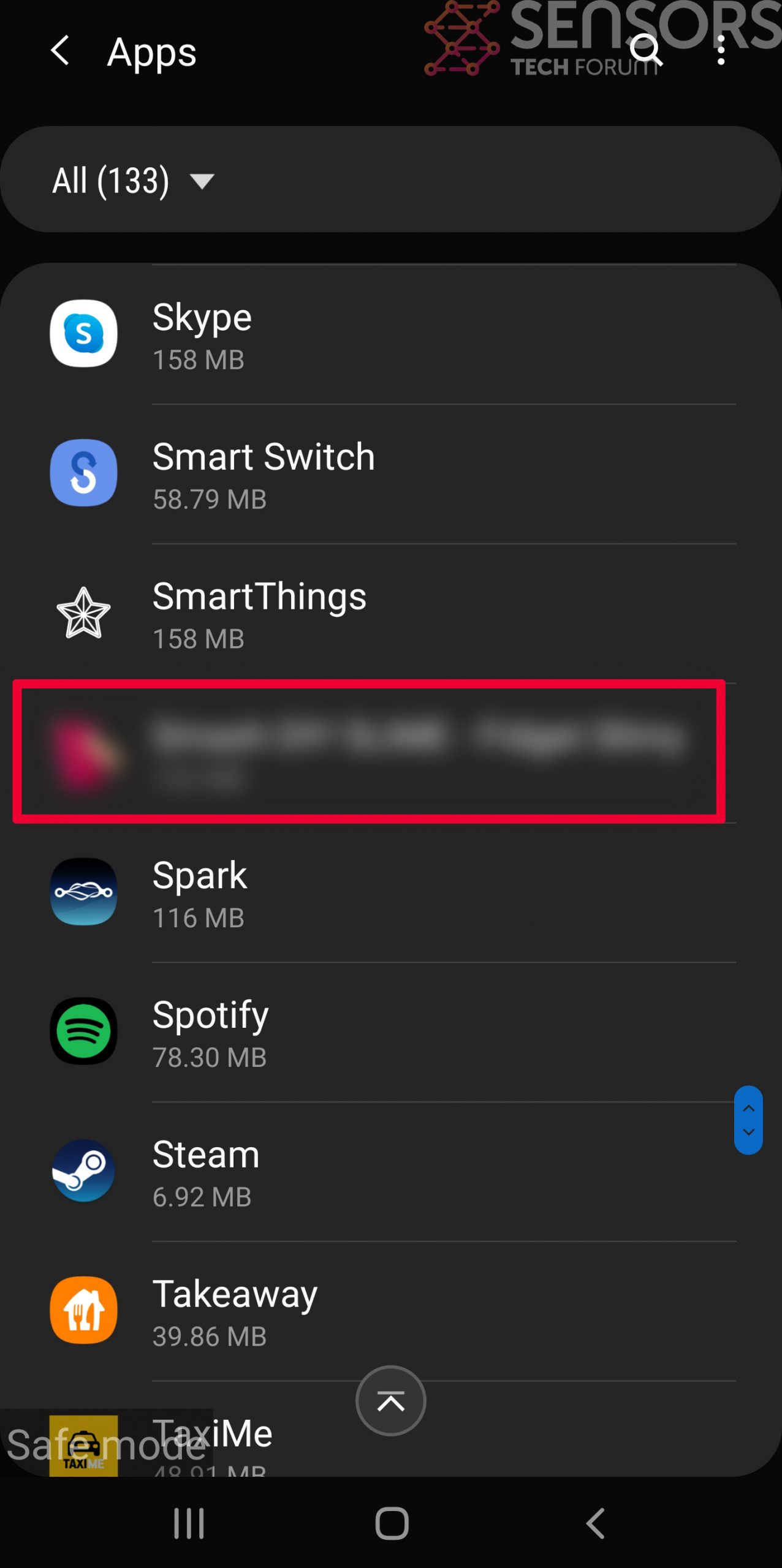

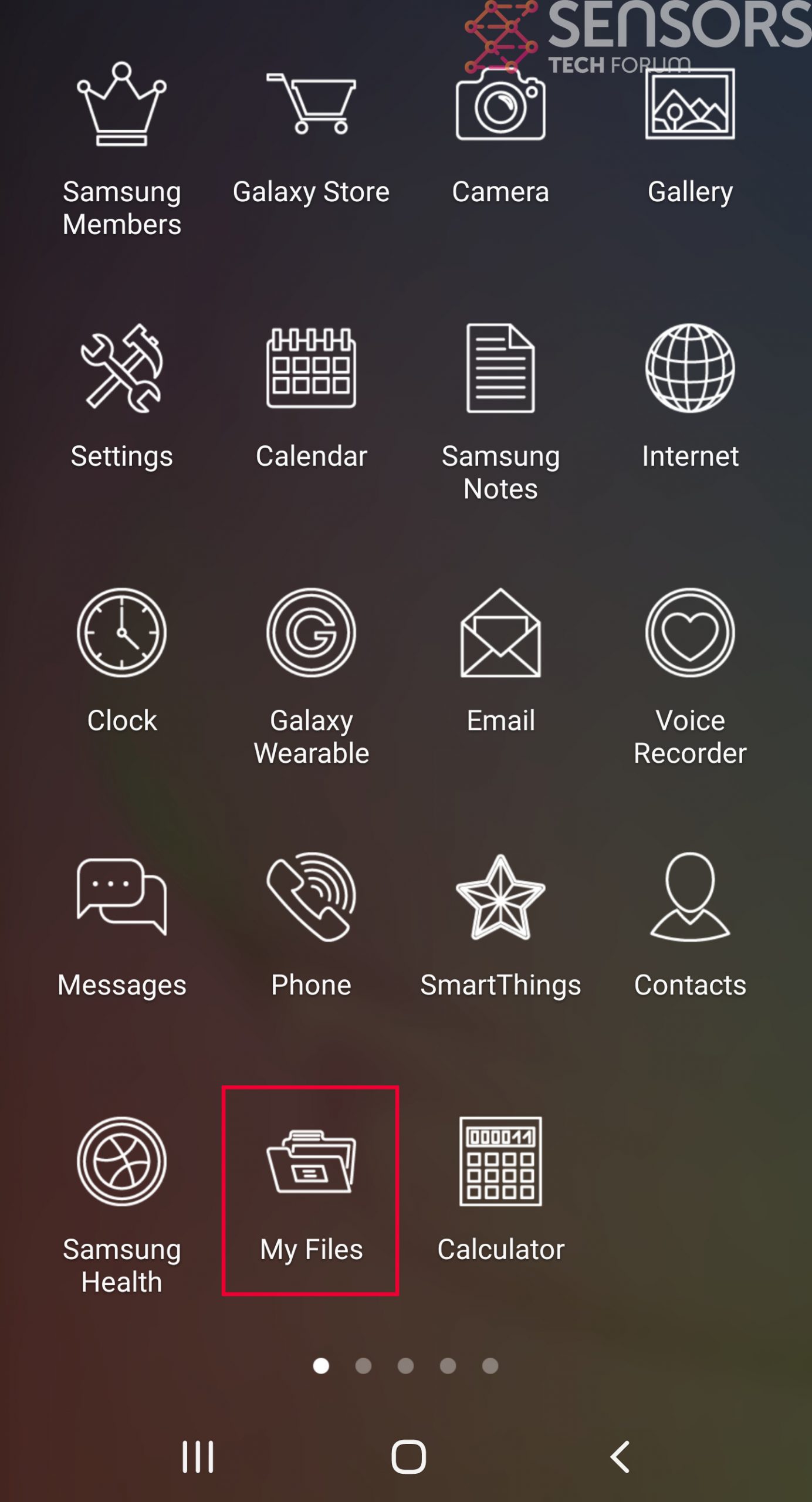

Étape 3: Éliminer l'application qui Votre est le virus Croyez

Habituellement, les virus Android se masqués sous la forme d'applications. Pour éliminer les applications, suivez ces mini-étapes:

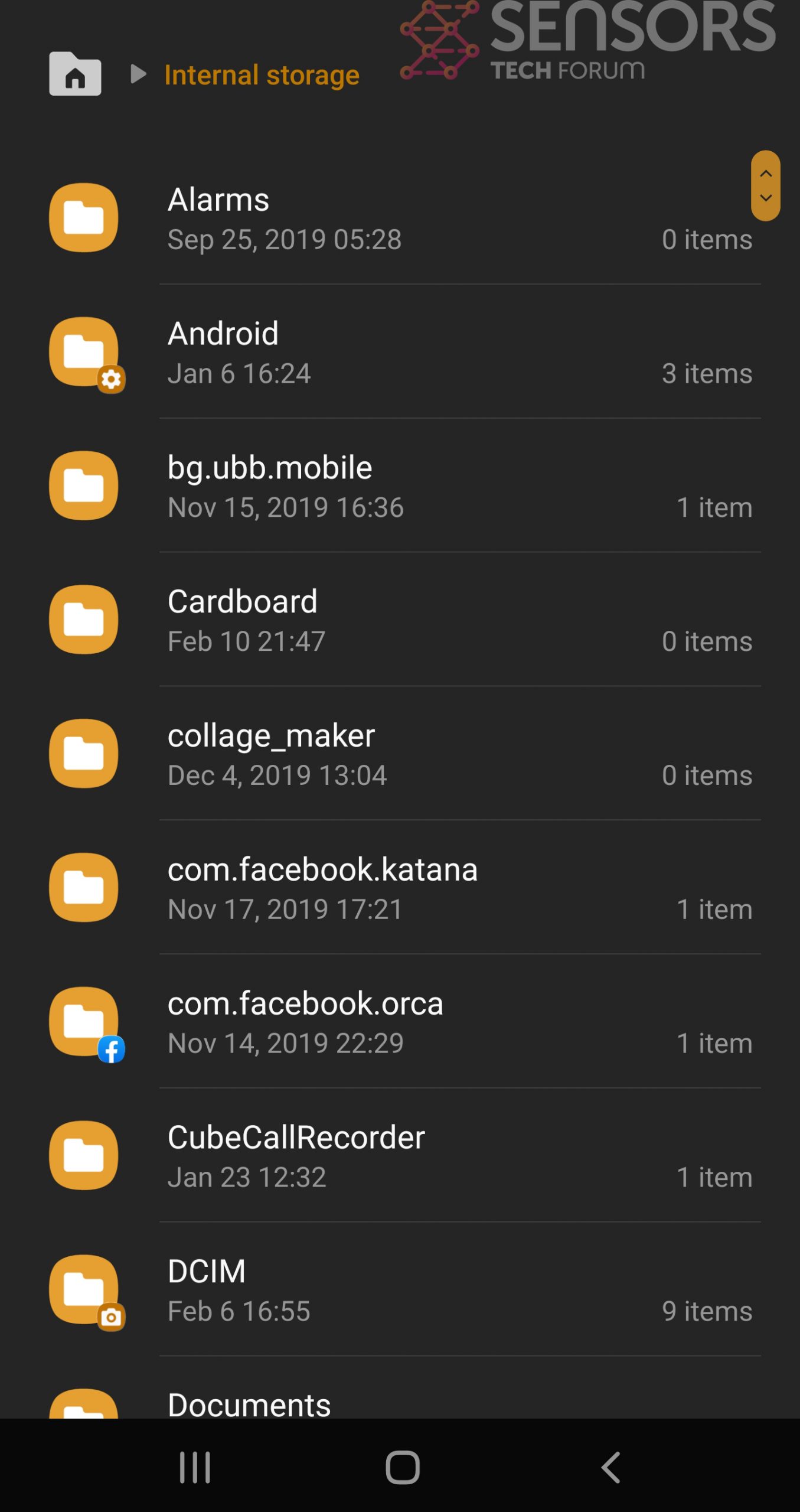

Étape 4: Trouver Cachée Virus de fichiers sur votre téléphone Android et les supprimer

Localisez simplement le virus et maintenez appuyé sur le fichier de virus pour le supprimer.