Sundown exploit kit a été détectée dans les campagnes Malvertising actives Septembre dernier. À l'époque, l'exploit kit livrait le ransomware de CryLocker, conjointement avec le EK RIG. Malheureusement, les chercheurs en sécurité à TrendMicro ont découvert que Sundown a été récemment mis à jour ce sens qu'une légère hausse des ransomware et logiciels malveillants attaques devrait être prévu. Compte tenu de la nature de l'outil de piratage, il peut continuer à être déployée dans la distribution des deux ransomware et les logiciels malveillants. Dans la dernière campagne, chercheurs ont détecté Chthonic Trojan bancaire étant la charge de l'opération.

en relation: Locky Ransomware lie d'amitié avec Bizarro Sundown Exploit Kit

Sundown exploit kit dernière activité a été détectée sur Décembre 27, 2016, où les attaquants ont utilisé des images PNG pour stocker les informations récoltées et le code de l'exploit. Dans les attaques de septembre avec la charge utile étant le ransomware CryLocker, Les fichiers PNG ont également été utilisés pour emballer les informations utilisateur récoltées. Les images ont ensuite été téléchargées sur un album Imgur afin que les cybercriminels pourraient éviter la détection.

Sundown Exploit Kit capacités stéganographie

chercheurs TrendMicro ont rapporté que le kit exploit a été récemment mis à jour avec les techniques de stéganographie. Par conséquent, les fichiers PNG sont maintenant utilisés non seulement pour stocker des informations récoltées, mais aussi conçu pour cacher le code de l'exploit:

En décembre 27, 2016, nous avons remarqué que Sundown a été mis à jour pour utiliser des techniques similaires. Les fichiers PNG ne sont pas seulement utilisés pour stocker des informations récoltées; les concepteurs de logiciels malveillants utilisés maintenant stéganographie pour cacher leur code d'exploitation.

Qu'est-ce que stéganographie? Il est une technique avancée déployée pour cacher le code malveillant dans une image pour contourner la détection basée sur la signature. Il est une technique populaire vu dans les attaques de Malvertising basé sur l'exploitation des kits. La campagne de malvertising GooNky est un bon exemple car il a utilisé plusieurs tactiques pour dissimuler le trafic, telles que le déplacement partie du code malveillant dans les images pour échapper à la détection.

Dans cette nouvelle Sundown exploit kit par exemple les attaquants ne pas vraiment cacher les données dans l'image elle-même - ils ont joint le code malveillant à la fin du fichier, chercheurs expliquent.

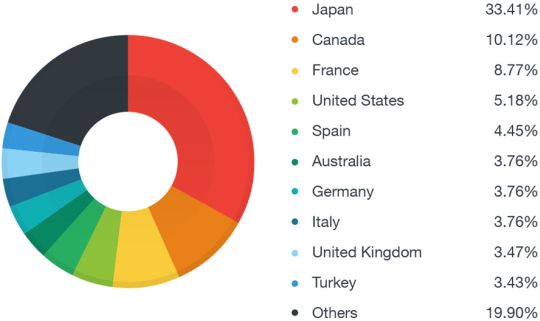

L'EK mise à jour a été vu dans malvertising des campagnes de distribution de logiciels malveillants au Japon, Canada, et la France, avec les utilisateurs japonais représentant plus de 30 pour cent de tous les objectifs. Voir image ci-dessous (par TrendMicro):

Dans cette version mise à jour, l'exploit de malvertisement de kit crée une iframe cachée qui se connecte automatiquement à la page d'atterrissage Sundown. La page va récupérer et télécharger une image blanche PNG.

CVE-2015-2419 Leveraged dans Dernières Sundown Exploit Attaques Kit

Les chercheurs ont également découvert que le code exploit dans l'image PNG comprenait également un code d'exploitation ciblant le CVE-2015-2419 vulnérabilité.

CVE-2015-2419 Description

JScript 9 dans Microsoft Internet Explorer 10 et 11 permet à des attaquants distants d'exécuter du code arbitraire ou de causer un déni de service (corruption de mémoire) via un site web conçu, alias “Vulnérabilité JScript9 corruption de la mémoire.”

En outre, Flash exploit pour CVE-2016 à 4117 a également été récupéré par le code de l'exploit. La page d'atterrissage lui-même comprend un exploit ciblant un autre Internet Explorer (IE) vulnérabilité, CVE-2016-0189, chercheurs notent.

Intéressant, tous les exploits mentionnés ci-dessus ont été corrigées et ont été utilisés par d'autres kits exploit tout au long 2016.

en relation: Haut 3 Vulnérabilités Utilisé dans 2016 Exploit Attaques Kit

Protection contre Sundown Exploit Kit et autres EKS

Exploit kits ont été utilisés à l'échelle industrielle. Ils sont des boîtes à outils qui scannent le navigateur Web d'un utilisateur automatisé, et analyser les défauts à l'effet de levier avant de livrer la charge utile malveillante. Cela signifie que votre navigateur doit toujours être entièrement patché - jamais estimer l'importance des mises à jour de sécurité. Les utilisateurs doivent installer immédiatement des correctifs de sécurité pour tous leurs logiciels - dès que les correctifs sont libérés.

Dans le cas où un patch est pas encore sorti, une attaque appuyant sur cette vulnérabilité peut encore être dévié par un logiciel anti-malware à jour. La plupart de ces programmes permet de détecter et d'intercepter les exploits qui tentent de tirer profit d'une faille.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter