Les administrateurs WordPress sont confrontés à une campagne de courrier électronique sophistiquée qui exploite de faux avis de sécurité WordPress pour exploiter une vulnérabilité inexistante., identifié comme CVE-2023-45124. Les experts en sécurité de Wordfence et PatchStack ont intercepté et signalé cette campagne malveillante, visant à sensibiliser les utilisateurs de WordPress.

CVE-2023-45124: Campagne malveillante destinée aux administrateurs WordPress

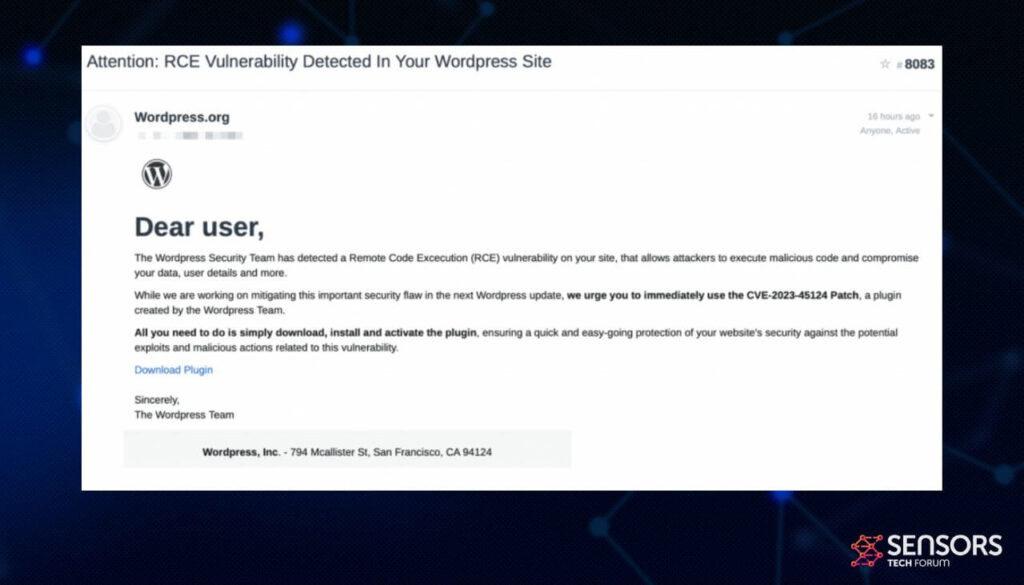

Les emails trompeurs, déguisé en communications WordPress officielles, informer faussement les administrateurs d'un problème critique exécution de code distant (RCE) faille sur leurs sites. L'e-mail invite les destinataires à résoudre le problème de sécurité supposé en téléchargeant et en installant un plugin fourni dans le message.:

En cliquant sur « Télécharger le plugin »’ bouton, les victimes sont dirigées vers une page de destination trompeuse sur 'en-gb-wordpress[.]org,’ méticuleusement conçu pour ressembler au site légitime « wordpress.com »’ site. La fausse page de destination présente une entrée de plugin frauduleuse, présentant un nombre de téléchargements gonflé de 500,000 et des avis d'utilisateurs fabriqués de toutes pièces faisant l'éloge de l'efficacité du correctif pour restaurer les sites compromis et contrecarrer les attaques de pirates..

Une fois installé, le plugin malveillant, déguisé en patch de sécurité, crée un utilisateur administrateur caché nommé 'wpsecuritypatch’ et transmet les informations sur les victimes aux attaquants’ serveur de commande et de contrôle (C2) sur 'wpgate[.]fermeture éclair.’ Par la suite, le plugin télécharge une charge utile de porte dérobée codée en base64 à partir du C2, en l'enregistrant sous 'wp-autoload.php’ dans la racine Web du site.

La porte dérobée présente des fonctionnalités sophistiquées, y compris des capacités de gestion de fichiers, un client SQL, une console PHP, et un terminal de ligne de commande. En outre, il divulgue des informations détaillées sur l'environnement du serveur aux attaquants.

Il est important, le plugin malveillant se dissimule dans la liste des plugins installés, nécessitant une recherche manuelle dans le répertoire racine du site pour la suppression. Bien que les objectifs opérationnels de ce plugin restent confidentiels, les analystes en sécurité pensent que cela pourrait potentiellement servir à diverses fins malveillantes, comme l'injection de publicités, rediriger les visiteurs, voler des informations sensibles, ou même faire chanter les propriétaires de sites Web en menaçant de divulguer le contenu de la base de données.