Saviez-vous que Sofia, la capitale de la Bulgarie, était le lieu de naissance de l'un des virus informatiques les plus destructrices et infectieuses de la fin des années 90? The Dark Avenger est apparu au printemps 1989, juste à temps pour la chute des communistes. Quatre ans auparavant, Vesselin Bontchev, maintenant un doctorat., diplômé de l'Université technique de Sofia avec un M.Sc. en informatique.

Coïncidence ou non, Sombre Avenger fréquemment attaqué Dr. Bontchev (pour plus d'informations, un coup d'oeil à son journal Les usines de virus bulgares et soviétiques).

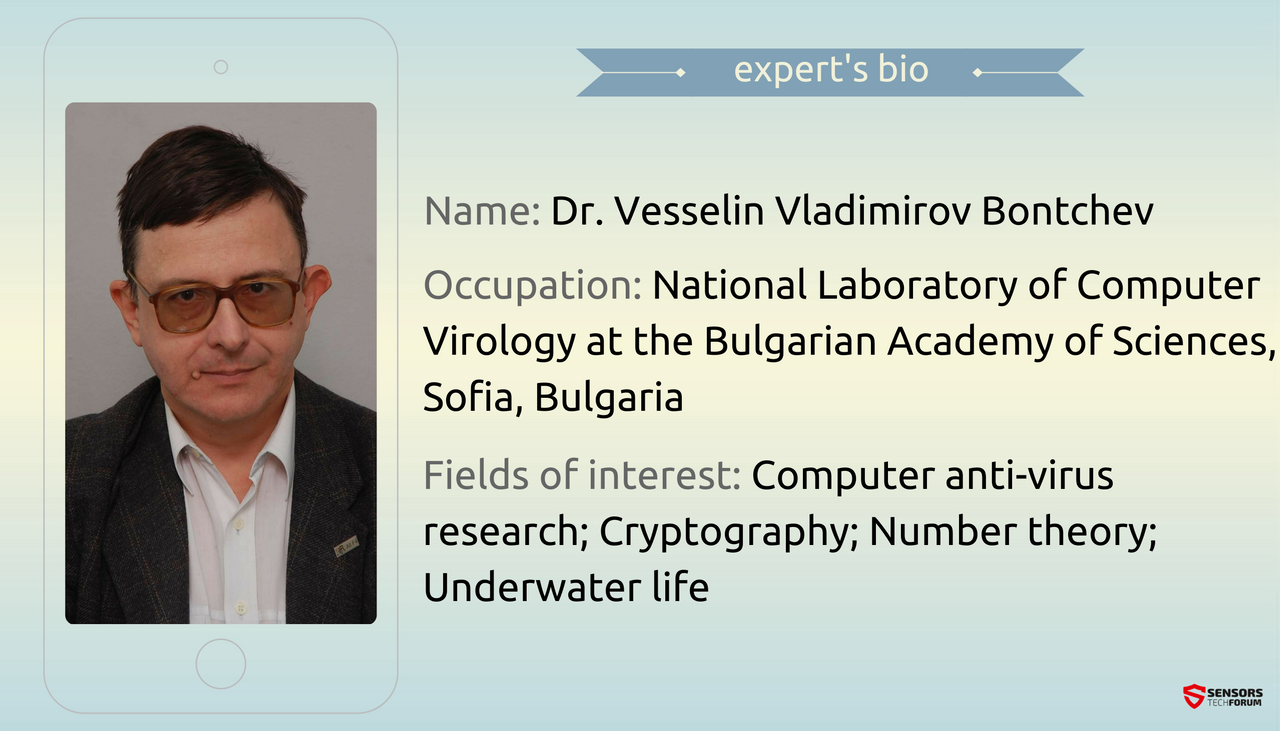

Dr. Bontchev est en effet l'un des plus grands esprits de la sécurité informatique en Europe, qui a consacré sa vie à la recherche anti-virus:

- Il a travaillé pour Laboratoire Microprocesseurs et micro-ordinateurs de l'Université technique de Sofia;

- Il a travaillé pour l'Institut de Cybernétique industriels et robotique à l'Académie bulgare des sciences;

- Il est membre fondateur de CARO (les chercheurs anti-virus informatique’ Organisation) et membre fondateur de VSI (le virus Security Institute);

aujourd'hui, le Dr. Bontchev se trouve au Laboratoire national de virologie informatique à l'Académie bulgare des sciences à Sofia. En plus d'être un vrai maître en matière de sécurité informatique et contemporain de Dark Avenger, Dr. Bontchev est un grand interlocuteur. Il ne possède pas également un smartphone.

STF: Votre expérience professionnelle est assez impressionnant. Comment avez-vous intéressé par des virus informatiques spécifiquement?

Dr. Bontchev: constructions de programmation autoréplication me ont toujours fasciné. Quand j'ai appris à programmer en 1978, mon tout premier programme complexe modérément (je veux dire, quelque chose de plus sophistiqué que des choses triviales comme la résolution des équations du second degré) était une mise en œuvre de FORTRAN jeu de J.H.Conway de « vie ». Il est une simulation relativement simple de deux dimensions automates finis sur une grille de cellules carrées, chaque cellule étant soit vide ou plein. Les cellules pleines forment configurations, qui se développent dans le temps selon un ensemble de règles assez simple. Certaines configurations de base, comme le « planeur », se répliquer à des positions différentes sur la grille, simuler « mouvement » à travers la grille.

En aparté, la première version de mon programme ne marchait pas très tarif bien. À l'époque, Je ne savais rien sur la façon dont les ordinateurs ont travaillé et leurs limites étaient. Pour moi, l'ordinateur était une boîte noire dans laquelle vous entrez un programme et d'où est venu le résultat. Comme je voulais détecter les configurations avec le développement cyclique, J'ai fait mon programme simulent 100×100 la grille, se souvenant de chaque configuration sur 100 pas. La machine que je tente d'exécuter ce programme était un clone russe d'un système IBM / 360 avec pitoyable (par rapport aux normes contemporaines) 128 ko de mémoire, donc mon programme a été interrompu en raison d'un débordement de mémoire.

Plus tard, je lis C. Le livre de Wetherel « Etudes pour les programmeurs ». Je décrit plusieurs problèmes de programmation « durs » sans offrir de solutions pour les; la résolution a été laissée en exercice au lecteur. L'un de ces problèmes était d'écrire un programme qui ne entrez rien, mais émet sa propre source. (Aujourd'hui, ces programmes sont appelés «quel».) J'ai essayé mais n'a pas pu résoudre ce problème au moment.

Quelques années plus tard (au début des années 1980) J'ai lu un article paru dans « Scientific American » par Martin Gardner (un de mes auteurs préférés). Il a décrit le jeu d'ordinateur « Core War », dans lequel deux programmes, créé par les deux joueurs, et écrit dans une langue spécialisée, se battre entre eux sur un ordinateur simulé. L'un des premiers programmes très réussis, le « Lutin », était une auto-réplicateur, -overwriting rapidement la mémoire disponible avec des copies de lui-même.

Fin des années 80 (J'étais un étudiant en informatique à l'Université technique de Sofia), Je faisais un travail de bénévolat en tant que consultant technique pour le seul magazine bulgare liés à l'informatique, « Ordinateur pour vous ». Un jour (c'était en 1987, je pense), on m'a demandé d'aider à traduire un article du magazine allemand « puce ». Le sujet de cet article a été des virus informatiques.

Je ne savais pas à l'époque allemande, mais ce ne fut pas le problème. L'article a déjà été « traduit » par un traducteur professionnel - qui connaissait très bien l'allemand, mais qui n'a pas eu connaissance des ordinateurs et des termes informatiques, tant des expressions semblait plutôt drôle. Par exemple, la partie de l'article décrivant le virus du cerveau (qui modifie l'étiquette de volume du disque, il infecte) a été traduit par le virus « changer la capacité du disque ». Des termes comme « disque dur » (« Disque » en allemand) ont été traduits littéralement comme « plaque dure » et ainsi de suite.

J'ai aidé à nettoyer la traduction, mais le sujet m'a vraiment fasciné, donc je pensais à ce que les programmes d'auto-réplication (c'est à dire., virus) pourrait faire. Après réflexion, Je suis arrivé à la conclusion qu'ils ne pourraient jamais constituer une menace importante, parce que tout utilisateur disposant d'un cerveau serait immédiatement remarqué que quelque chose ne tourne pas rond. (Garçon, Avais-je tort.) J'ai même écrit un article, expliquant cette conclusion de mes, et publié dans le magazine.

Lorsque mon article est sorti imprimer quelques mois plus tard, deux gars sont venus au bureau de l'éditeur et nous ont dit qu'ils avaient découvert un virus informatique dans leur entreprise. Ils avaient même écrit un programme qui pourrait réparer les fichiers infectés en supprimant le virus d'eux - qu'ils nous rapidement à l'aide d'un démontré ordinateur portable qu'ils avaient apporté avec eux. (Tout cela était en effet très nouveau pour nous au moment. La Bulgarie était encore un pays socialiste. Pourtant, ces gars-là avaient une entreprise privée! l'ordinateur portable! Un virus! Nous nous sommes sentis comme vivre dans l'avenir.)

Malheureusement, il est apparu que quand ils ont démontré leur programme de nettoyage, ils avaient aussi enlevé la seule copie du virus qu'ils avaient quitté - car ils avaient déjà nettoyé les ordinateurs à leur entreprise. Mais je voulais tellement examiner! Je suis allé avec eux à leur entreprise, la recherche d'une autre copie. On n'a pas trouvé de. Nous faisions, cependant, trouver un morceau de papier dans la poubelle, contenant une décharge hexagonale imprimée d'un petit programme infecté. J'ai pris ce morceau de papier maison et entrai soigneusement l'octet par octet des informations sur mon ordinateur. Je l'ai fait deux fois, pour que je puisse comparer les deux exemplaires et de trouver des erreurs que je aurais pu faire lors de la saisie des octets. Enfin, j'ai eu un virus travail chargé d'examiner!

J'ai appris plus tard qu'il était une variante d'un virus que nous connaissons aujourd'hui sous le nom de Vienna.648.A, le code source qui avait été publié dans un livre allemand par Ralf Burger. Je démonte et analysé et il est avéré être un programme assez stupide. je cherchais fichiers COM (une sorte de fichiers exécutables) dans le répertoire courant et dans les répertoires listés dans la variable PATH de l'environnement. Une fois qu'il a trouvé un tel fichier, il se joindre à la fin de celui-ci, et modifierait la première 3 octets, en les remplaçant par une instruction JMP au corps du virus. Les octets écrasés seraient enregistrés à l'intérieur du corps du virus, afin qu'ils puissent être restaurés à l'exécution - de sorte que le programme infecté fonctionne encore. Avec une probabilité de 1/5, le virus pourrait endommager le fichier au lieu d'infecter, écraser le premier 5 octets avec une instruction JMP à l'adresse qui a causé l'ordinateur pour redémarrer.

En tout, une chose assez stupide, et 648 octets semblait exagéré pour une telle tâche triviale; Je pourrais avoir probablement adapter un programme équivalent dans la moitié de cet espace. Mais ce fut le premier virus que j'avais vu.

Plus tard, de nombreux autres virus ont été découverts en Bulgarie. Cascade (a fait les lettres de l'écran de test de chute vers le bas et pile au fond), Ping pong (a montré un point rebondissant sur l'écran), etc. Finalement, Les Bulgares ont commencé à écrire des virus, trop. L'un d'eux, en utilisant la poignée Le Dark Avenger, est devenu plutôt célèbre avec ses créations sophistiquées et malveillantes. Mais c'est une histoire pour une autre fois.

STF: Comment les logiciels malveillants évolué? Ce qui a changé depuis les années 90 et où pensez-vous que les logiciels malveillants est dirigé?

Dr. Bontchev: Initialement, les logiciels malveillants a été écrit par les enfants immatures qui voulaient montrer au monde comment ils étaient intelligents. Par conséquent, les logiciels malveillants a été pour la plupart des virus (c'est à dire., programmes d'auto-réplication), car on croyait que faire un programme d'auto-réplication était « difficile ». En outre, ces virus contenaient souvent diverses astuces de programmation intelligente - furtive, tunnel, polymorphisme - ainsi que des effets vidéo mignons (lettres qui tombent, points rebondir, animations, etc). Tristement, ce qui a changé.

Aujourd'hui, les logiciels malveillants est principalement produit par des gens très différents. Le plus grand groupe est des criminels professionnels. Ils ne sont pas intéressés à montrer au monde comment ils sont intelligents - ils ne sont intéressés à faire de l'argent. Cela a eu plusieurs effets sur le type de logiciel malveillant produits.

Pour commencer, de nos jours, on voit rarement des virus. La plupart du temps, il est également un Malware non réplicatif. Il y a deux raisons à cela. Première, les logiciels malveillants non répliquant est plus facile d'écrire. Les criminels qui en font sont en cours d'exécution d'une entreprise - une entreprise criminelle, oui, mais une entreprise néanmoins. Si, ils sont préoccupés par l'efficacité. Le produit qui est plus facile à produire avec le minimum d'efforts et dépenses. Deuxième, les programmes anti-virus à peu près réussi à obtenir des virus sous contrôle. Peu importe la vitesse de propagation du virus, la mise à jour des programmes anti-virus qui se propage détecter encore plus rapide. Si, Les pandémies de virus informatiques mondiaux sont à peu près un non-présentation ces jours-ci. Oui, il y aura encore des cas isolés avec des machines obsolètes qui n'utilisent pas un logiciel anti-virus (ou ne l'actualisent pas) - mais ceux-ci sont relativement peu nombreux.

logiciels malveillants non réplicatif, d'autre part - nous ne savons pas comment gérer de manière efficiente. Il est un one-shot arme. Au moment où nous, le peuple anti-virus, obtenir un échantillon, le logiciel malveillant aurait déjà exécuté, effectué ses dégâts, et nous sommes peu de chances de revoir exactement les mêmes programmes malveillants. Si, oui, nous pouvons mettre à jour nos programmes et mettre en œuvre la détection de celui-ci - mais ce ne sera pas très utile; la prochaine fois que d'autres, malware légèrement différent sera utilisé.

Si, du point de vue des méchants, les logiciels malveillants non répliquant est beaucoup plus efficace que les virus - il est à la fois plus facile à produire et plus difficiles à arrêter, dans son ensemble (bien que toute variante connue particulière, il est trivial pour arrêter).

L'autre changement concerne la charge utile. Ces gars-là ne sont pas motivés pour montrer comment ils sont intelligents - ils sont motivés à faire de l'argent. Si, au lieu de charges utiles mignons et flashy, les logiciels malveillants a aujourd'hui des charges utiles principalement axées sur le plan financier. envoi de spam, afficher des annonces, les mots de passe et les numéros de voler de carte de crédit, chiffrer les données de l'utilisateur et le tenant pour une rançon - ce genre de chose.

L'autre roi des producteurs de logiciels malveillants que nous voyons aujourd'hui (beaucoup plus rarement, cependant) sont les différentes agences d'espionnage du gouvernement. Ils, trop, ne sont pas concernés par vantardise comment ils sont intelligents. Ils sont pour la plupart préoccupés par « l'exécution du travail ». Le « travail » est presque toujours la collecte de renseignements, à quelques rares exceptions comme le sabotage causé par Stuxnet. En parlant de Stuxnet, il est un exemple typique des logiciels malveillants produit par le gouvernement. Il est énorme, désordonné, modulaires, fait le travail. Il n'a pas été écrit par un gamin intelligent dans le sous-sol de sa mère - il a été assemblé à partir de modules qui faisaient partie d'un cadre énorme, conçu même pas seulement par plusieurs personnes, mais par plusieurs équipes, écrit par la spécification et ne parle pas les uns aux autres.

Comme j'ai dit, ce changement me rend triste. Combattre les enfants intelligents était amusant, comme un jeu. Je n'aime pas vraiment la lutte contre la cyber-guerre de la mafia russe ou quelqu'un.

STF: Qu'en est-il l'avenir de ransomware, particulièrement? Nous avons récemment analysé la soi-disant doxware. Est-ce que ça va être pire que?

Dr. Bontchev: Ransomware est en effet l'avenir. Il est le meilleur moyen de monétiser la valeur de l'ordinateur compromis. Au lieu de voler des mots de passe et numéros de carte de crédit et d'essayer de comprendre comment tirer de l'argent, vous vendez directement à l'utilisateur ce qu'ils trouvent sans aucun doute précieux - leurs propres données. À l'heure actuelle, nous voyons beaucoup de ransomware « junk » - de toute évidence par des idiots ignorants écrit qui ne peut jamais obtenir le droit de cryptographie. Mais cela est temporaire. Tôt ou tard, la majorité des méchants apprendra comment faire ransomware undecryptable. Tant que des protocoles efficaces pour le transfert de valeur comme Bitcoin existent, et aussi longtemps que la majorité des gens ne sauvegardent pas régulièrement leurs données, ransomware sera un succès Moneymaker pour les criminels.

Bien sûr, cela ne signifie pas que chaque Tom aléatoire, Dick ou Harry peut produire ransomware succès comme Locky, par exemple. Obtenir le droit de cryptographie est nécessaire mais pas suffisante. Vous devez également l'infrastructure appropriée (botnets, exploiter kits, etc) pour la distribution de logiciels malveillants aux victimes.

Personnellement, Je ne pense pas que « doxxing » ransomware est une grosse affaire. Alors que beaucoup de gens ont des données privées qu'ils paieraient pour éviter de voir publiquement exposée, qui est de loin pas toujours le cas. La plupart des gens ne disposent pas de données très sensibles sur leurs ordinateurs. Mais toutes les personnes ont des données sur leurs ordinateurs qu'ils considèrent comme précieux. Si, menaçant de détruire les données (ou les clés avec lesquelles il est crypté) est beaucoup plus « stimulant » que de menacer de le publier. Au moins ceci est mon opinion - mais, Hey, J'ai eu tort avant. Le temps nous le dira, comme il le fait toujours.

Beaucoup plus tendance dangereuse serait en cours d'exécution ransomware sur certains appareils de critiques - comme des dispositifs médicaux, contrôleurs industriels, etc.

STF: Compte tenu de l'évolution des logiciels malveillants « professionnellement écrit », croyez-vous qu'il faut encourager davantage de jeunes à poursuivre une carrière dans la sécurité de l'information?

Dr. Bontchev: Je crois que les jeunes devraient poursuivre tout ce qu'ils trouvent intéressant et satisfaisant. Je serai heureux si plusieurs d'entre eux se tournent vers le domaine de la sécurité de l'information - c'est un domaine fascinant et il y a un manque de spécialistes actifs dans - mais il serait faux de diriger artificiellement les intérêts des jeunes dans une direction particulière. Certainement, rendre possible pour eux d'apprendre et de se impliquer, si c'est ce qu'ils trouvent intéressants. Mais ne leur dites pas ce qu'ils devraient être intéressés par; laissez-les se trouvent.

STF: La confidentialité des données est devenu un enjeu majeur. Y at-il quelque chose que nous pourrions faire pour nous protéger contre les pratiques de collecte de données légales et illégales?

Dr. Bontchev: Je ne suis pas un expert sur les questions juridiques, donc je vais sauter cette partie de la question.

En ce qui concerne la vie privée en général, oui, les choses sont vraiment hors de contrôle. Et ce sont les grandes entreprises qui causent la plupart des problèmes. Je souhaite qu'il y ait une possibilité de payer pour les différents Google, Facebook, etc. services avec de l'argent, au lieu de nos données personnelles.

Il y a très peu une personne peut faire. Absolument, utiliser un bloqueur de publicité. Évitez les sites qui ne vous permettent pas d'utiliser un. Configurer Flash pour jouer sur clic, au lieu de automatiquement (cela se fait différemment dans les différents navigateurs). Désactiver Java. Utilisez Déconnecter, confidentialité Badger, etc. Utilisez JETABLE adresses e-mail lors de l'inscription à des sites Web (Mailinator et Spamgourmet sont très bons à cet effet).

J'utilise NoScript, mais la plupart des gens ne seront probablement pas en mesure de vivre avec elle - trop de sites sont complètement cassé et inutilisable si JavaScript est désactivé. Je voudrais pouvoir vous recommandons d'utiliser Tor (il est très bon pour protéger votre vie privée), mais, Malheureusement, CloudFlare fait la moitié de l'Internet inutilisable via Tor. Evitez d'installer « paquets logiciels », ou au moins utiliser quelque chose comme Unchecky qui rejette automatiquement l'ensemble crapware.

Il faut comprendre que si vous utilisez un service de messagerie électronique Web comme GMail ou Yahoo ou Hotmail / Outlook, vous essentiellement donnez à votre vie privée au fournisseur de messagerie électronique. (J'utilise mon Yahoo! Adresse postale comme « public » adresse jeter après - quelque chose que je peux me permettre de donner aux gens que je ne connais pas et que je ne me soucie pas si elle se termine sur une liste de spam.) Si vous devez compter sur un service de courrier électronique web, au moins utiliser quelque chose comme convivial la vie privée protonmail ou Unseen.is.

Aussi, si vous utilisez un smartphone (Je ne), vous renoncez beaucoup de votre vie privée. Non seulement votre nom et l'emplacement; de nombreuses applications de fuite toutes sortes de données qui peuvent être utilisées pour vous suivre d'une manière ou d'une autre.

STF: Maintenant, une question plus pratique… Quel est le système automatisé le plus efficace qu'un utilisateur peut utiliser pour sauvegarder leurs fichiers s'ils veulent y accéder sur une base quotidienne?

Dr. Bontchev: Ce dépend beaucoup des besoins particuliers de l'utilisateur. Je fais des sauvegardes mensuelles sur un disque externe (que je me connecte uniquement pendant la sauvegarde / restauration processus), et également copier les versions relativement finies de mon travail (par exemple, un programme ou un document) pour les clés USB externes USB. Ce serait manifestement insuffisant pour une entreprise qui ne survivra pas si elle perd une valeur de semaine de données clients. Si, il n'y a pas une solution « plus efficace » qui fonctionnerait pour tout le monde. Il y a beaucoup de différents produits avec des prix différents et des capacités différentes qui conviennent à différents besoins.

En particulier, en relation avec ransomware, Je recommande quelque chose qui peut faire le soi-disant sauvegarde « streaming ». C'est, seul le logiciel de sauvegarde peut accéder à la sauvegarde; la sauvegarde n'est pas visible sous forme de fichiers sur le système de fichiers de l'ordinateur qui est sauvegardé.

SensorsTechForum de “Demandez aux experts” Série Interview

Si vous êtes un expert en cyber-sécurité et vous souhaitez partager votre expérience avec notre public, envoyez-nous un courriel à l'appui[à]sensorstechforum.com. Nous serons heureux de discuter avec vous de quoi que ce soit la cyber-sécurité!