Le nouveau iOS 10 système d'exploitation ne se révéler être un peu moins sûr à cause du fait que certaines caractéristiques en elle faisaient défaut par rapport à la version antérieure d'iOS(9). Ceci plus les récompenses pour le piratage d'un iPhone motivé de nombreuses recherches entreprises à faire des efforts dans la fissuration et le déverrouillage de diverses manières le dernier système d'exploitation fonctionnant sur les appareils mobiles Apple.

Récemment, une rapport de Renato Marinho, directeur à Morphus Labs affirme que les criminels communs ont débloqué un iPhone volé 6S en moins 2 heures.

Un appareil Apple iPhone 6S qui a été protégé par le plus récent 6 mot de passe de chiffres ainsi que l'unique et typique pour iPhones ID d'empreintes digitales est devenu la principale cible des voleurs qui l'a volé quelque part autour de 15 Octobre.

Les criminels qui piraté l'iPhone n'a pas volé des fonds ou quoi que ce soit d'une grande importance, mais de toute façon ils ont réussi à redémarrer le mot de passe unique identifiant Apple à partir du téléphone qui a été verrouillé. Les escrocs ont même été capables d'utiliser des techniques d'ingénierie sociale, prétendant être l'utilisateur du téléphone lors d'un appel téléphonique à sa banque personnelle.

Les chercheurs croient que l'attaque était pas un de ces vols ciblés pour lesquels les criminels doivent se préparer avant effectivement la conduire, principalement parce que le voleur a pris l'iPhone de la victime entre autres articles et dernière.

En outre, les voleurs ne sont pas parvenus à voler d'autres documents ou renseignements de la victime, en espèces uniquement et l'appareil lui-même.

Le mot de passe à six chiffres a été très difficile à deviner, car il était complètement aléatoire sans indices logiques qui pourraient le donner comme une date de naissance, numéro de téléphone, et d'autres informations. Malgré cela, cela n'a pas empêché les criminels de déverrouiller le téléphone et la réinitialisation de certains de ses pouvoirs à environ 2 heures après le vol lui-même a eu lieu.

Dès que le téléphone a été volé, la victime a tenté d'activer le mode "perdu" de l'iPhone demandant à être supprimé via iCloud. Deux heures et demi après le vol a eu lieu, le mot de passe de la victime de son compte Google était déjà changé et peu de temps après cette, Identifiant Apple mot de passe de l'iPhone a été changé.

Enfin, l'iPhone a été localisé et effacé à distance, mais il était déjà trop tard, parce que les deux comptes importants (ID Apple et Google) ont été renouvelées.

Comment les voleurs ont-Déverrouiller l'iPhone

Il reste un mystère sur la façon dont ils ont été en mesure de déverrouiller l'appareil si vite, mais les chercheurs de Morphus Labs ont mis au point une théorie sur la façon dont il peut avoir travaillé.

Sur la base de l'enquête sur ce qui a eu lieu, il est probable que, depuis cette version iOS affiche des informations détaillées à partir d'un iPhone verrouillé en particulier en ce qui concerne les informations de compte, les escrocs peuvent avoir déverrouillé en utilisant des méthodes qui ont permis pour l'extraction de l'information via les notifications de l'appareil.

Sur la base des méthodes de ce qui a été étudié d'exclusion, les criminels ne pouvaient pas avoir recours à des services en ligne qui donnent l'identifiant Apple basé sur son numéro IMEI unique parce que ces services étaient temps coûteux.

Le scénario le plus probable est peut-être que les criminels ont utilisé le numéro de téléphone de la victime qui est pas difficile à trouver. Si le numéro de téléphone est connu et avec elle les noms associés, les escrocs auraient pu utiliser cela pour casser le compte Google.

Pour tester cette théorie, les chercheurs ont retiré la carte SIM associée au dispositif et inséré dans un autre téléphone pour révéler les informations sensibles. Les chercheurs ont ensuite tenté de chercher le numéro de téléphone en ligne, principalement googler ou à la recherche sur Facebook pour toutes les associations avec un profil. Ils ne réussirent pas d'abord, mais plus tard, ils sont devenus proactifs. Les chercheurs ont soignées ont réussi à installer des applications telles que WattsApp qui ne nécessitent pas beaucoup à courir, et ils ont reçu des informations cruciales telles que la photo et le statut de la victime de cette façon. Puis, ils ont obtenu encore plus créatifs et ont réussi à ajouter avec succès le profil à un groupe de discussion WattsApp et extraire le nom associé au profil Google lui-même.

Puis, les chercheurs ont inséré en arrière de la carte SIM dans l'iPhone verrouillé, mais cette fois ils ont envoyé un message à l'iPhone à partir d'un tiers utilisateur WattsApp. Cette vulnérabilité leur a permis de répondre au message WattsApp de l'iPhone verrouillé. Quand ils ont répondu au message du téléphone verrouillé, le message de réponse a surgi avec le numéro unique, le nom ainsi que le nom de famille de la même manière qu'ils ont été disposés dans le profil de Google de la victime. Cela a permis aux escrocs de pirater le compte Google en cliquant simplement "oublié mon mot de passe", saisir du texte aléatoire du «dernier mot de passe que vous vous souvenez" écran, puis en entrant le nom, le nom de famille, ainsi que le numéro de téléphone qui est associé au compte Google.

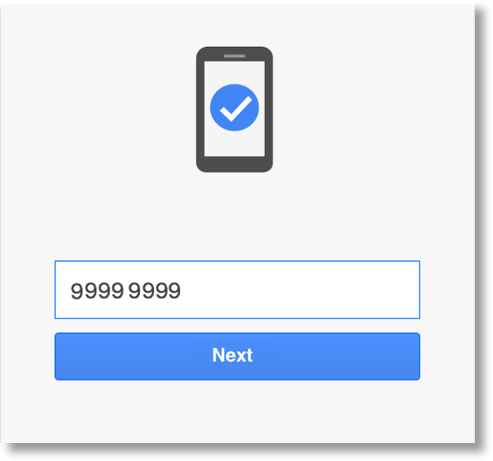

Après le numéro de téléphone a été saisi, Google envoie immédiatement un code unique, comme certains d'entre vous connaissent peut-être, qui, si elle est entré sur la page de récupération de mot de passe de Google, vous pouvez entrer un nouveau mot de passe, que les chercheurs ont pu faire:

La même tactique a été utilisée en ce qui concerne le compte d'Apple ID. Les chercheurs sont allés à l'écran de récupération de mot de passe et a réussi à changer le mot de passe, cette fois en utilisant le compte Google piraté pour changer le mot de passe d'Apple ID de la victime.

Sur la base de ces informations cruciales Google et Apple ID, le téléphone devient détenue par le criminel. Redémarrer le téléphone via iCloud seulement aide le criminel en nettoyant ses données et en permettant l'escroc d'entrer dans l'Apple ID, déverrouiller et donc utiliser l'iPhone complètement effacé car il a toujours été la leur. simple, mais le génie.

Quelles conclusions peuvent être tirées

On ne sait pas si les criminels ont utilisé cette ou d'autres méthodes qui étaient approximatives, mais d'abord le mot de passe du compte Google puis AppleID ont été changés, permettant aux criminels éventuellement réinitialiser et déverrouiller l'appareil en utilisant les informations de la victime (nom et numéro de téléphone).

Il y a plusieurs points importants qui peuvent être tirées selon Marinho. Parmi celles-ci les notifications sur le téléphone. Bien que ces notifications sont très pratique si vous souhaitez répondre à quelqu'un d'une manière rapide, il donne à quiconque la possibilité de lire des messages SMS ainsi que WattsApp "h de". Ces paramètres de notification doivent être désactivés sur place, totalement ou partiellement.

Aussi, les utilisateurs qui sont sensibles au sujet sécurité devraient se rendre compte que la carte SIM du téléphone est sa faiblesse de sécurité primaire. Bien qu'il y ait un cryptage utilisé sur les appareils iPhone, il est presque dans tous les cas aucun mot de passe protégé cartes SIM, et la plupart de leurs codes PIN sont ceux par défaut.

L'authentification à deux facteurs est une bonne mesure de sécurité pour sécuriser votre appareil mobile, et il est fortement conseillé de l'utiliser car il ne repose pas seulement sur le numéro de téléphone pour changer un mot de passe, mais donne également la possibilité de choisir parmi plusieurs méthodes pour se connecter.

Comme il peut y avoir des conséquences négatives pour tout le monde, les chercheurs se sentent préoccupés par l'avenir de la sécurité des cartes SIM et que chaque utilisateur est suffisamment instruite pour protéger les appareils correctement. À notre avis des efforts devraient être faits pour accroître la sécurité des téléphones eux-mêmes en ce qui concerne les cartes SIM et les applications ainsi que les notifications, mais les utilisateurs doivent aussi être éduqués habitudes de sécurité de base.