Cinq vulnérabilités de sécurité, appelé JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, et CVE-2022-1059) ont été corrigés dans les robots mobiles autonomes intelligents Aethon TUG. Heureusement, les vulnérabilités n'ont pas été exploitées à l'état sauvage.

JekyllBot:5 Vulnérabilités dans les robots mobiles Aethon TUG

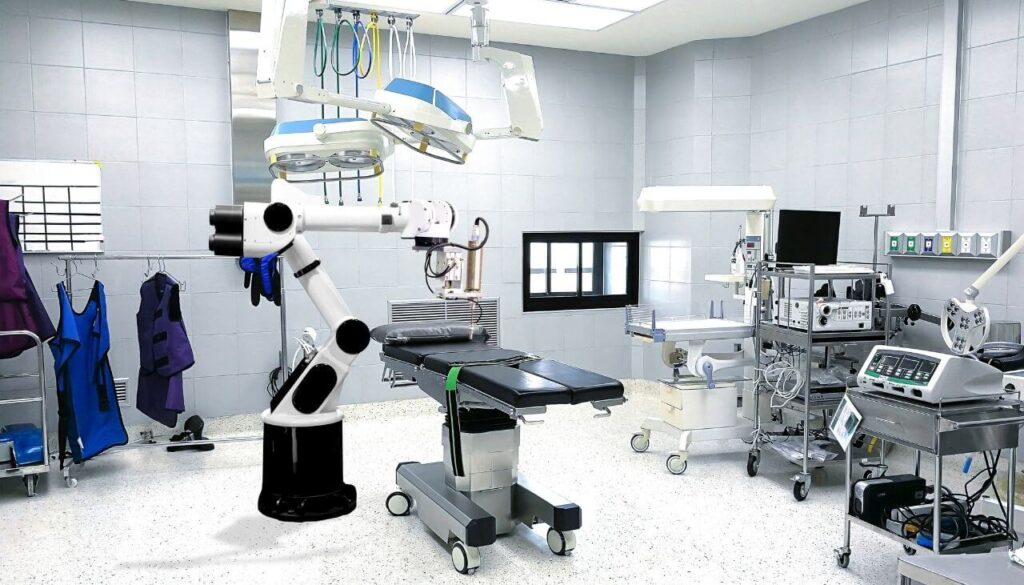

Les robots mobiles sont largement utilisés dans les hôpitaux pour livrer des médicaments et des fournitures d'entretien hospitalier. Ils sont également capables d'exécuter des tâches manuelles simples. Les robots, cependant, ont été jugés vulnérables à une série de problèmes, y compris la télécommande, qui pourrait permettre aux pirates d'accéder aux informations d'identification des utilisateurs et aux dossiers médicaux, entre autres tâches malveillantes. Toutes les vulnérabilités des robots hospitaliers menacent les patients médicaux, matériel et personnel, car ils traitent beaucoup de détails sensibles, et exigent la liberté de mouvement pour effectuer leur travail.

Le JekyllBot:5 les vulnérabilités pourraient permettre aux attaquants d'effectuer l'une des activités malveillantes suivantes:

- Voir des images en temps réel via la caméra du robot;

- Accéder aux dossiers médicaux des patients;

- Prenez des vidéos et des photos des patients et de l'intérieur de l'hôpital;

- Interférer avec les soins aux patients et obstruer les ascenseurs et les systèmes de verrouillage des portes de l'hôpital;

- Prenez le contrôle du robot et plantez-le;

- Interrompre les tâches de maintenance régulières;

- Perturber (ou voler) livraison robotisée de médicaments aux patients;

- Détourner des sessions d'utilisateurs administratifs légitimes dans le portail en ligne des robots pour injecter des logiciels malveillants via leur navigateur, et mener d'autres cyberattaques contre les membres de l'équipe informatique et de sécurité dans les établissements de santé.

JekyllBot: 5 Vulnérabilités: Description technique (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, et CVE-2022-1059)

CVE-2022-1066 a été évalué 8.2 de 10 à l'échelle CVSS. La vulnérabilité interfère avec la capacité du logiciel à effectuer une vérification d'autorisation. Par conséquent, un attaquant non authentifié peut arbitrairement ajouter de nouveaux utilisateurs avec des privilèges administratifs et supprimer ou modifier des utilisateurs existants.

CVE-2022-26423, aussi noté 8.2 de 10 à l'échelle CVSS, pourrait permettre à un auteur de menace non authentifié d'accéder librement aux informations d'identification d'utilisateur hachées.

CVE-2022-1070 a une note très critique de 9.8 de 10 à l'échelle CVSS. La faille permet à un attaquant non authentifié de se connecter au websocket TUG Home Base Server et de prendre le contrôle des robots vulnérables.

CVE-2022-27494, avec une note de 7.6, est une vulnérabilité XSS. Selon la description officielle, "l'onglet "Rapports" de la console de gestion de flotte est vulnérable aux scripts intersites stockés (XSS) attaques lors de la création ou de la modification de nouveaux rapports.

Enfin, CVE-2022-1059, encore avec un 7.6 évaluation, est une vulnérabilité XSS reflétée. Plus précisement, l'onglet de chargement de la console de gestion de flotte est sujet aux attaques XSS réfléchies.

Plus de détails techniques sont disponibles dans le rapport compilé par les chercheurs de Cynerio.

En savoir plus sur les robots Aethon TUG

La société Aethon a été fondée en 2001. Elle a lancé son premier robot TUG sur le marché en 2004. L'un des principaux cas d'utilisation des robots concerne les hôpitaux, car ils sont programmés pour gérer des tâches courantes liées aux soins de santé telles que le transport de médicaments, nettoyer les sols, collecte des plateaux repas, entre autres tâches similaires.

Autres vulnérabilités médicales récemment révélées

En mars 2022, la dite Accès:7 vulnérabilités ont été rapportés, affectant l'agent Axeda de PTC utilisé par divers fournisseurs dans une gamme d'industries, principalement des soins de santé et des finances. Accès:7 des failles pourraient permettre l'exécution de code à distance et la prise de contrôle complète de l'appareil. Ils pourraient également permettre aux pirates d'accéder à des données sensibles ou de modifier les configurations des appareils exposés..