Kali Linux est l'un des plus célèbres et les plus utilisés distributions Linux pour les tests de sécurité, criminalistique numérique et les tests de pénétration. Il a gagné en popularité si vite qu'il est maintenant perçu comme une partie essentielle de tous les experts de la sécurité (et pirate informatique) boîte à outils.

Kali Linux est basée sur la tradition

Kali Linux est basée sur Debian GNU / Linux qui est l'une des distributions de grandes et célèbres du système d'exploitation open-source. Il a été construit de façon explicite avec les ingénieurs de sécurité à l'esprit - il comprend plus 600 forfaits pour les tests de pénétration. Il peut être facilement exécuté en utilisant un live CD ou USB ou utilisé dans des machines virtuelles. Certains experts en sécurité pensent même que la popularité croissante de Kali Linux peut être liée aux nombreuses attaques amateurs qu'ils contrent. La distribution est très facile à utiliser, même par les débutants et sa grande collection d'applications a aidé les hors la loi pour créer une vaste collection de tutoriels hacking.

Comme Kali Linux provient de Debian, il permet à ses utilisateurs de profiter de l'Advanced Package Tool (APTE) qui fournit des experts avec la possibilité d'ajouter différents référentiels tiers. Ils permettent aux administrateurs de mettre en place leurs propres hôtes, miroirs et passerelles et de gérer les installations de logiciels. APT est l'un des systèmes les plus populaires et il est utilisé par d'autres distributions populaires comme Ubuntu.

La distribution peut être téléchargé en différentes saveurs - il prend en charge les 32 et 64 bits, ainsi que plusieurs plates-formes ARM. Cela permet de l'utiliser avec des ordinateurs de bord tels que les plates-formes Raspberry Pi et d'autres bon marché sur lequel il peut courir. Comme les autres distributions peuvent être téléchargées Kali Linux avec des environnements graphiques différents en fonction des ressources de l'ordinateur ou les préférences de l'utilisateur.

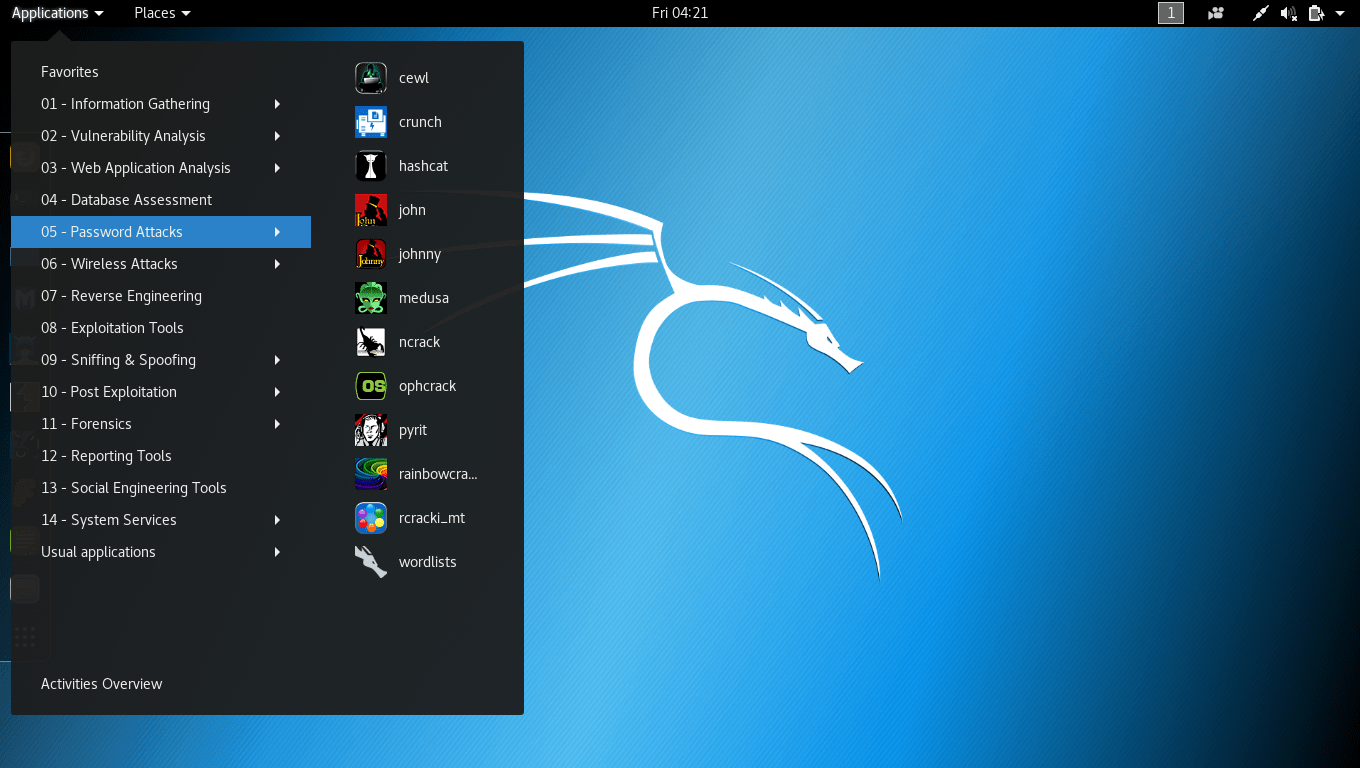

La collection de logiciels Linux Kali

La liste complète des applications et facile à utiliser les organisations de menu aide les experts en sécurité pour exécuter rapidement et facilement leurs actions. En utilisant Kali Linux pratiquement tous les tests de pénétration et la médecine légale tâche de collecte de données est possible. scénarios les plus populaires sont les suivantes:

- Les mots de passe Wi-Fi Cracking - Kali Linux inclut les outils les plus populaires pour avoir accès aux mots de passe Wi-Fi Protected en utilisant les trois méthodes de cryptage les plus populaires: WEP, WPA et WPA2. Cela peut être fait par des outils automatisés ou de capturer sélectivement le trafic réseau et la fissuration des poignées de main et hash.

- Réseau d'analyse du trafic - À l'aide de puissants outils d'analyse de réseau Kali Linux peut être utilisé pour analyser le trafic via différentes interfaces réseau, méthodes de connexion et les protocoles. Quelconque “reniflement” (écoute clandestine) peut fournir des informations sur quels sites sont visités, formulaire de données, cookies, les mots de passe, les données de compte et les fichiers.

- Test de vulnérabilité - Les deux experts de la sécurité informatique et les pirates peuvent utiliser l'ensemble des outils disponibles pour lancer des exploits contre les cibles. Cela peut se faire de manière automatisée en lançant des scripts ou des programmes d'interface utilisateur. Kali Linux inclut le framework Metasploit bien connu qui est considéré comme l'un des premier piratage et un outil de cyber-sécurité.

- Masse E-Mail Campagnes Spam - Les outils intégrés Kali Linux peuvent être utilisés pour créer et coordonner des campagnes de messagerie malveillants qui peuvent contenir des virus ou des exploits de vulnérabilité. En utilisant les applications les criminels peuvent CRAFT des charges utiles de leur propre en choisissant ce que les logiciels malveillants pour inclure, le type d'exploitation et le flux de comportement.

- Attaques Web - Utilisation de boîtes à outils et informations collectées les testeurs de pénétration peuvent lancer des attaques complexes et variées contre les sites web, serveurs et même des réseaux. Selon l'objectif certaines des étapes peuvent être automatisées en spécifiant uniquement l'adresse cible.

- Collecte de données médico-légale - Kali Linux permet la collecte de données à la fois vaste des hôtes locaux et réseau. experts médico-légaux numériques peuvent suivre avec des détails des modifications de fichiers, interactions informatiques. Les fichiers cryptés peuvent être récupérés en utilisant les attaques de dictionnaire, attaque par force brute ou d'autres méthodes. Kali Linux est particulièrement adapté pour les experts médico-légales numériques. Lors d'un démarrage à partir d'un CD live ou USB, les utilisateurs peuvent entrer dans la spéciale “médecine légale” mode qui ne monte pas tous les lecteurs (même détecté des partitions de swap). Il leur permet de travailler avec les ordinateurs, créer des sauvegardes parfaites (sans avoir recours à des opérations d'écriture des lecteurs cibles) et enquêter sur les données.

- Restauration du système - La distribution est également utile pour diagnostiquer et résoudre les incidents de sécurité sur les ordinateurs locaux. En utilisant les administrateurs système d'applications intégrées permet de restaurer l'accès aux lecteurs de mot de passe protégé et d'autres fonctions de sécurité mal configurés.

- Test du stress - Kali Linux peut être utilisé pour tester les réseaux et serveurs pour l'utilisation des performances et des ressources. Il comprend différents types d'applications qui peuvent être réglés avec précision à l'environnement spécifique.

Kali Linux est plus qu'une Remastered distribution

Même si l'objectif principal de Kali Linux est le fait de tester la pénétration qu'elle a grandi populaire parmi les experts en sécurité et les criminels en fait un logiciel important de surveiller. Les statistiques montrent que est la centrée sur la sécurité autonome la plus populaire de distribution Gnu / Linux, classement actuellement à la 18ème place sur la site distrowatch.

En téléchargeant une version personnalisée de leur choix, les utilisateurs d'ordinateurs acquièrent un environnement de bureau complet, même inclure certaines des applications des utilisateurs finaux les plus importants. Le système d'exploitation est préféré par de nombreux spécialistes et des didacticiels de sécurité dédiés et des cours basés sur Linux Kali sont offerts par des institutions professionnelles et universitaires.

Pour plus d'informations, visitez le site officiel du projet.

nt mauvais

Je pensais qu'elle était fondée sur ce que nous devons apprendre avant d'apprendre KALI. mais jamais l'esprit