| Nom | Mouillé |

| Type | RAT (Remote Access Trojan), APTE (Advanced Persistent Threat) |

| brève description | Le rat a des caractéristiques uniques et peuvent contourner la détection des moteurs AV. |

| Symptômes | Le vol de données sensibles, l'exploitation des vulnérabilités du système d'exploitation. |

| Méthode de distribution | Pas encore découvert. |

| Outil de détection | Télécharger Malware Removal Tool, Pour voir si votre système a été affectée par un cheval de Troie. |

Une nouvelle RAT uniques (Remote Access Trojan) et l'APT (Advanced Persistent Threat) vient d'être découvert par des chercheurs de enSilo. La menace malveillante, surnommé Wet, a des caractéristiques qui ne sont pas observés avant, et peut aller complètement inaperçue par le 65 programmes anti-virus hébergés sur VirusTotal.

Comme les lecteurs de tech-savvy savent probablement, enSilo est une société de cyber-sécurité qui fournit en temps réel, plate-forme de prévention contre les acteurs de l'exfiltration de menaces ciblant les réseaux. les communications sortantes des blocs de services de enSilo malveillants, et permet aux employés de continuer à travailler même après leurs machines sont compromises. Curieusement, la société a repéré le RAT dans l'un des réseau d'entreprise de leurs clients. Comme leur recherche indique, Le rat est très probablement conçu pour exécuter des opérations secrètes à l'intérieur des réseaux d'entreprise et d'éviter les détections.

En savoir plus sur les rats et les chevaux de Troie

Spécifications techniques moker RAT

Des chercheurs de enSilo nommé le RAT Moker après la description dans son fichier exécutable. La méthode d'attaque employée par la pièce malveillants est pas encore clair. Ce qui est connu à ce jour est que le rat est installé en deux étapes. L'installation en deux étapes est utilisée par les assaillants pour vous assurer que RAT reste inaperçue.

Première, une composante «compte-gouttes» est planté. L'outil descend le malware de façon sophistiquée et contourne les mesures de sécurité de l'entreprise.

Puis, le produit de gouttes vers l'installation de la deuxième composante de l'attaque - la «charge utile». Il est téléchargé à partir d'Internet ou d'une autre source locale. Typiquement, la charge utile contient le code malveillant qui compromet le réseau.

En plus d'apporter les deux étapes en action, le malware Moker est conçu pour exploiter les vulnérabilités de conception dans le système d'exploitation Windows:

- Moker peut puiser dans les processus de l'OS.

- Moker peut aller autour de la fonctionnalité UAC.

- Moker peut se donner des privilèges au niveau du système.

Après l'infiltration en deux étapes et la charge utile, et en tirant parti des failles de l'OS, Contacts moker La commande & serveur de contrôle. Selon des chercheurs de enSilo, le serveur est retracée au Monténégro. Cependant, L'emplacement du serveur ne concerne pas nécessairement la nationalité des agresseurs.

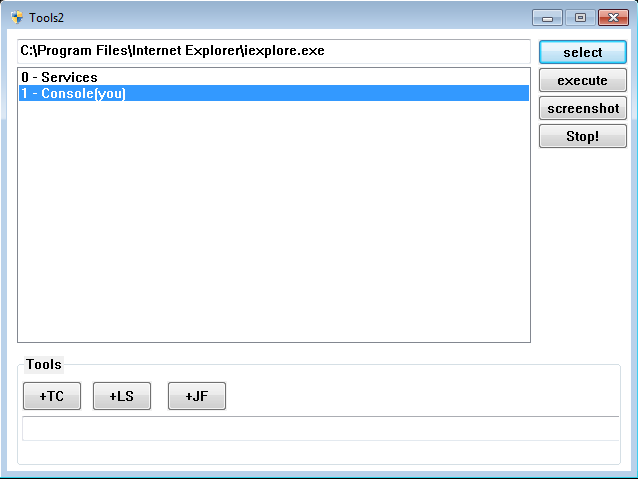

Ce qui est fascinant à propos de Moker est le fait qu'il peut être contrôlé par son auteur, même lorsque l'accès à Internet est limité. Même lorsque les réseaux d'entreprise ne permettent pas de communication avec l'extérieur, Moker procédera à l'attaque grâce à son système de contrôle local. Il permet aux pirates de surveiller et de contrôler leur outil depuis le réseau local. Il est également possible que l'équipe de piratage a infiltré les membres de la société qui est ciblé.

Image Source: blog.enSilo.com

Pourquoi at-Moker été créé?

Typiquement, Les rats sont conçus dans le but d'infiltrer un système et de voler des informations précieuses. Dans ce sens, tout type de données de l'entreprise peut être mise en danger par Moker. Mis à part le vol de données, Moker peut être utilisé pour faire tout ou partie de ce qui suit:

- Créer un nouveau compte d'utilisateur et opérer à partir sans être perturbé.

- Modifier les paramètres de sécurité.

- Modifier les données et les fichiers.

- Employer un keylogger, prendre des screenshots.

- Transfert de données à la C&Serveur C.

- Tromper l'ingénierie inverse par le logiciel AV.

Comme l'a souligné SoftPedia, réseaux d'entreprise doivent rester en alerte, depuis Moker peut éviter outils de débogage de sécurité commune, machines virtuelles, environnements bac à sable, programmes et AV.

Comment puis-je rester protégé contre les rats et les logiciels malveillants?

Les deux employés de l'entreprise et les utilisateurs réguliers devraient se renseigner sur les dangers des menaces malveillantes en ligne. Même si les dernières pièces de logiciels malveillants peuvent être très sophistiqués et peuvent contourner la détection AV, les experts en sécurité conseillent toujours sur le soutien d'un programme anti-malware. Les utilisateurs et les employés peuvent également consulter les conseils suivants pour améliorer leur sécurité:

- Assurez-vous d'utiliser une protection de pare-feu supplémentaire. Téléchargement d'un second pare-feu (comme ZoneAlarm, par exemple) est une excellente solution pour toutes les intrusions potentielles.

- Assurez-vous que vos programmes ont moins de pouvoir administratif sur ce qu'ils lisent et écrire sur votre ordinateur. Faites-les vous invitent accès administrateur avant de commencer.

- Utilisez des mots de passe forts. Des mots de passe forts (ceux qui ne sont pas de préférence mots) sont plus difficiles à craquer par plusieurs méthodes, y compris brute forcer, car il comprend des listes de passe avec des mots pertinents.

- Éteignez lecture automatique. Cela protège votre ordinateur des fichiers exécutables malveillants sur des clés USB ou autres supports de mémoire externes qui sont immédiatement insérés dans ce.

- Désactivez le partage de fichiers - il est recommandé si vous avez besoin de partage de fichiers entre votre ordinateur de passe pour protéger à limiter la menace que pour vous-même si infectés.

- Eteignez tous les services à distance - cela peut être dévastateur pour les réseaux d'affaires, car il peut causer beaucoup de dégâts sur une grande échelle.

- Si vous voyez un service ou un processus qui est de Windows externe et pas critique et est exploitée par des pirates (Comme Flash Player) désactiver jusqu'à ce qu'il y est une mise à jour qui corrige l'exploit.

- Assurez-vous toujours de mettre à jour les correctifs de sécurité critiques pour vos logiciels et OS.

- Configurez votre serveur de messagerie pour bloquer et supprimer des fichiers joints suspect contenant des emails.

- Si vous avez un ordinateur compromis dans votre réseau, assurez-vous d'isoler immédiatement en éteignant et en le déconnectant à la main à partir du réseau.

- Assurez-vous d'éduquer tous les utilisateurs sur le réseau de ne jamais ouvrir les pièces jointes suspectes, leur montrer des exemples.

- Employer une extension de détection de virus dans votre navigateur qui va scanner tous les fichiers téléchargés sur votre ordinateur.

- Éteignez tous les services non nécessaire sans fil, comme les ports infrarouge ou Bluetooth - pirates aiment à les utiliser pour exploiter les périphériques. Dans le cas où vous utilisez Bluetooth, assurez-vous que vous surveillez tous les périphériques non autorisés qui vous demandent de jumeler avec eux et de déclin et d'enquêter sur toutes les suspects.

- Employer une extension de détection de virus dans votre navigateur qui va scanner tous les fichiers téléchargés sur votre ordinateur.

- Employer une puissante solution anti-malware pour vous protéger contre les menaces futures automatiquement.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter