Créé en 2007, Gage Storm est le nom d'une opération de cyber-espionnage dont l'objectif principal est de ciblage militaire, les gouvernements et les entités des médias.

The Storm nom de Gage vient d'une action d'échecs où les pions sont organisés en une défense massive contre l'adversaire. Le nom correspond à cette opération que les pirates utilisent plusieurs téléchargeurs afin d'éviter d'être pris et à poursuivre leur travail tranquillement. Selon les experts de Trend Micro, un blog spécialisé sur la menace et des informations de sécurité, les cyber-criminels derrière le travail Pion tempête avec plusieurs tactiques d'attaque pour pénétrer la défense des victimes. Et ils sont:

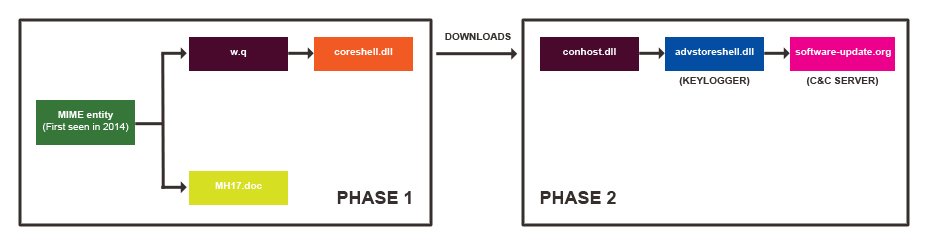

→ e-mails harponnage avec malveillantes documents Microsoft Office conduisent à SEDNIT / Sofacy logiciels malveillants, exploits très sélectifs injectés dans des sites légitimes qui sera également conduire à SEDNIT / Sofacy logiciels malveillants, et emails qui redirigent les victimes de faux Perspectives pages Web Access de connexion phishing,’ comme par Trend Micro.

Les chercheurs ont remarqué que le malware appelé SEDNIT est utilisé assez souvent, notamment par le biais des e-mails de lance-phishing. Après un coup d'oeil de plus près SEDNIT logiciels malveillants et comment les cybercriminels utilisent ce, Tendance Macro ont conclu que les attaquants sont très expérimentés en effet. SEDNIT semble être très flexible - il est conçu pour percer la défense des victimes faciles, après quoi il continue à capturer autant d'informations que possible.

Dans l'une des récentes attaques impliquant SedNet, les cyber-criminels ont attaqué les sites polonais via le navigateur et menacé la charge utile d'hébergement. Apparemment, ils avaient l'intention de faire croire qu'ils visaient plusieurs utilisateurs, alors que, ils avaient une liste beaucoup plus faible de cibles.

En plus de la tactique d'espionnage, les assaillants ont d'autres méthodes pour compromettre les systèmes des victimes telles que les logiciels malveillants pour exploiter et de vol de données.

«SEDNIT variantes particulier s'est avéré utile, que ceux-ci ont permis aux acteurs de la menace de voler toutes les manières d'informations sensibles sur les ordinateurs des victimes tout en évitant efficacement la détection,’ ces chercheurs de Trend Micro.