Les chercheurs en sécurité a récemment détecté un cas curieux de fichier PDF hébergé dans Azure occlus stockage Blob. Plus précisement, le cas consiste à stocker la forme de phishing d'attaquants sur Azure Blob Storage afin d'être garanti par un certificat SSL Microsoft.

Le PDF est occlus liée à un bureau 365 page de phishing hébergé dans Azure stockage Blob, Et à cause de ça, il a un domaine émis Microsoft et le certificat SSL, les chercheurs ont découvert Netskope.

Il convient de noter que la combinaison du domaine Microsoft, certificat, et le contenu font de ce système de phishing particulièrement convaincant et difficile à reconnaître. Au cours de leur analyse, les chercheurs ont identifié les sites de phishing hébergés similaires dans le stockage blob Azure.

Le Azure Blob phishing attaque Explained

Comme dans tout scénario de phishing, le PDF malveillant sont livrés aux victimes en pièces jointes. Ceux-ci sont fabriqués de manière intelligente, contenant le contenu légitime de sources légitimes.

“Dans ce cas, le document est arrivé à l'origine dans un courriel et a été enregistré dans Google Drive, où Netskope avancée Protection contre les menaces détectées le fichier et empêche la perte d'informations d'identification de potentiel ou de fan-out“, les chercheurs c'est noté.

L'analyse du PDF

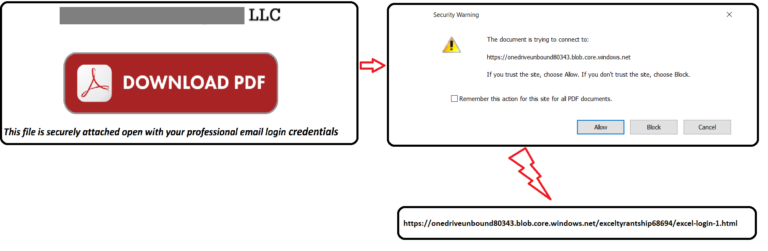

Le PDF distribué dans cette campagne de phishing particulier une pratique usurpe l'identité d'avocats basé sur Denver. Il a été nommé «Scanned Document ... S'il vous plaît Review.pdf". Le PDF a un lien qui télécharge le PDF réel:

Une fois le lien « Télécharger le PDF » est cliqué, la victime voit un message expliquant que le document tente de se connecter à l'URL de stockage de blob Azure suivant – https://onedriveunbound80343[.]blob.core.windows.net:

La page de phishing est hébergé dans le stockage de blob Azure qui assure un certificat SSL Microsoft émis valide et d'hébergement sur un domaine appartenant à Microsoft. Ces deux facteurs rendent la tentative de phishing très sophistiqué et difficile à reconnaître. Comme l'a souligné par les chercheurs, "voir un domaine Microsoft et un certificat SSL émis Microsoft, sur un site demandant Office 365 lettres de créance est une preuve assez forte que le site est légitime, et sont assez susceptibles de convaincre un utilisateur d'entrer leurs informations d'identification".

Une fois que l'utilisateur clique, ses lettres de créance sont téléchargés à cet endroit: https://searchurl[.]offre / livelogins2017 / finish40.php. Puis, l'utilisateur est redirigé vers une autre page de phishing hébergé dans le stockage de blob.

Plus tard, l'utilisateur se passe à travers une série de pages plusieurs réoriente d'atterrissage se faisant passer pour télécharger le document sécurisé. Enfin, l'utilisateur est finalement redirigé vers une page Microsoft, mais aucun document est téléchargé sur la machine de la victime. Comme le document n'a pas téléchargé, la victime pourrait à nouveau essayer de revalider les informations d'identification ou d'entrer des informations d'identification relatives à un autre compte.

Pour contrer ces attaques de phishing, la recommandation des chercheurs vérifie toujours le domaine du lien, et:

Connaître les domaines généralement utilisés lorsque vous vous connectez aux services sensibles. Plus, être en mesure d'identifier les domaines de magasin d'objets communs, tels que ceux utilisés par le stockage de blob Azure. Cette connaissance vous aidera à différencier les sites de phishing bien conçus et sites officiels.