Cet article a été créé afin de vous expliquer quelle est la Bureau 365 Hameçonnage et comment vous pouvez les supprimer ainsi que tous les programmes potentiellement indésirables fournis par les.

Cet article a été créé afin de vous expliquer quelle est la Bureau 365 Hameçonnage et comment vous pouvez les supprimer ainsi que tous les programmes potentiellement indésirables fournis par les.

La Bureau 365 Hameçonnage est une tactique des logiciels malveillants populaire qui tente de manipuler les utilisateurs d'ordinateurs en eux-mêmes infecter avec des virus ou de communiquer leurs mots de passe. Actuellement, nous ne disposons pas d'informations sur les auteurs derrière elle. Notre article donne une explication détaillée de la façon dont elle se propage et comment les victimes peuvent tenter de supprimer les infections actives.

Menace Résumé

| Nom | Scam Office365 phishing |

| Type | escroquerie email phishing |

| brève description | Le bureau 365 Phishing escroquerie est un exemple récent de la tactique escroquerie qui extorque les cibles en interaction avec un site d'escroquerie. |

| Symptômes | Les victimes recevront des messages électroniques qui contiennent les instructions de phishing. |

| Méthode de distribution | Divers, y compris les méthodes les plus populaires. |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Scam Office365 phishing. |

Bureau 365 Hameçonnage — Mise à jour Septembre 2020

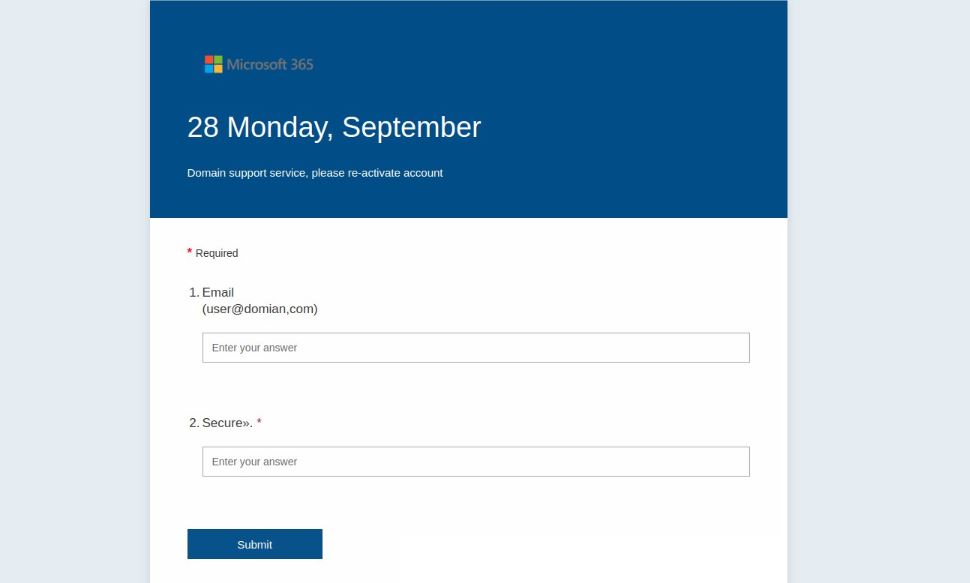

En Septembre 2020 les attaques de phishing se sont poursuivies avec une nouvelle campagne d'attaque mettant en vedette cette arnaque. Cette fois, les criminels se sont concentrés sur une nouvelle image et une nouvelle stratégie différentes des précédentes. Ils tentent de manipuler les victimes en leur faisant croire qu'elles accèdent à une page de connexion Office légitime en simulant un nom de domaine lié au bureau..

La méthode réelle de diffusion des URL peut varier. La méthode la plus courante consiste à les intégrer dans des campagnes anti-spam contrôlées par les pirates informatiques ou via d'autres menaces.. Cela peut être fait en insérant des liens vers celui-ci dans d'autres pirates de l'air et des réseaux publicitaires contrôlés par des pirates..

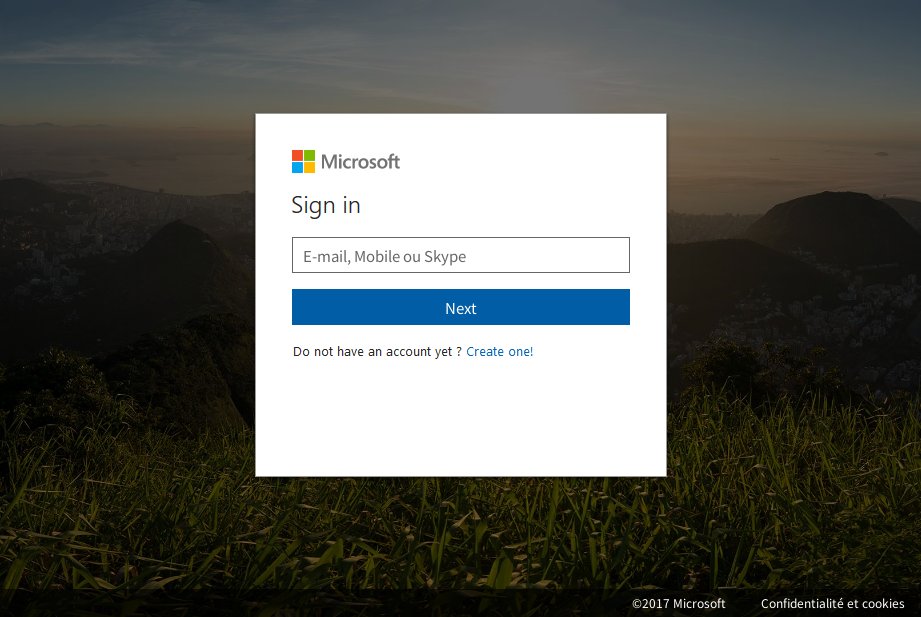

Cette nouvelle campagne de phishing affichera non seulement un écran de connexion demandant le message électronique, puis en ajoutant d'autres valeurs. Au lieu de cela, il affiche un écran de connexion avec l'image du logo du service et affichant les champs pour l'adresse e-mail et le mot de passe de la victime. Nous avons également reçu la confirmation que certaines des pages affichées affichent des versions traduites de la page. Cela nous porte à croire que les pages déploieront des cookies de suivi et utiliseront la technologie Web pour localiser les visiteurs.. Ces informations seront ensuite utilisées pour fournir une page traduite de l'arnaque par hameçonnage.

Bureau 365 Phishing Scam - Mise à jour Octobre 2019

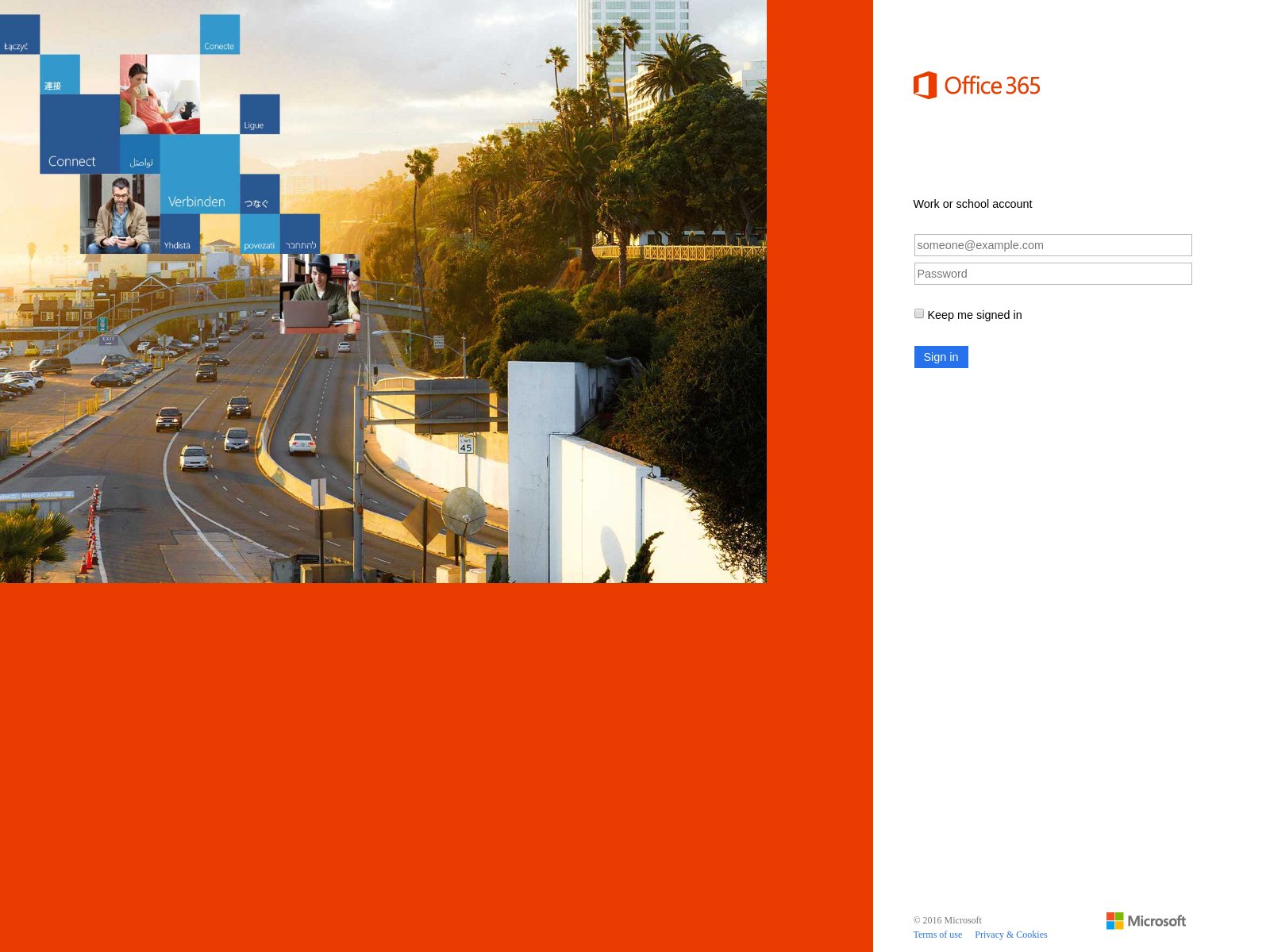

Les criminels informatiques utilisent maintenant une technique plus avancée et complexe afin d'influer sur les cibles visées. Non seulement les pirates créent continuellement de nouveaux sites en pirate informatique, mais plutôt que de créer des invites de connexion de faux, ils utilisent maintenant un contrôle supplémentaire. Les sites sont hébergés sur des noms de domaine similaires et sont conçus comme les vraies pages Microsoft et les sites associés.

Auparavant, lorsque les utilisateurs sont entrés dans leurs lettres de créance qu'ils ont été présentés avec une page d'erreur, à ce moment-là leur nom d'utilisateur et mot de passe seront immédiatement transmis aux criminels. Les pages les plus récents mais les tuyaux sera disposé sur les pages Microsoft légitimes et d'ouvrir la boîte de réception de la victime. La séquence exacte des logiciels malveillants est la suivante:

- Les victimes recevront des e-mails de phishing utilisant des tactiques d'ingénierie sociale afin de manipuler les destinataires en leur faisant croire qu'ils ont reçu un message légitime de Microsoft.. Tous les liens affichés conduira les pages contrôlées par Hacker-faux. Ils sont hébergés sur Microsoft Azure et intégrés dans les sites pirates en-. Le fait dangereux est que ces pages sont livrés avec les certificats de sécurité Microsoft. Les navigateurs des visiteurs n'alertent les utilisateurs que c'est un site phishing.

- Lorsque les invites de connexion fait hacker sont en interaction avec les utilisateurs et entrer dans leurs informations d'identification d'un script validera les informations fournies. Cela se fait par le déclenchement d'un client back-end qui vérifiera les informations d'identification via le protocole IMAP.

- Si la connexion est réussie un moteur contrôlé hacker va commencer à récupérer le contenu de la boîte de réception de la victime. Sur le frontend seront affichés les victimes à leurs boîtes de réception légitimes que les pouvoirs ont déjà été transmises via la page intégrée.

Ces attaques sont classés comme extrêmement dangereux que la plupart des utilisateurs auront aucun moyen de savoir qu'ils ont été victimes de l'escroquerie phishing. Les utilisateurs doivent être très prudent lors de l'ouverture des notifications de messages e-mail ou visiter des sites qui sont hébergés sur les noms de domaine qui ne sont pas hébergés par Microsoft.

Cette attaque semble être coordonnée par un groupe de piratage très expérimenté, cela nous donne des raisons de croire que les liens peuvent également être envoyés en utilisant d'autres canaux, y compris profils de médias sociaux. Les pirates peuvent utiliser piraté ou automatiquement les profils générés et afficher les notifications de faux là-bas. Cela peut être soit sur les délais, murs et autres publics, ainsi que des discussions de groupe et des messages privés.

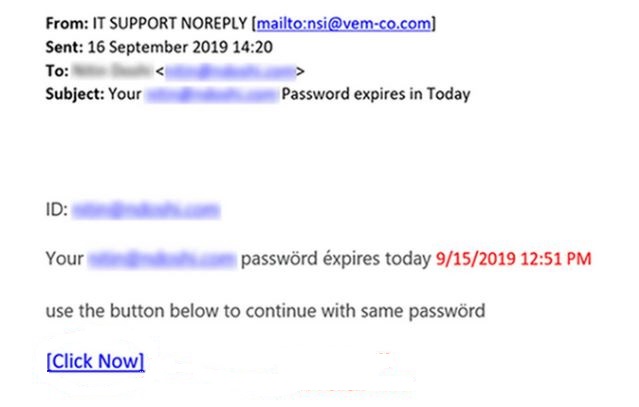

Bureau 365 Phishing Scam - Voies de distribution – Mise à jour Septembre 2019

Une nouvelle campagne a récemment été découverte par des experts en sécurité. Les victimes recevront phishing messages électroniques indiquant qu'il vient de l'équipe de soutien. Les utilisateurs sont manipulés en pensant que leur mot de passe doit expirer et ils ont besoin de les réinitialiser. Un lien sera fourni à ceux qui conduira à une connexion fenêtre d'invite - si les utilisateurs entrent dans leurs lettres de créance, ils seront relayés aux pirates.

Bureau 365 Phishing Scam - Voies de distribution – Mise à jour Août 2019

Plusieurs nouvelles attaques exploitent une fausse page de connexion. Cependant la technique que les attaquants utilisent est nouveau. Les sites de phishing sont hébergés sur l'infrastructure cloud de Microsoft Azure qui peut rendre de nombreux utilisateurs en pensant que la page est hébergé sur les mêmes serveurs. Ce qui est particulièrement dangereux est que lors de sa visite la page un certificat SSL valide de Microsoft sera affiché. les attaques de phishing directes avec d'autres services et produits de la société peuvent également être rendus possibles: Bureau, Onedrive et etc.

Les pirates ont créé un script qui peut automatially gratter les ressources de marque entreprise et créer de très convaincant pages de connexion. Ce qui est particulièrement inquiétant est que les programmeurs ont ajouté dans une mesure supplémentaire qui peut être assez difficile à contourner.

> Bureau 365 Phishing Scam - Voies de distribution

Il existe différents scénarios que les opérateurs de hackers derrière les messages frauduleux peuvent utiliser. Les campagnes individuelles peuvent être exploitées par divers individus et des groupes et ciblés contre différents domaines.

L'une des méthodes les plus fréquentes est la répartition des des e-mails de spam - ils sont envoyés dans des éléments de conception web en vrac et l'utilisation des services Internet bien connus, les entreprises ou les sites que les utilisateurs pourraient utiliser. Les pages de phishing qu'ils peuvent être personnalisées pour apparaître comme étant envoyées par Microsoft. Les éléments interactifs inclus au lieu du service réel entraîneront des pages de connexion frauduleuses ou des téléchargements de virus.

Une alternative est la création de faux sites web qui utilisera les noms de domaine et le contenu similaires sondage. Pour tromper les utilisateurs plus les administrateurs peuvent également ajouter des certificats de sécurité qui seront signés avec le nom du site ou un nom similaire à Microsoft. Leur objectif principal est de contraindre les visiteurs à télécharger un fichier ou à interagir avec un script qui les redirigera finalement vers la principale page de destination légitime..

Ces deux méthodes sont aussi très populaires dans la diffusion porteurs de charge utile infectés. Il existe deux types principaux qui peuvent conduire à une infection de redirection réussie:

- Documents malicieuses - Les criminels peuvent concevoir des documents contenant des macros malveillants dans tous les formats populaires: présentations, riches documents texte, bases de données et feuilles de calcul. Une fois ouvert les utilisateurs seront invités à activer les scripts intégrés qu'ils afficheront la page de redirection.

- Les installateurs de logiciels - De faux installateurs d'applications liées au service ou d'applications de productivité associées seront créés. Quand ils sont mis en marche au cours de la procédure d'installation ou lorsqu'elle est terminée, la page de destination seront affichés. Les pirates généralement cibler des applications comme des outils de productivité, add-ons, suites créativité et utilitaires système. Les infections courantes sont les clients Office 365 liés, manuels, mises à jour et etc.

Ces fichiers peuvent également être répartis sur réseaux de partage de fichiers où legitiamte boh et les fichiers pirates peuvent être trouvés. Ils sont très populaires pour l'envoi de faux installateurs.

Une autre tactique est l'utilisation de les pirates de navigateur qui représentent des plugins de navigateur Web malveillants. Ils sont rendus compatibles avec les navigateurs web les plus populaires et téléchargées sur leurs référentiels pertinents avec de fausses informations utilisateur et identifiants de développeur. Les utilisateurs parcourant la page des extensions seront données promesses de nouveaux ajouts de fonctionnalités ou l'optimisation des performances. S'ils sont installés, les paramètres du navigateur seront modifiés rediriger les victimes vers le message d'arnaque par hameçonnage.

Bureau 365 Phishing Scam - Aperçu en profondeur

Dès que la page d'arnaque par hameçonnage est ouverte, les utilisateurs seront dirigés vers un faux message de connexion. Dans la plupart des cas automatiquement les informations d'identification de compte saisi seront transmises aux opérateurs de pirates informatiques. Le site sera conçu pour ressembler à la page de service de Microsoft et peut également utiliser un nom de domaine de sondage similaire ou les certificats de sécurité.

Dans de nombreux cas, des menaces supplémentaires seront livrés et lancé. Un exemple est l'installation de cookies de suivi et scripts de récolte de données. Ils sont utilisés pour créer un identifiant unique qui est attribué à chaque hôte infecté - cela se fait en créant un rapport de tous les composants matériels installés, certaines variables du système d'exploitation et les paramètres utilisateur. Les informations recueillies sont traitées par un algorithme spécial qui génère l'identifiant unique. L'autre type d'information recueillie est liée à la informations de l'utilisateur, le moteur peut être utilisé pour exposer directement l'identité des utilisateurs. Le moteur de recherche des chaînes telles que leur nom, adresse, intérêts et les informations d'identification de compte stockées. Cela signifie que le moteur accédera à la fois le système d'exploitation, le contenu des fichiers et des applications tierces installées. Les informations récoltées peuvent être utilisées pour divers crimes dont vol d'identité et l'abus financier.

Comme la majorité des messages d'escroquerie de phishing conduisent à l'affichage d'une page de destination via le navigateur Web, il est toujours possible annonces et le contenu sponsorisés. Ils peuvent prendre plusieurs formes telles que les pop-ups, bannières, rediriger les liens, en ligne et des liens, etc.. Lors de l'interaction avec eux sur le site de l'utilisateur les opérateurs de pirates recevront un revenu.

Une alternative est l'inclusion de mineurs de crypto-monnaie qui peut être inséré soit en tant que programmes autonomes ou via des scripts exécutés dans le navigateur. Ils profiteront des ressources matérielles intégrées afin d'exécuter des tâches complexes liées-crypto-monnaie. Lorsque les opérations réussies sont signalées aux fonds serveurs concernés seront automatiquement transférés à leur porte-monnaie.

Dans d'autres cas, la page peut aussi être utilisé pour diffuser codes malveillants de tous les types populaires:

- Ransomware - Ce sont parmi les infections de virus les plus dangereux car ils balayeront les contenus locaux et traiter des données sensibles des utilisateurs avec un chiffrement fort en les laissant inaccessibles. Habituellement, cela se fait à l'aide d'une liste intégrée des données cibles. Lorsque le ransomware terminé le traitement de l'information, les utilisateurs seront laissés avec des fichiers inutilisables et un ransomware “Remarque” qui leur chantage à payer une “frais de décryptage” afin de faussement restaurer les fichiers concernés.

- Les chevaux de Troie - L'infection cheval de Troie est une infection virale classique qui installe un client local sur l'ordinateur de la victime qui établit une infection sécurisée et persistante avec un serveur contrôlé hacker. Il permet aux opérateurs de prendre le contrôle des machines, espionner les utilisateurs des victimes et pirater leurs données.

- pirates de navigateur - Ils sont des plugins de navigateur Web malveillants qui sont annoncés comme des ajouts utiles pour les applications les plus populaires. Ils sont souvent téléchargés dans les magasins d'extension respectifs (référentiels) et annoncé comme compléments utiles. Dès qu'ils sont installés des modifications aux applications auront lieu, et plus particulièrement les options par défaut (page d'accueil, moteur de recherche et nouvelle page onglets). Ceci est fait afin de rediriger les visiteurs à l'Office 365 phishing page d'atterrissage d'escroquerie dès qu'ils ouvrent leurs fenêtres de navigateur.

Bureau 365 Les escroqueries par phishing - Scénarios courants

La plupart du Bureau 365 les escroqueries par phishing sont faites en convainquant les victimes qu'ils ont reçu une notification légitime d'un service bien connu, compagnie, collègues ou même des amis. Même si chaque campagne comporte une approche distincte plupart d'entre eux partagent des éléments similaires.

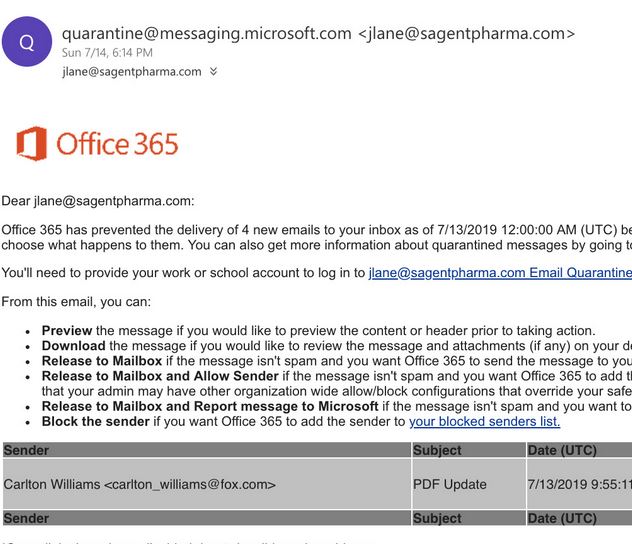

La plupart des tentatives de phishing se pose souvent sous forme de messages qui sont envoyés par Microsoft. Cela se fait à l'aide des signatures, éléments et corps qui sont détournés des messages légitimes envoyés par la société. Les e-mails de phishing forcera les destinataires en interaction avec les charges utiles attachées (documents habituellement malveillants) et des liens.

Les scénarios courants qui ont été observés dans le passé sont les suivantes:

- Bureau 365 Expiré notification - Ces messages indiqueront que le Bureau 365 l'installation que les utilisateurs sont connectés est obsolète. Ils sont poussés dans la mise à jour en cliquant sur un lien. La signature qui est affiché dans le message lit “Microsoft 2018 Équipe”. Les échantillons capturés de cette campagne sont rudimentaires dans la conception et contient des éléments de phishing typiques tels que des tactiques alarmistes et avertissements, gras lettrage ou tout le texte caps. Dans cet exemple particulier, les bénéficiaires reçoivent des instructions dont ils ont besoin pour confirmer leurs boîtes de réception dans les 12 heures. Dans le cas contraire leur boîte de réception seront désactivées.

- Compte, Confirmation - Ceci est le cas typique de phishing qui peut largement envoyé aux victimes à l'échelle mondiale. Les pirates derrière cette tentative de campagne de confondre les victimes en leur faisant croire qu'ils ont besoin de confirmer la propriété de leurs boîtes aux lettres. Les messages contiennent des éléments provenant de véritables notifications Microsoft et l'appel à l'action (CTA) conduira à une page de connexion faux compte où les victimes sont demandées des informations d'identification.

- Résoudre les problèmes de phishing Escroqueries - Une autre série de menages connexes qui sont distribués est l'escroquerie d'avertissement qui manipulera les destinataires en pensant qu'ils ont des erreurs non résolues dont ils ont besoin pour corriger. Ils sont amenés à croire que si elles ne fixent pas les problèmes, alors leurs comptes seront bloqués. Comme les cas précédents mauvaise grammaire et toutes les lettres de capsules ainsi que d'autres éléments communs peuvent révéler que le message est une arnaque et doit être ignorée.

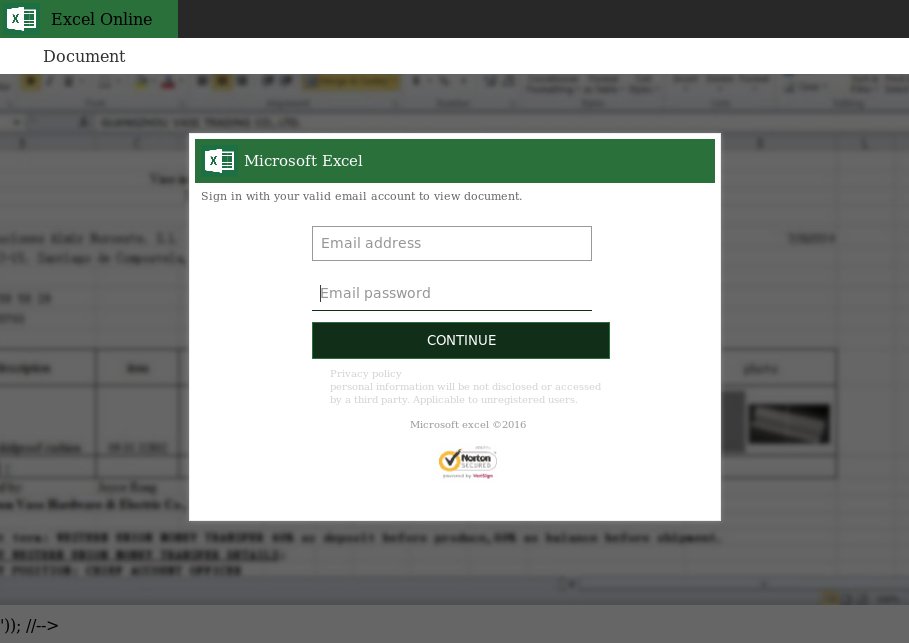

Bureau 365 Hameçonnage #1 - Document Microsoft Excel

Dans cet exemple, les utilisateurs des victimes seront affichés une page d'atterrissage en ligne Microsoft Excel. En général, le lien est placé dans phishing emails, faux sites ou les communautés en ligne, Y compris réseaux sociaux. Le succès de cette escroquerie dépend en grande partie sur la sensibilisation.

Ces campagnes d'attaque dépendent en grande partie des comptes hackés ou faits sur mesure sur tous les réseaux sociaux traditionnels populaires tels que Facebook, Twitter et Instagram. Selon cela peut également avoir une incidence sur le collectif de piratage des publics de niche tels que les serveurs Discorde et. Si les victimes entrent dans leurs lettres de créance de compte, ils seront automatiquement transférés aux opérateurs de pirates derrière l'arnaque.

L'exemple spécifique Excel en ligne a été analysé plus de récolter les types suivants d'informations:

- Adresse e-mail

- Mot de passe

- IP Client

- Agent utilisateur

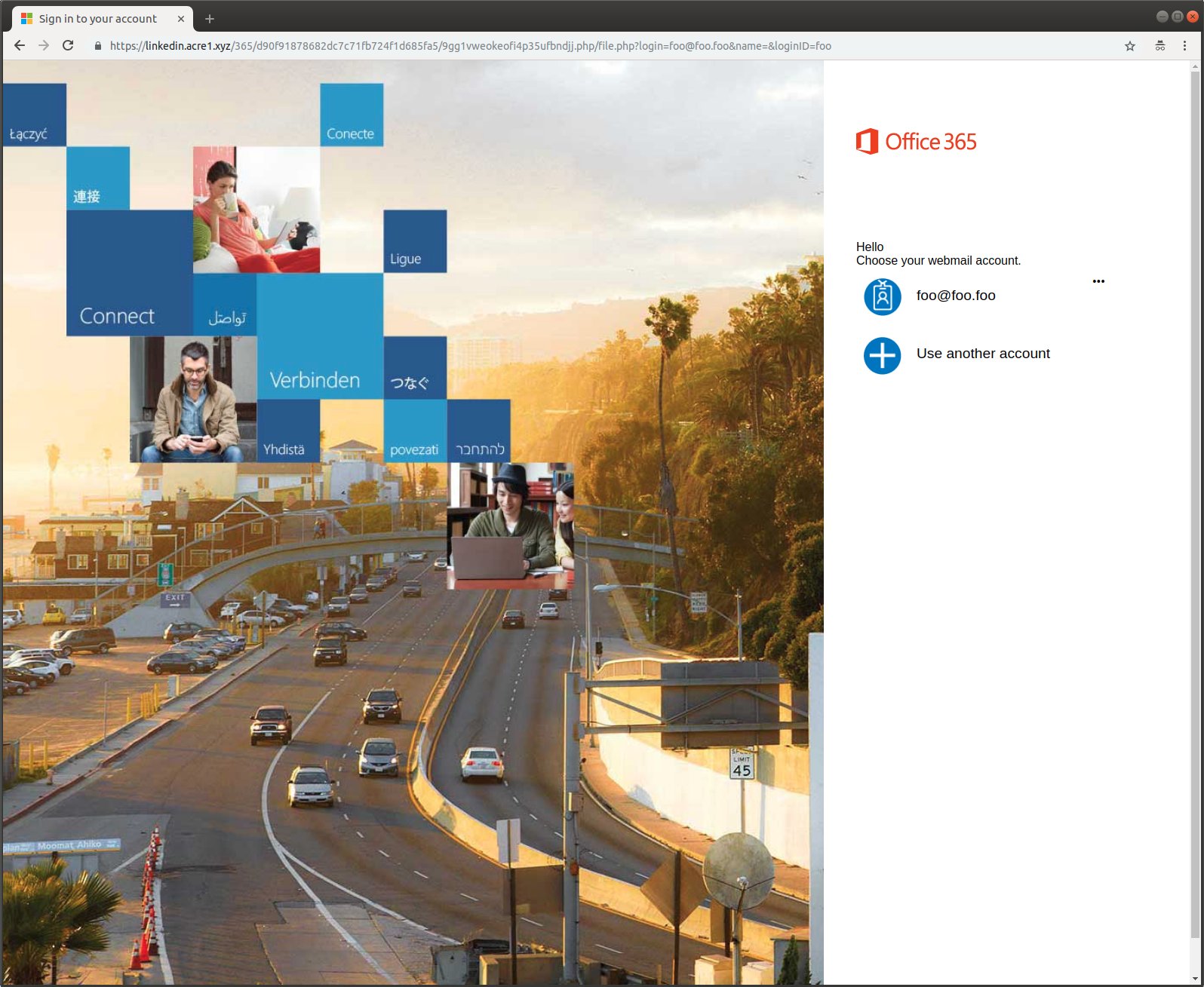

Bureau 365 Hameçonnage #2 - LinkedIn Livraison

Nous avons détecté une autre tactique escroquerie qui est employé par un collectif de piratage. Il utilise LinkedIn messages en tant que moyen pour diffuser le lien vers la page de destination de phishing. Il existe deux types de comptes utilisés dans le processus:

- Comptes piratés - Les criminels derrière la campagne peuvent utiliser des comptes détournés qui sont obtenus par eux ou achetés sur les marchés des pirates informatiques souterrains.

- Comptes personnalisés - Les pirates peuvent créer des comptes spéciaux pour les contacts de spam avec le lien de phishing.

Quel que soit le mécanisme utilisé pour créer les comptes, ils envoyer des demandes de connexion et d'envoyer des messages contenant le lien. Les utilisateurs malveillants peuvent également remplir un faux bio afin d'ajouter de la crédibilité aux comptes.

En cliquant sur les utilisateurs des victimes seront redirigés vers la page de connexion faux décrit ci-dessus.

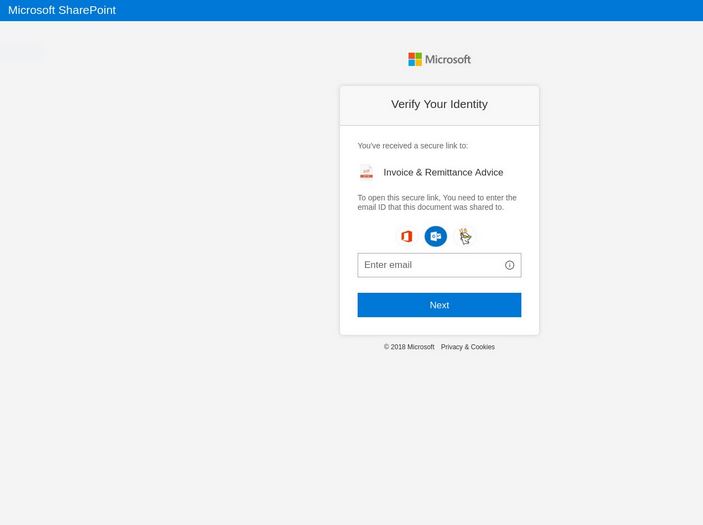

Bureau 365 Hameçonnage #3 - Microsoft SharePoint page Connexion

Une nouvelle campagne d'e-mail a été identifiée, liée aux messages de phishing répandus. Les utilisateurs peuvent recevoir des messages qui sont déguisés sous forme de liens de documents. Quand ils sont cliqués les victimes seront affichés une invite leur demandant d'entrer dans leurs informations de connexion de compte Microsoft ou un autre mécanisme d'authentification.

La même approche peut être appliquée avec faux sites web qui peuvent utiliser des noms de domaine similaires à consonance services en ligne bien connus.

> Bureau 365 Hameçonnage #4 - Bot Connexion Pages Generated

Au début de Décembre 2018 un autre ensemble de pages de phishing a été détecté. Les rapports indiquent qu'ils sont créé à l'aide des commandes de bot en utilisant un service DNS public afin de créer de nombreux noms de domaine. L'une des explications de ce comportement est dû à une infection généralisée de serveurs Web ou ordinateurs. Les pirates peuvent le web au service du contenu qui est alors lié par des comptes contrôlés pirate informatique de fournisseurs de DNS dynamiques. Cela se traduira par la création de ces sites. Les pages elles-mêmes sont invites de connexion simples qui sont très similaires aux exemples mentionnés ci-dessus.

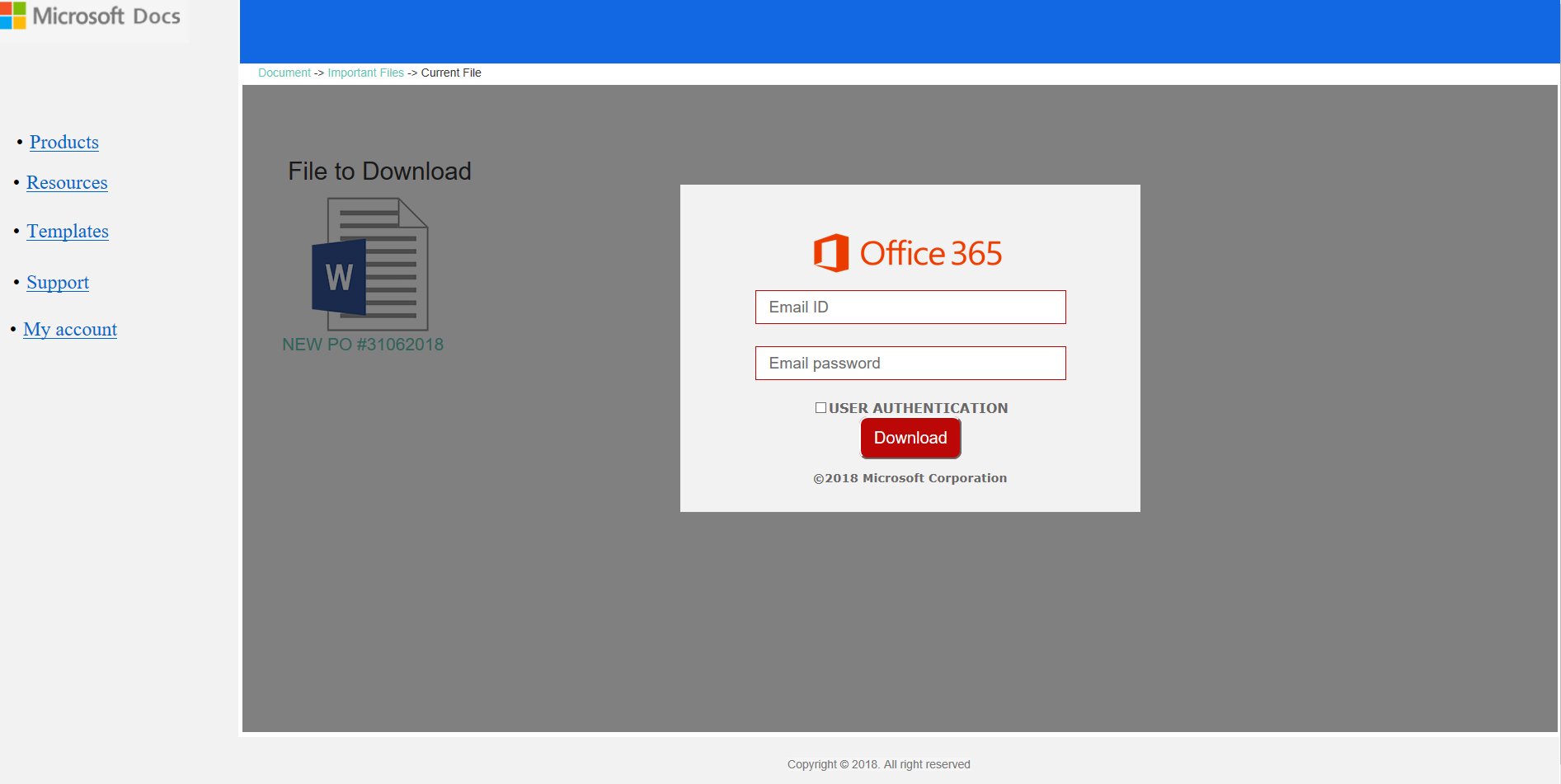

Bureau 365 Hameçonnage #5 - Bureau 365 page de redirection

Une autre variante de cette page de phishing est via une page de redirection. Il est conçu comme un lien-hébergé Microsoft qui affiche un “Microsoft Docs” barre latérale gauche avec une fausse page de destination de connexion au centre de l'écran. Il est très possible que l'intention des pirates derrière cette version particulière est de présenter une page de redirection qui peut être appelé “Microsoft Docs” ou un autre équivalent similaire. De la conception de la page les victimes peuvent être amenés à penser que la page fait partie d'un “Microsoft Docs” services et abrite un document accessible uniquement par l'Office 365 les informations de compte. Dans ce cas particulier, un document de texte enrichi (Microsoft Word) est utilisé cependant tous les formats de fichiers populaires peuvent être utilisés: présentations, bases de données et des feuilles de calcul et.

Supprimer office 365 Phishing Scam de Windows et votre navigateur

Si vous souhaitez supprimer l'arnaque de votre ordinateur, nous vous suggérons fortement de suivre les instructions de suppression affichées sous cet article. Ils ont été créés avec l'idée principale à l'esprit pour vous aider à supprimer ce virus manuellement ou automatiquement. Sachez que selon les experts la meilleure façon d'essayer de supprimer le logiciel qui est à l'origine de l'Office 365 Phishing pop-ups scamming est d'utiliser un logiciel anti-malware avancée. Un tel programme est créé avec l'idée à l'esprit pour bien analyser votre ordinateur et essayer d'éliminer toute trace de programmes indésirables tout en protégeant votre ordinateur contre les infections futures et.

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

Comment faire pour supprimer l'escroquerie de phishing Office365 à partir de Windows.

Étape 1: Rechercher les Office365 Phishing Scam avec SpyHunter Anti-Malware outil

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Désinstaller Office365 Phishing Scam et des logiciels connexes à partir de Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by Office365 Phishing Scam on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Office365 Phishing Scam il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Guide de suppression de vidéo pour Office365 Phishing Scam (Fenêtres).

Désinstaller Office365 Phishing Scam de Mac OS X.

Étape 1: Désinstallez Scam Office365 phishing et supprimer les fichiers liés et des objets

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Recherchez les applications suspectes identiques ou similaires à Scam Office365 phishing. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

Si vous ne pouvez pas supprimer Scam Office365 phishing via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Rechercher et supprimer les fichiers Office365 Phishing Scam de votre Mac

Lorsque vous faites face à des problèmes sur votre Mac en raison de scripts et de programmes indésirables tels que Scam Office365 phishing, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Guide de suppression de vidéo pour Office365 Phishing Scam (Mac)

Supprimer Office365 Phishing Scam de Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Supprimer l'escroquerie de phishing Office365 à partir de Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Désinstaller Office365 Phishing Scam de Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Supprimer Office365 Phishing Scam de Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, et l'escroquerie phishing Office365 sera supprimé.

Éliminer les escroqueries par hameçonnage Office365 à partir d'Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

Office365 Phishing Scam-FAQ

What Is Office365 Phishing Scam?

La menace Office365 Phishing Scam est un logiciel de publicité ou navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

What Are the Symptoms of Office365 Phishing Scam?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" comme Office365 Phishing Scam?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

How Does Office365 Phishing Scam Work?

Une fois installé, Office365 Phishing Scam can collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

Office365 Phishing Scam can also télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Is Office365 Phishing Scam Malware?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

À propos de la recherche sur les escroqueries par hameçonnage Office365

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression Office365 Phishing Scam inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

Comment avons-nous mené la recherche sur Office365 Phishing Scam?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, the research behind the Office365 Phishing Scam threat is backed with VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.