Les chercheurs en sécurité informatique ont détecté une nouvelle campagne massive de SPAM qui a reçu le nom de code «Salfram» et cible principalement les utilisateurs professionnels et les entreprises. Plusieurs groupes de piratage sont à l'origine des attaques et, selon la configuration actuelle, divers logiciels malveillants sont découverts.

Nouveau, Campagne d'attaque par e-mail de grande envergure et dangereuse baptisée «Salfram»’ Cible les entreprises

Les rapports faisant état d'une nouvelle campagne d'attaque dangereuse transportant divers logiciels malveillants attaquent rapidement les cibles des entreprises et les entreprises du monde entier. Il semble que cette campagne s'appuie sur des attaques précédentes menées par divers groupes de piratage.. Il s'agit d'une attaque particulièrement dangereuse car elle repose sur une structure de contenu complexe qui permet de échapper aux contrôles de sécurité — les fichiers de virus ne sont pas placés dans des messages typiques de type copier-coller. Plutôt que ce qui suit caractéristiques distinctes sont indicatifs de cette campagne particulière:

- Contenu préparé — Au lieu d'insérer des contenus typiques, ces e-mails malveillants comporteront des formulaires de contact Web, scripts et éléments interactifs. Ils émuleront des notifications et des messages légitimes et peuvent surmonter les filtres typiques utilisés par les logiciels de protection.

- En-têtes modifiés — Tous les e-mails qui font partie de cette campagne ont des en-têtes modifiés qui incluent le "Salfram’ chaîne qui a ensuite été utilisée comme identifiant.

- Contenu crypté — Un chiffrement fort est inclus dans les messages afin d'obscurcir les charges utiles.

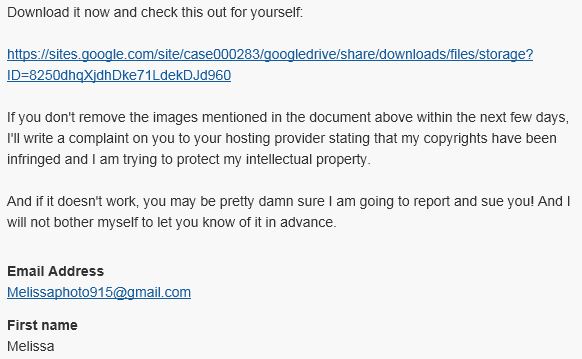

L'attaque est organisée en envoyant des informations via le formulaires de contact qui sont publiées sur les sites Web de l'entreprise. Il s'agit d'une forme de communication légitime largement utilisée pour le support client ou les commentaires. Différents types de messages sont préparés en fonction du secteur d'activité et du profil de l'entreprise.

Les messages préparés comprendront liens malveillants qui mènera les destinataires vers des fichiers hébergés sur des serveurs contrôlés par des pirates, plates-formes de stockage en nuage et etc.. Dans la majorité des cas, les fichiers récupérés seront macro-documents infectés qui sont préparés dans tous les formats de bureau populaires. Et une fois ouverts, ils activeront un script de livraison de charge utile conduisant à une infection virale.

Selon le rapports de recherche les attaques sont actuellement modifiées et changeront probablement dans un proche avenir. Ils sont particulièrement utiles pour propager des logiciels malveillants dangereux tels que Cheval de Troie Qbot.