Le botnet Necurs est utilisé dans une nouvelle campagne d'attaque se concentrant banques dans le monde entier. Les derniers rapports de sécurité indiquent que les attaquants utilisent des fichiers .pub qui sont des documents Microsoft Publisher. Lisez notre article pour en savoir plus sur les incidents.

Necurs Botnet utilise .pub fichiers Infiltrer banques

Nous avons reçu un rapport de sécurité d'une nouvelle campagne d'infection mondiale utilisant le botnet Necurs. Les attaques à grande échelle sont contre les banques et les utilisateurs bancaires portant des tactiques d'infiltration avancées. Jusqu'à présent, nous avons des informations sur l'attaque mondiale qui a eu lieu en Août 15 (hier). Il est prévu que Necurs pourrait être utilisé dans les futures attaques lorsque les criminels ont évalué l'importance des dommages qu'ils ont fait lors de la première épidémie.

Necurs est particulièrement adapté à ce type d'attaques car il utilise des algorithmes de génération de domaine (DGA de) et les connexions peer-to-peer directes rend très difficile à bloquer par les administrateurs réseau. En tant que tel il a été utilisé pour diffuser la majorité des attaques de LOCKY ransomware et chevaux de Troie comme Dridex.

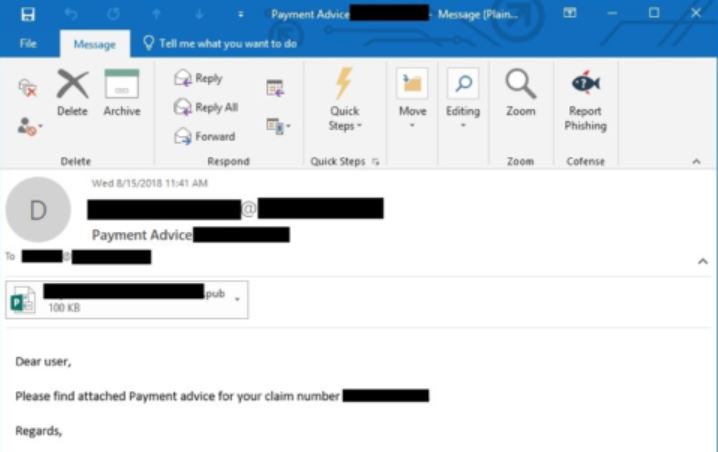

La dernière technique utilisée par les criminels implique messages électroniques phishing qui impliquent l'envoi .PUB (Microsoft Publisher) fichiers. Les rapports indiquent une mise en page de message typique, les destinataires recevront des courriels à partir des adresses d'origine indienne. Les sujets peuvent inclure des chaînes telles que “demande BOI”, “Conseil de paiement”, “contrats” en combinaison avec des caractères alphanumériques aléatoires. Si les utilisateurs des victimes ouvrir les fichiers infectés une série de macros malveillants sera activé qui télécharge un malware à partir d'un site distant. Dans certains cas, une invite de notification peut être donné naissance à, Les utilisateurs sont priés de ne pas interagir avec les scripts reçus par de tels moyens.

Une fois que les macros sont mis en marche le modèle de comportement va commencer en laissant tomber un fichier dans le dossier dans lequel le document est enregistré et un logiciel d'archivage est également livré. Via l'archive de connexion établie une archive protégée par mot de passe est téléchargé et décompressé en utilisant un mot de passe hardcoded. Les fichiers extraits sont renommés en tant que composants du système et l'infection seront lancées par les.

L'objectif final de l'infection Necurs Botnet est de fournir un cheval de Troie qui est très similaire à une attaque précédente qui a utilisé .fichiers IQY.

Le cheval de Troie utilisé dans l'attaque des fichiers .pub est puissant et personnalisé contre les banques et les utilisateurs finaux. Il établit une connexion sécurisée constante entre l'hôte infecté et un serveur contrôlé hacker - ce qui permet efficacement les criminels d'espionner les victimes en temps réel, prendre le contrôle de leurs machines et de déployer d'autres virus.

De nombreuses versions personnalisées incluent une Module de récolte de données qui est configuré pour hijck deux groupes d'informations:

- Renseignements personnels - Les données collectées sur les utilisateurs peuvent être utilisés pour exposer leur identité. Cela se fait en regardant des chaînes telles que leur nom, adresse, numéro de téléphone, emplacement, intérêts et mots de passe.

- Mesures de la campagne - Les pirates informatiques sont également connus pour extraire des informations qui peuvent être utilisées pour optimiser les attaques. Habituellement, ils se composent d'un rapport indiquant les composants matériels installés, définir des options utilisateur et certaines valeurs du système d'exploitation.

Les chevaux de Troie comme celui-ci sont également bien connus pour modifications du Registre Windows. Ils peuvent perturber le fonctionnement normal des deux applications installées par l'utilisateur et le système d'exploitation dans son ensemble. Certaines infections peuvent être détectées par des symptômes indirects comme une chute soudaine de la performance du système.

Les pirates peuvent demander à la charge utile dangereuse pour changer la options de démarrage - la menace peut être configuré pour démarrer automatiquement dès que l'ordinateur est démarré. Il peut également bloquer l'accès au menu de récupération de démarrage qui rend de nombreuses options de suppression de manuel utilisateur.

Les analystes de sécurité attendent à ce que de nouvelles campagnes d'attaque seront lancés dans un court laps de temps. A ce jour il n'y a pas d'informations sur le groupe pirate ou criminel derrière les attaques en cours.