Questo articolo è stato creato per aiutare a spiegando a voi come rimuovere la truffa Sextortion che possono essere incontrati tramite messaggi di posta.

Questo articolo è stato creato per aiutare a spiegando a voi come rimuovere la truffa Sextortion che possono essere incontrati tramite messaggi di posta.

La truffa Sextortion è una nuova tattica dannoso che viene usata contro gli utenti di computer in tutto il mondo. E 'usato per gli utenti ricatto contenente informazioni sensibili su di loro (di solito rubato).

Sommario minaccia

| Nome | Sextortion Scam |

| Tipo | Truffa / Malware |

| breve descrizione | Questa truffa utilizza le informazioni raccolte o rubate sugli utenti e li ricatta a pagare per gli operatori. |

| Sintomi | messaggi ricevuti ricatti. |

| Metodo di distribuzione | Via messaggi di posta elettronica che imitano i messaggi di notifica di posta elettronica legittima . |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere Sextortion Scam. |

Sextortion Scam - Panoramica

La truffa Sextortion è una nuova tattica di hacker che tenta di ricattare gli utenti di computer in tutto il mondo. La tattica principale si basa sull'utilizzo di messaggi e-mail. Essi sono orchestrati per inviare i messaggi in gruppi. Ci sono due possibili scenari:

- messaggi di phishing - I messaggi e-mail possono essere inviati da indirizzi che sembrano essere le aziende di sicurezza legittime. Essi possono inserire i dettagli che possono correlare con gli elementi di identità o inserire degli utenti che vengono prese da servizi ben noti, software o siti.

- messaggi anonimi - I messaggi di posta elettronica possono essere inviati dai domini anonimi, conti hacked o altri metodi simili. Gli operatori possono inviare molti messaggi in una sola volta a sollevare l'attenzione a loro.

Un altro metodo usato dai criminali è l'uso di script e codice di reindirizzamento. Essi sono generalmente distribuiti su vari siti che utilizzano i reindirizzamenti, banner, pop-up o collegamenti ipertestuali in linea. Cliccando sulle forme dannosi e compilazione di alcuni dati di posta elettronica può portare alla generazione e-mail.

L'altro tattica di distribuzione si basa sulla creazione di siti dannosi. I controllori possono creare i propri siti portale che può far ricorso a varie tattiche di truffa che raccolgono le informazioni personali sugli utenti.

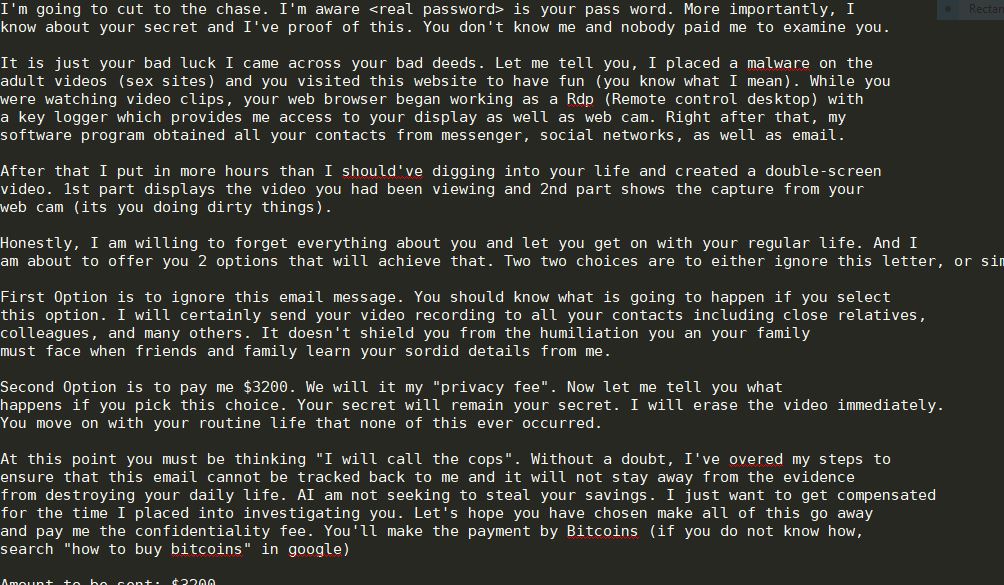

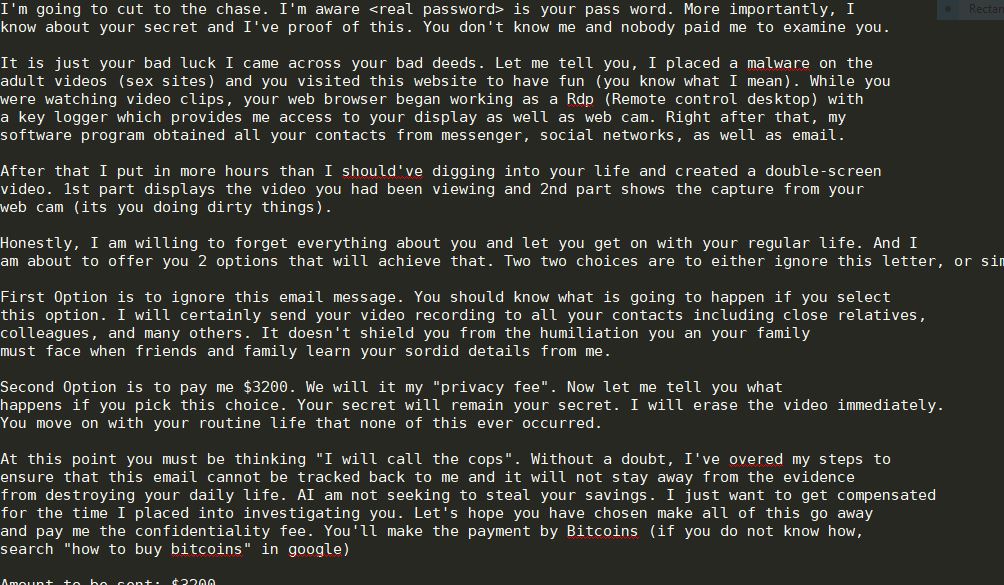

Dopo essere stato preso di mira da Sextortion truffa gli utenti riceveranno un messaggio di posta elettronica che li ricatta per un pagamento. Ecco un esempio di messaggio:

Ho intenzione di venire al sodo. Sono consapevole

è la tua parola passa. Ancora più importante, Io

Conosco il tuo segreto e non ho la prova di questo. Tu non mi conosci e nessuno mi ha pagato per esaminare voi.E 'solo la sfortuna mi sono imbattuto tue cattive azioni. Lascia che ti dica, Ho messo un malware sul

video per adulti (luoghi del sesso) e mai visitato questo sito per divertirsi (sai cosa intendo). Mentre tu

sono stati a guardare video clip, il browser Web ha cominciato a lavorare come Rdp (Desktop Telecomando) con

un key logger, che mi permette di accedere al vostro display così come web cam. Subito dopo, mio

programma software ottenuto tutti i tuoi contatti di messenger, social networks, così come e-mail.Dopo che ho messo in più ore di quanto avrei dovuto scavare nella tua vita e creato un doppio schermo

video. 1prima parte visualizza il video tu fossi stato la visualizzazione e la seconda parte mostra la cattura dal vostro

web cam (la sua stai facendo cose sporche).Onestamente, Sono disposto a dimenticare tutto su di te e ti permettono di andare avanti con la tua vita normale. E io

sto per offrirvi 2 opzioni che permetterà di conseguire che. Due a due scelte sono di ignorare questa lettera, o semplicemente pagarmi $3200. Cerchiamo di capire questi 2 opzioni in maggiori dettagli.Prima opzione è di ignorare questo messaggio e-mail. Si deve sapere cosa sta per accadere se si seleziona

questa opzione. Non mancherò di inviare il vostro registrazione video a tutti i tuoi contatti tra parenti stretti,

colleghi, e molti altri. Non ti scudo dall'umiliazione voi una vostra famiglia

deve affrontare quando gli amici e la famiglia imparano i tuoi dati sordidi da me.Seconda opzione è quella pagarmi $3200. Ci sarà la mia “tassa privacy”. Ora lasciate che vi dica che cosa

succede se si sceglie questa scelta. Il tuo segreto rimarrà il tuo segreto. Io cancellerò immediatamente il video.

Si sposta avanti con la tua vita di routine che tutto questo non sia mai avvenuto.A questo punto si deve pensare “Chiamerò la polizia”. Senza dubbio, Ho overed miei passi a

assicurarsi che questa e-mail non può essere fatto risalire a me e non sarà stare lontano dalle prove

dal distruggere la vostra vita quotidiana. AI non sto cercando di rubare i vostri risparmi. Voglio solo ricevere un indennizzo

per il momento ho messo in te indagare. Speriamo che avete scelto fanno tutto questo andare via

e mi pagare la tassa di riservatezza. Potrai fare il pagamento da Bitcoin (se non si sa come,

ricerca “come acquistare bitcoin” in google)Importo da inviare: $3200

Bitcoin indirizzo per inviare a: 1F8dxmQMskgBowr6AW33P3bitLfvopLTmYf

(è sensibile CASE, quindi copiare e incollare con cura)

Il fatto che i messaggi possono contenere credenziali di account mostra che la truffa Sextortion far parte di una sequenza di infezione da malware. I criminali hanno probabilmente usato un cavallo di Troia o un altro tipo di virus per raccogliere i computer.

Le infezioni di malware possono essere programmati in stringhe di raccolta che possono essere raggruppate in diverse categorie:

- Dati utente privato - Le informazioni raccolte possono rivelare informazioni private sulle vittime. contenuto esempio include il loro nome, indirizzo, posizione, interessi, password e ecc.

- Informazioni di sistema - Gli hacker in grado di estrarre le informazioni sui host infetti che possono essere utilizzate per ottimizzare le campagne di attacco. Gli hacker utilizzano report generati con l'indicazione delle componenti hardware installati, determinati valori del sistema operativo ed ecc.

- Stato attuale - Gli operatori criminali può istruire il codice distribuito per monitorare automaticamente il comportamento dell'utente per utilizzare i client di posta elettronica e / o servizi di posta elettronica web.

In questi casi, può essere possibile che i criminali dietro la truffa Sextortion possono utilizzare un modulo Trojan. Si collegherà ad un server hacker controllata da cui sarà in grado di ricevere comandi. Essi sono i seguenti:

- Sorveglianza - Il Trojan Sextortion truffa può spiare le vittime in tempo reale.

- machine Control - Gli aggressori remoti possono approfittare del fatto che essi possono installare vari script in grado di manipolare i sistemi o del tutto assumere il controllo di loro.

- infezione aggiuntive - La minaccia può essere utilizzato per distribuire il malware addizionale per i padroni di casa infetti.

Sextortion Scam - Ottobre 2018 Aggiornamento

Un rapporto di sicurezza recente legge che gli ultimi esempi di truffe sextortion utilizzano un approccio diverso. Fanno più uso di raccolta di informazioni preliminari cercando fuori per una più completa dei dati. Non si sa quali canali o metodi che usano tuttavia si ipotizza che questo è fatto con strumenti automatizzati e framework che scavano in profondità nel social network e comportamenti online. Una differenza chiave è che gli utenti che ricevono questa volta sono dipendenti di Stato, Locale, agenzie tribali e territoriali. Questo è un cambiamento importante in quanto i criminali sembrano indirizzare loro tramite le tattiche ricatto ripercussioni fronte.

Alcune delle informazioni visualizzate che viene ora mostrato agli utenti include il loro nome, indirizzo e-mail, tempi di interazione del computer. In alcuni casi, gli hacker possono anche citare trapelato / password esposti.

Il nuovo approccio dimostra che i messaggi vengono creati utilizzando i contenuti personalizzati - quando il layout e le informazioni adeguate è presentato agli obiettivi v'è molto più alta percentuale di successo. Alcune delle informazioni raccolte che viene assunto ai database trapelato e hacking di massa che hanno provocato le credenziali Leak. Prevediamo anche che in alcuni casi i criminali possono acquistare i database dai mercati degli hacker sotterranei.

Sextortion Scam Esempio - Hacked Files

Un esempio di messaggio di posta elettronica tratto da un recente attacco è il seguente:

Ciao!

Sono un membro di un gruppo di hacker internazionale.

Come si potrebbe forse avrete intuito, il tuo account è stato violato XXXXXXXXXXXXXX, Ho mandato messaggio che da esso.

Ora ho l'accesso al tuo account!

Per esempio, la password per XXXXXXXXX è XXXXXXXXXXXXXX.Entro un periodo che va dal XXXXX XXXXX XXX XXXXXX a sei stato infettato dal virus che abbiamo creato, attraverso un sito web per adulti che hai visitato.

Finora, abbiamo accesso al tuo messaggio, account di social media, e messaggeri.

Inoltre, abbiamo ottenuto discariche piene di questi dati.Siamo consapevoli del vostro piccolo e grande secrets..yeah, avete li. Abbiamo visto e registrato le tue azioni su siti porno. I suoi gusti sono così strano, sai..

Ma la cosa fondamentale è che a volte ci si è registrato con la webcam, la sincronizzazione delle registrazioni con quello che hai visto!

Penso che non siete interessati mostrare il video ai tuoi amici, parenti, e il vostro uno intimo..Trasferimento $700 al nostro portafoglio Bitcoin: XXXXXXXXXXXXXXXXXXXXXX

Se non sai di Bitcoin prego di ingresso in Google “acquistare BTC”. E 'davvero facile.Vi garantisco che, dopo che, faremo cancellare tutti i “dati” :D

Un timer inizierà una volta letto questo messaggio. Hai 48 ore per pagare l'importo di cui sopra.

I vostri dati saranno cancellati una volta i soldi vengono trasferiti.

Se non lo sono, tutti i vostri messaggi e video registrati saranno inviati automaticamente a tutti i contatti presenti sui dispositivi al momento dell'infezione.

Sextortion Scam Esempio - Hijacked Phone Data

Un altro campione messaggio legge ha un testo leggermente diverso:

Sembra che, XXXXXXXXXXXXXX è il tuo numero di telefono. Tu non mi conosciate e si sono probabilmente chiedendo perché hai trovato questa e-mail, destra?

. . .

I backuped telefono. Tutta la foto, il video e contatti..

Ho creato un video a doppio schermo. 1prima parte mostra il video che si sta guardando (hai un buon gusto haha . . .), e 2a parte mostra la recordng della tua web cam.

esattamente ciò che si dovrebbe fare?

Bene, secondo me, (IMPORTO DA $100-$1000 QUESTA VOLTA) è un prezzo equo per il nostro piccolo segreto. Potrai fare il pagamento da Bitcoin (se non si conosce questo, ricerca “come acquistare bitcoin” in Google).

Rimuovere Sextortion Scam

I messaggi Sextortion truffa sono un esempio molto pericoloso di un messaggio di phishing che sfrutta la credulità della vittima.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

Come rimuovere Sextortion Scam da Windows.

Passo 1: Scansione per Sextortion truffa con lo strumento SpyHunter Anti-Malware

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Disinstallare Sextortion Scam e relativo software da Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by Sextortion Scam on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da Sextortion truffa là. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Guida alla rimozione del video per la truffa di Sextortion (Windows).

Sbarazzati di Sextortion Scam da Mac OS X..

Passo 1: Disinstallare Sextortion Scam e rimuovere i file e gli oggetti correlati

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a Sextortion Scam. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere Sextortion truffa via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Cerca e rimuovi i file di Sextortion Scam dal tuo Mac

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script indesiderati e programmi come Sextortion Scam, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida alla rimozione del video per la truffa di Sextortion (Mac)

Rimuovere Sextortion Scam da Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Cancella la truffa sextortion da Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Disinstallare Sextortion Scam da Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Rimuovi Sextortion Scam da Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, e la truffa Sextortion sarà rimosso.

Elimina Sextortion Scam da Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

Sextortion Scam-FAQ

What Is Sextortion Scam?

La minaccia di Sextortion Scam è adware o virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of Sextortion Scam?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" come la truffa di Sextortion?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

How Does Sextortion Scam Work?

Una volta installato, Sextortion Scam can raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

Sextortion Scam can also scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

Is Sextortion Scam Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

Informazioni sulla ricerca sulla truffa della sestorsione

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione di Sextortion Scam inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

Come abbiamo condotto la ricerca su Sextortion Scam?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, the research behind the Sextortion Scam threat is backed with VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.