Une variante Spectre 4 vulnérabilité a été identifiée dans le noyau Linux et représente une menace très dangereuse pour toutes les machines concernées. Tous les administrateurs système sont invités à appliquer les dernières mises à jour le plus tôt possible pour atténuer tout impact possible.

Nouvelle variante Specter 4 Identifié, Mettre à jour maintenant! (CVE-2018-3639)

La nouvelle vulnérabilité Specter baptisée Une variante 4 a été identifié par des chercheurs de sécurité Jann Horn et Ken Johnson. Selon leurs résultats cette nouvelle attaque donne les pirates potentiels induisent des intrusions puissantes dans les systèmes cibles. Son intéressant de noter que les deux experts ont découvert la menace indépendamment les uns des autres et ont publié des informations sur la vulnérabilité. Cette nouvelle version est également Specter suivi avec un identifiant unique appelé CVE-2018-3639 qui est attribué aux paquets affectés. Il permet également aux spécialistes de suivre la façon dont les distributions Linux modifient la menace en répondant en temps opportun avec les mises à jour du noyau.

La principale raison pour laquelle le bug est considérées comme graves est le fait qu'il utilise le code de microprocesseurs lui-même. En raison de mauvaise manipulation, il permet une exécution spéculative d'une opération de lecture mémoire du noyau Linux. Cela se fait avant que les adresses des actions de mémoire avant sont entièrement complète. En tant que criminels résultat peuvent révéler des informations sensibles sur la machine. Pratiquement tous les noyaux Linux sont touchés, y compris des images spéciales, une liste partielle provenant de plusieurs distributions majeures révèle les exemples suivants:

- Linux noyau pour les utilisateurs de bureau

- noyau Linux pour les services Web Amazon (AWS) systèmes

- noyau Linux pour Microsoft Azure systèmes de Cloud

- noyau Linux pour Google Cloud Platform (GCP) systèmes

- noyau Linux pour les environnements de cloud computing

- noyau Linux pour les processeurs OEM

- noyau Linux pour les serveurs de virtualisation

- noyau Linux pour les solutions SAP

- noyau Linux pour différents serveurs

Avertissement! il est conseillé aux administrateurs de système de mise à jour des systèmes de virtualisation (QEMU et d'autres) et forfaits microcode et en raison du fait que l'attaque peut être réalisée contre ces services ainsi. En ce moment Intel travaille avec la communauté Linux pour libérer les correctifs le plus rapidement possible. En attendant les utilisateurs concernés peuvent accéder microcode mises à jour via les mises à jour du firmware OEM.

histoire connexes: Meltdown et Specter Exploits mettent en danger générations d'ordinateurs

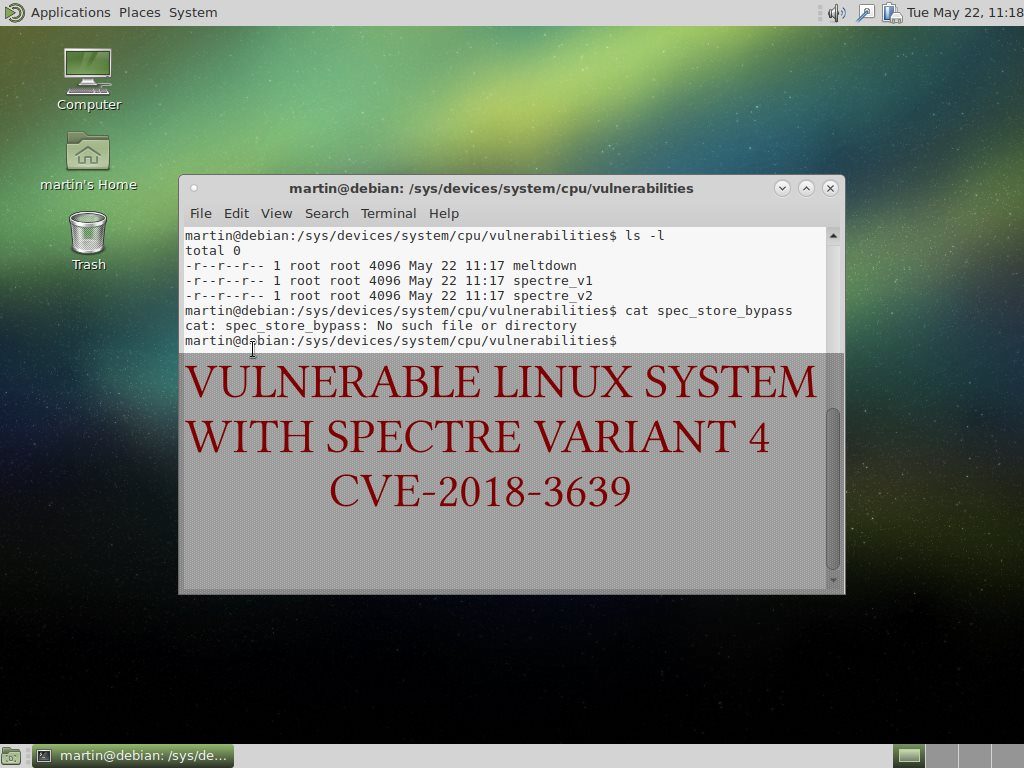

Comment vérifier si vous êtes protégé contre Specter Variante 4 (CVE-2018-3639)

Les paquets mis à jour publiées par les distributions et les fournisseurs de matériel lorsqu'ils sont appliqués protégera les machines affectées. Les administrateurs système peuvent vérifier cela en exécutant une commande simple:

$ cat / sys / devices / system / cpu / vulnérabilités / spec_store_bypass

Il y a trois sorties possibles signalant l'état de la machine:

- Atténuation: Bypass Speculative de magasin désactivé via prctl et seccomp - Cela signifie que le système est protégé.

- Aucun fichier ou répertoire de ce nom - Le système est vulnérable aux Specter 4 une variante.

- Vulnérable - Le système ne dispose pas de microcode mis à jour ou un hyperviseur de machine virtuelle mise à jour.

Il a été constaté que certaines des mesures d'atténuation utilisées dans le type v2 peut Specter aider à protéger la variante 4 machines dans une certaine mesure. Comme cette question est également connu sous le nom Bypass Speculative de magasin les administrateurs système peuvent tenter de définir manuellement certaines valeurs du noyau si elles ne sont pas encore reçu une mise à jour appropriée. Ils auront besoin de recompiler leurs noyaux avec la valeur suivante sous tension Speculative magasin Bypass Désactiver (SSBD) dans le IA32_SPEC_CTRL Inscription Modèle spécifique (MSR) section de processeurs x86. Soutien à cela ne nécessitera cependant microcode mis à jour pour les processeurs Intel.

Par défaut dans Ubuntu cette option est désactivée par défaut car il n'est pas nécessaire par la plupart des applications et des services et porte un impact sur les performances remarquables. Un certain PR_SPEC_STORE_BYPASS chaîne permet aux développeurs d'opter pour l'atténuation sur une base par processus. Toutefois, ces applications qui utilisent un filtre de sécurité (seccomp) sera implicitement choisi automatiquement. Les exemples incluent les conteneurs LXD, et les processus sandboxes des navigateurs Firefox et Chrome.

L'ensemble du système d'atténuation SSBD peut être activé en démarrant avec le spec_store_bypass_disable = sur paramètre de démarrage.