Le ransomware de SyncCrypt est une nouvelle menace identifiée qui est maintenant distribué dans une vague d'attaque de spam dans le monde entier. Les pirates derrière la menace de coordonner les messages électroniques basés sur des modèles qui incluent des fichiers de charge utile qui mènent à l'infection dangereuse.

SyncCrypt Ransomware est une menace Malware nouvellement découvert

Les premiers cas du ransomware de SyncCrypt ont été identifiés la semaine dernière (Août 2017) et les échantillons capturés mettent en valeur que le malware est une menace sérieuse pour les utilisateurs d'ordinateurs vulnérables et leurs machines. Selon l'analyse ceci est un ransomware riche en fonctionnalités qui est capable de crypter les données système et utilisateur selon un modèle de comportement prédéfini. Les criminels derrière les logiciels malveillants utilisent des astuces d'ingénierie sociale pour manipuler les cibles en s'infecter avec le code ransomware SyncCrypt.

Les versions actuelles sont configurées et lancées contre des cibles potentielles par une grande échelle dans le monde entier attaque. Les experts en sécurité informatique ont pu obtenir des échantillons en direct des tentatives d'intrusion qui donnent un aperçu sur les objectifs actuels des pirates. À l'heure actuelle aucune information disponible au sujet de son code source potentiel. Il est très probable qu'il a été mis au point par ses créateurs à partir de zéro. En outre est pas non plus connu l'identité de ses décideurs, il pourrait être un pirate informatique ou un tout collectif criminel.

SyncCrypt Ransomware Tactics de distribution

SyncCrypt Ransomware est livrée aux clients dans le monde entier en utilisant plusieurs stratégies. Tous sont faits d'une manière qui cherchent à augmenter le taux d'infection le plus possible. La tactique principale au moment semble être l'e-mail campagne d'attaque pleine échelle. La vague actuelle utilise des messages qui se présentent comme étant envoyé par les institutions gouvernementales. Les échantillons capturés font semblant d'être des ordres judiciaires déguisées dans plusieurs différents types de fichiers. Les messages peuvent inclure du texte ou le contenu du corps élaborés pour capter l'attention des victimes visées. Dans d'autres cas, les pièces jointes sont présentés directement, sans aucun texte dans un format du FSM.

Les infections actives SyncCrypt peuvent effectivement être éliminés qu'avec une solution capable anti-spyware, faire référence à notre guide de déplacement pour un guide détaillé.

La fichiers FSM sont utilisés par le Microsoft Windows Script Host qui est capable d'exécuter un large éventail de différents scripts. Selon les souches les criminels envoyés peuvent utiliser plusieurs techniques d'infection:

- Les scripts contenant le code malveillant en eux-mêmes. Ils sont généralement les plus simples formes de virus qui sont les plus faciles à détecter par les logiciels de sécurité.

- Les scripts qui téléchargent le logiciel malveillant à partir d'un site contrôlé hacker.

- mécanismes d'infection complexes qui utilisent une série de charges utiles qui offrent la ransomware finale.

La campagne d'attaque actuelle utilise un mécanisme d'infection complexe qui offre la ransomware de SyncCrypt finale suite. Les échantillons capturés télécharger une image à partir d'un site contrôlé pirate informatique qui dispose d'une archive intégré dans un fichier ZIP. Le fichier est alors décompressé sur la machine locale qui mène à la ransomware SyncCrypt. Cette voie d'infection complexe contourne efficacement plusieurs mécanismes de détection anti-virus. Si la victime tente d'ouvrir un des fichiers d'image, ils verront une couverture d'un album - “& Ils ont le poids Echappé des ténèbres” par Olafur Arnalds.

SyncCrypt Ransomware processus d'infection

Une fois que les fichiers malveillants sont déployés aux victimes des ordinateurs le logiciel malveillant est extrait révélant une série de fichiers - Sync.exe, readme.html et readme.png. Le fichier image est déplacé dans le dossier temporaire Windows sous un fichier ZIP nommé au hasard. Les autres fichiers sont placés dans un sous-répertoire “BackupClient”. Ceci est une référence à un logiciel populaire qui sont utilisés pour générer des sauvegardes de la machine. Les pirates utilisent souvent des noms pour tromper les utilisateurs qu'ils ont installé un logiciel légitime sur leurs ordinateurs. Le fichier exécutable final est lancé et cela commence le processus de ransomware de SyncCrypt réelle.

Les échantillons capturés associés au virus suivent les modèles standards d'infection ransomware en démarrant un moteur de cryptage. Il utilise le puissant chiffrement AES qui cible les fichiers utilisateur et système. Cela se fait selon une liste intégrée des extensions de type de fichier cible. Les pirates peuvent le configurer en fonction des cibles visées. Les échantillons de courant traite les extensions suivantes:

accdb, ACCD, accdr, adp, haque, arw, aspic, aspx, sauvegarder, backupdb, derrière, chauve souris, baie, vg, BGT, mélange, bmp, dpw, cdf, cdr, CDR3, CDR4, cdr5, CDR6, cdrw, CDX, ciel, cfg, classe, cls, config, contact, cpp, jabot, crt, crw, css, csv, d3dbsp, dbx, DCR, dcs, DDS, la, dif, cette, doc, docm, docx, point, DOTM, dotx, DRF, DRW, dwg, Dxb, dxf, EDB, EML, eps, FDB, FLF, fpx, frm, gif, gpg, jeu, HB, hpp, html, rempli, JPE, jpeg, jpg, kdbx, KDC, clé, bocal, Java, laccdb, latex, LDF, éclairé, prendre, MAPIMAIL, max, Perspective, CIS, mfw, mlb, mml, MMW, midi, MoneyWell, moka, mpp, nef, NML, NRW, OAB, ODB, Ep, ODF, réponse, ODI, odm, Répondre, paragraphe, odt, OTG, oTH, OTP, ots, p12, pas, aider, pbm, PCD, PCT, pcx, pdf, PEF, pem, pfx, pgm, php, pict, sur, sentiers, potx, PPAM, ppm, pps, PPSM, ppsx, ppt, pptm, pptx, ppz, PRF, psd, PTX, pub, QBW, QBX, QPW, raf, rtf, sûr, semaines, enregistrer, sda, DDC, sdd, sdf, Parti social-démocrate, SKP, sql, sqlite, sqlite3, sqlitedb, stc, std, sti, STM, stw, sxc, sxg, elle, sxm, sxw, Texas, sms, tif, querelle, vcf, portefeuille, wb1, WB2, WB3, wcm, wdb, WPD, wps, XLR, xls, xlsb, xlsm, xlsx, xlam, XLC, xlk, xlm, XLT, reg, RSPT, profil, djv, djvu, ms11, là, pls, png, TVP, xltm, xltx, .xlw, xml, R00, 7fermeture éclair, VHD, aes, appartenant à, apk, arc, asc, pers, atout, awg, de retour, BKP, brda, bsa, bz2, csh, la, qui, dbf, db_journal, ddd, dock, des, conception, erbsql, erf, EF, fff, fhd, Floride, flac, IIF, IIQ, indd, personnes, JNT, Histoire, lbf, litesql, lzh, lzma, lzo, LZX, M2TS, m4a, mdf, milieu, MNY, mpa, mPE, mpeg, mpg, mpga, mrw, msg, MVB, monde, vendu, ndf, nsh, NVRAM, nxl, nyf, obj, ogg, sous réserve habituelle, p7b, P7M, P7R, p7s, paquet, pages, tapoter, pdb, pdd, PFR, pnm, pot, psafe3, pspimage, PWM, primordial, QBB, QBM, QBR, QBY, qcow, qcow2, RAM, rar, ras, rat, brut, RDB, rgb, RJS, RTX, rvt, rwl, RWZ, mais, sch, SMC, SD2, être, shar, shw, sid, asseoir, sitx, skm, SMF, snd, spl, SRW, ssm, sst, STX, svg, tous, swf, prend, TBZ, tbz2, tgz, TLZ, TXZ, uop, uot, ufc, ustar, vbox, vbs, vcd, VDI, vhdx, vmdk, vmsd, vmx, vmxf, vob, avant, DHS, liasse, wav, la cire, wbmp, webm, webp, semaines, wma, wp5, WRI, WSC, wvx, xpm, xps, xsd, fermeture éclair, zoo,

Tous les fichiers affectés sont rebaptisés avec le .l'extension kk. Les échantillons disposent également d'une liste des exclusions qui interdit le chiffrement dans certains dossiers. Ceci est fait afin de ne pas influer sur le système d'exploitation. Les dossiers sont les suivants:

- Fenêtres

- Program Files (x86)

- Program Files

- Données de programme

- WinNT

- Information de volume du system

- \Desktop Readme

- %Recycle.Bin

Selon l'instance capturé le moteur peut également supprimer toutes les copies de cliché instantané des volumes trouvés. Cela empêche efficacement la récupération de données sans l'utilisation d'un logiciel de récupération de qualité professionnelle.

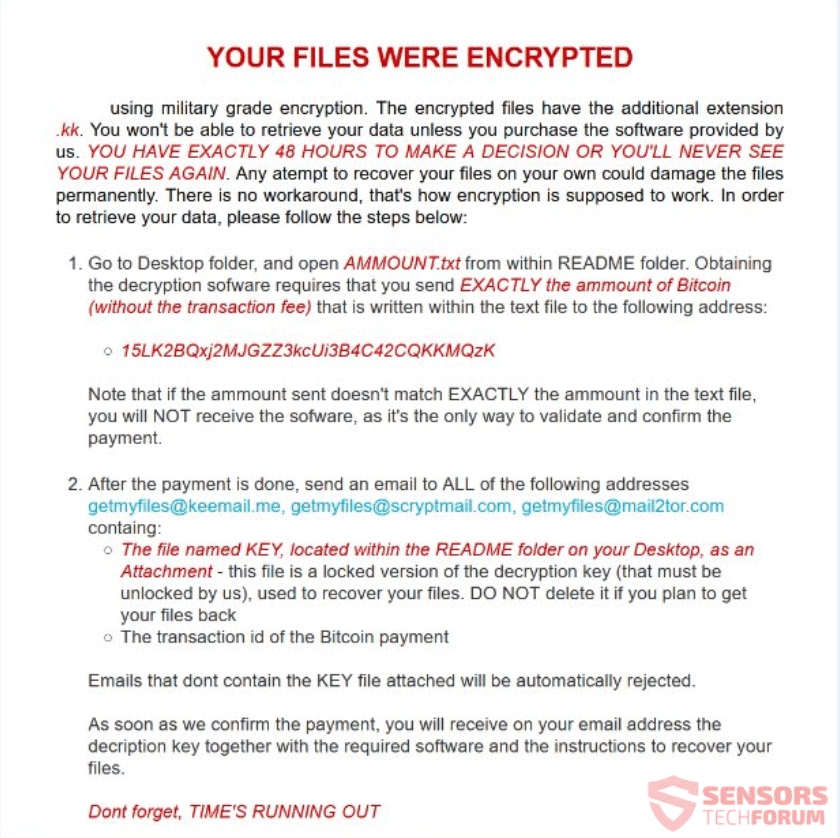

SyncCrypt Ransomware Exemple Ransomware Remarque

Lorsque le processus de chiffrement est un dossier complet appelé README est créé sur le bureau de l'utilisateur. Il contient plusieurs fichiers qui sont liés à l'infection:

- AMMOUNT.txt - Ce fichier affiche la demande de somme ransomware fixé par les pirates.

- clé - Contient la clé de chiffrement publique utilisée par le moteur ransomware.

- readme.html - Ce fichier affiche la note de ransomware présenté aux victimes.

- readme.png - Affiche l'image du ransomware.

La note ransomware est ouvert ensuite dans le navigateur par défaut de l'utilisateur. Il lit le message suivant:

VOS fichiers ont été chiffrés

en utilisant le chiffrement de qualité militaire. Les fichiers cryptés ont l'extension supplémentaire .kk. Vous ne serez pas en mesure de récupérer vos données, sauf si vous achetez le logiciel fourni par nous. VOUS AVEZ EXACTEMENT 48 HEURES DE PRENDRE UNE DÉCISION OU vous ne serez jamais VOIR VOS FICHIERS DE NOUVEAU. Tout atempt pour récupérer vos fichiers sur votre propre pourrait endommager les fichiers de façon permanente. Il n'y a pas de solution, voilà comment le cryptage est censé fonctionner. Afin de récupérer vos données, s'il vous plaît suivez les étapes ci-dessous:

1. Aller au dossier de bureau, et AMMOUNT.txt ouvert à l'intérieur dossier README. L'obtention du sofware de décryptage exige que vous envoyez EXACTEMENT le ammount de Bitcoin (sans les frais de transaction) ce qui est écrit dans le fichier texte à l'adresse suivante:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Notez que si le ammount envoyé ne correspond pas exactement à la ammount dans le fichier texte, Vous ne recevrez pas le sofware, car il est le seul moyen de valider et confirmer le paiement.

2. Une fois le paiement effectué, envoyer un mail à toutes les adresses suivantes getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

Le fichier nommé KEY, situé dans le dossier README sur votre bureau, comme une pièce jointe - ce fichier est une version verrouillée de la clé de déchiffrement (qui doit être débloquée par nous), utilisé pour récupérer vos fichiers. Ne supprimez pas si vous prévoyez de récupérer vos fichiers

Le numéro de transaction du paiement Bitcoin

Les e-mails qui n'avez pas contenir le fichier ci-joint KEY seront automatiquement rejetées.

Dès que nous confirmons le paiement, vous recevrez sur votre adresse e-mail la clé de decription ainsi que le logiciel requis et les instructions pour récupérer vos fichiers.

Ne pas oublier, TIME OUT DE MARCHE

En fonction de l'échantillon obtenu le virus peut également choisir de modifier les paramètres de registre Windows essentiels. Cela peut conduire à des problèmes de stabilité et de performances ou d'interdire l'exécution de certaines applications. logiciels malveillants avancés comme le ransomware de SyncCrypt peut également désactiver les produits anti-virus.

Nous conseillons à tous les utilisateurs d'utiliser un outil anti-spyware de qualité pour analyser efficacement les infections SyncCrypt et supprimer les instances trouvées en quelques clics de souris.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter