| Nome | CoreBot |

| Tipo | Stealer Trojan Downloader e |

| breve descrizione | Ruba tutti i tipi di credenziali – dettagli del login, informazioni finanziarie, file, etc. |

| Sintomi | Apparendo di diversi oggetti nelle varie cartelle utente o il desktop o all'avvio. File codificati con estensioni sconosciute |

| Metodo di distribuzione | Messaggi di spam. Attacchi MITM, reindirizzamenti dannosi. |

| Strumento di rilevamento | Scarica SpyHunter, Per vedere se il vostro sistema è stata colpita da CoreBot |

Un'infezione pericolosi malware è stato rilevato nel selvaggio. Si chiama CoreBot, e può causare un sacco di danni e mal di testa a molti utenti. Si è focalizzata principalmente su informazioni rubare senza alcuna restrizione cosa così mai. Secondo rapporto di IBM questo Trojan infetta i computer principalmente attraverso contagocce, subito attaccando svchost.exe, un processo critico di Windows. Più ad esso che quello, questo RAT (Strumento di accesso remoto) viene creato in un metodo particolare, permettendo così di rimanere inosservato durante l'introduzione di nuovi metodi di furto di dati dal computer della vittima. i ricercatori IBM Security X-Force riferiscono che il nome della minaccia è ben nascosto, e il più rapporto programmi antivirus è come Dynamer!ac o alcune altre minacce simili.

Un'infezione pericolosi malware è stato rilevato nel selvaggio. Si chiama CoreBot, e può causare un sacco di danni e mal di testa a molti utenti. Si è focalizzata principalmente su informazioni rubare senza alcuna restrizione cosa così mai. Secondo rapporto di IBM questo Trojan infetta i computer principalmente attraverso contagocce, subito attaccando svchost.exe, un processo critico di Windows. Più ad esso che quello, questo RAT (Strumento di accesso remoto) viene creato in un metodo particolare, permettendo così di rimanere inosservato durante l'introduzione di nuovi metodi di furto di dati dal computer della vittima. i ricercatori IBM Security X-Force riferiscono che il nome della minaccia è ben nascosto, e il più rapporto programmi antivirus è come Dynamer!ac o alcune altre minacce simili.

CoreBot - Metodi di infezione

Malware come CoreBot può infettare i sistemi tramite massiccia campagne di spam e-mail. Anche, attacchi mirati può essere la ragione per alcune infezioni. Gli attacchi mirati sono principalmente presenti dove ci sono organizzazioni o qualsiasi LAN (Local Area Networks) contenente numeri medi e grandi di dispositivi. Una buona strategia per infettare massiccia quantità di utenti è quello di utilizzare un approccio chiamato mailing spoof. E 'facile da completare quando si tenta di ingannare un utente. Tutto quello che devi sapere è le informazioni su chi corrisponde dal email con spesso di mascherare. Quando si tratta di organizzazioni che infettano, tuttavia, l'attaccante deve essere molto ben informato per quanto riguarda Microsoft Outlook e altri programmi di posta (Mozilla Thunderbird, eccetera), perché hanno protocolli di rilevamento email spoof. Più ad esso che quello, gli attaccanti devono essere collegati direttamente al server dell'organizzazione ed essere all'interno della rete locale per essere in grado di inviare il messaggio a livello locale. In sostanza in questo caso molti attaccanti potrebbero preferire la approccio ‘hands-on’.

CoreBot - più su informazioni Rubare software

Informazioni rubare tipo di Trojan può variare molto in loro metodi di infezione, Metodi di furto di dati, quando rubano, non scelgono di creare un botnet (reti zombie). In entrambi i casi, ladri di Troia, come CoreBot fiutare il PC dell'utente per le credenziali di posta elettronica, Informazioni account online e tutti i tipi di dati finanziari. Tutto può essere trasferito ai server degli aggressori, dove le informazioni potrebbero essere filtrata e priorità per importanza manualmente. Un sacco di attaccanti botnet di Troia di solito vende informazioni rubate sui mercati sotterranei ad altri utenti. Si tratta di una pratica comune per vendere le informazioni prese da organizzazioni per i concorrenti.

Come precedentemente menzionato, CoreBot utilizza un contagocce per infiltrarsi in un sistema utente. Una volta che questo particolare codice è messo in azioni, si attiva immediatamente tipo di processo svchost. Questo processo viene utilizzato come una spina dorsale e permette di file dannosi da registrare sul disco di memoria della macchina. Dopo il contagocce ha eseguito il suo lavoro, si chiude.

Il passo successivo per CoreBot è quello di creare un UID (solo identificare). Questo tipo di codice può essere utilizzato al fine di interagire con successo con Windows Registry Editor.

Qualcosa di più che gli ingegneri di IBM riferiscono che questo tipo di minaccia utilizza un sistema di plugin che permette di scaricare file e plugin dll dal centro di controllo degli attaccanti.

Anche, i ricercatori dicono che, nonostante la capacità di CoreBot per rubare le password, non è in grado di acquisire i dati in tempo reale da navigazione online. È principalmente focalizzata su come ottenere informazioni di accesso memorizzate nel browser web più famosi. Anche, le scansioni delle minacce per tutte le password memorizzate nel computer vari clienti, così come informazioni sui portafogli online e dei dati di e-payment.

Il malware ha anche un algoritmo molto specifico, permettendogli di comunicare in modo sicuro con il server di controllo tramite i nomi di dominio personalizzati creati automaticamente. Questi nomi particolari vengono creati con il solo scopo di essere conosciuto per l'attaccante, e ci vuole uno specialista esperto di reverse engineering e di scoprire. Questo tipo di comunicazione è eccellente per botnet, e quei nomi a dominio possono o non possono cambiare per rimanere inosservato nel corso del tempo. Una scoperta molto interessante, per quanto riguarda DGA (Algoritmo di dominio Generation), era che, in questo caso, il malware crea un dominio in base alla posizione del dispositivo.

Ciò che è spaventoso per questa particolare minaccia è che CoreBot può utilizzare la shell di Windows possibilità di scaricare altro malware, come ad esempio ransomware (CryptoWall, BitCrypt, eccetera), altri trojan, rootkit, keylogger e più malware sul computer infetto.

CoreBot è particolarmente rischioso per le organizzazioni, perché se infetta un equipaggiamento essenziale, memorizzare tutte le informazioni utili, possono accedere e rubare dati dei dipendenti critici. Quel che è peggio, CoreBot in grado di ottenere informazioni sui clienti, come nel caso del recente informazioni sui clienti pubblicazione di Ashley Madison.

CoreBot – Come rimuovere e proteggersi?

Al fine di prevenire tali minacce di penetrare le difese, protocolli di protezione standard potrebbero non essere efficaci contro CryptoBot. È necessario utilizzare metodi insoliti di distribuzione dei dati all'interno della vostra azienda, come ad esempio la memorizzazione non in linea dei dati e mantenendolo in macchine sicure che non hanno nemmeno le schede di rete. Queste macchine possono essere attivati solo quando necessario, e la distribuzione dei dati ad esse deve essere sempre da un elemento portante di memoria sicura. Questo è un modo di proteggere i dati, ma non è sicuramente il migliore. Il dettaglio più importante è che non importa dove si memorizzano i dati importanti, Non si dovrebbe condividere le informazioni su come è conservarla in quale posizione, perché gli esperti sanno che la più grande percentuale di informazioni perdite sono a causa di un errore umano.

Rimozione CoreBot dovrebbe essere fatto in modalità offline, al fine di rompere tutte le connessioni attive con i server di comando e controllo degli attaccanti. Si raccomanda di seguire il tutorial qui sotto per avviare modalità sicura e da lì eseguire la solita scansione anti-malware con tale programma. Anche, poiché CoreBot ha la capacità esplicito scaricare altro malware su macchine, è molto consigliato per eseguire la scansione del computer per un virus Rootkit con un rimozione rootkit tipo di software. I rootkit non sono una minaccia molto comune, ma se un criminale informatico vuole rimanere persistente nel PC dell'utente.

1. Avviare il PC in modalità provvisoria per rimuovere CoreBot.

Per Windows XP, Vista, 7 sistemi:

1. Rimuovere tutti i CD e DVD, e quindi riavviare il PC dal “Inizio” menu.

2. Selezionare una delle due opzioni riportate di seguito:

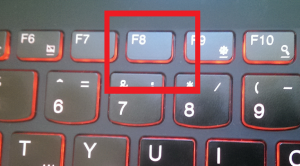

– Per i PC con un unico sistema operativo: Stampa “F8” ripetutamente dopo la prima schermata di avvio si presenta durante il riavvio del computer. Nel caso la Logo di Windows appare sullo schermo, si deve ripetere la stessa operazione.

– Per i PC con sistemi operativi multipli: Тhe tasti freccia vi aiuterà a scegliere il sistema operativo si preferisce avviare in Modalità provvisoria. Stampa “F8” come descritto per un singolo sistema operativo.

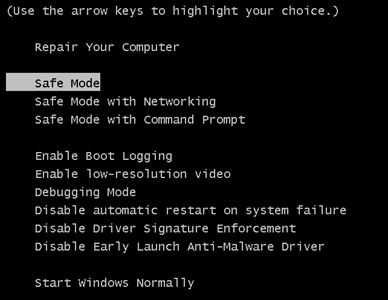

3. Come “Opzioni di avvio avanzate” Viene visualizzata la schermata, selezionare Modalità provvisoria opzione desiderata con i tasti freccia. Come si effettua la selezione, stampa “Inserire“.

4. Accedere al computer utilizzando l'account di amministratore

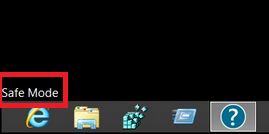

Mentre il computer è in modalità provvisoria, le parole “Modalità provvisoria” appare in tutti e quattro gli angoli dello schermo.

Per Windows 8, 8.1 e 10 sistemi:

Passo 1: Apri il Menu iniziale

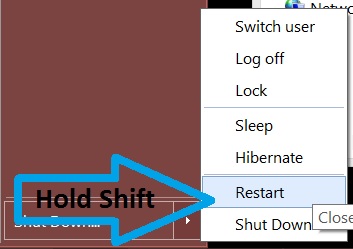

Passo 2: Mentre tenendo premuto il tasto Maiusc pulsante, clicca su Energia e quindi fare clic su Ricomincia.

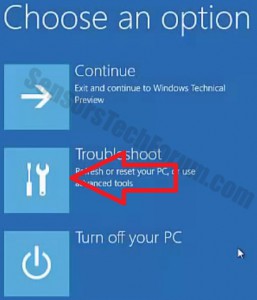

Passo 3: Dopo il riavvio, viene visualizzato il menu aftermentioned. Da lì si dovrebbe scegliere Risoluzione dei problemi.

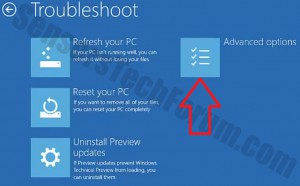

Passo 4: Vedrete il Risoluzione dei problemi menu. Da questo menu è possibile scegliere Opzioni avanzate.

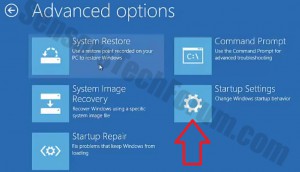

Passo 5: Dopo il Opzioni avanzate Appare il menu, clicca su Impostazioni di avvio.

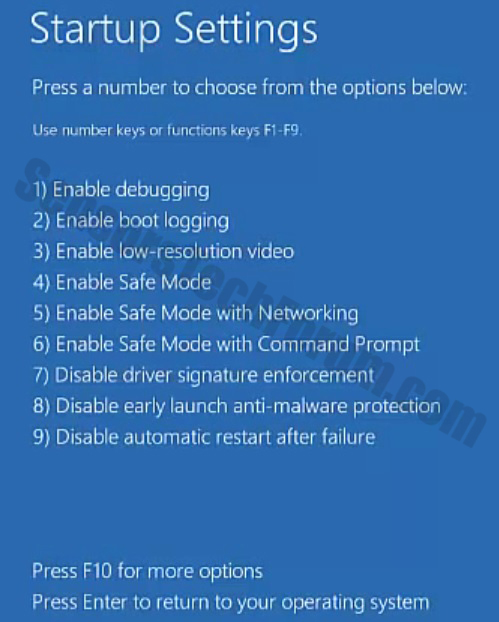

Passo 6: Clicca su Ricomincia.

Passo 7: Apparirà un menu al riavvio. Si consiglia di scegliere Modalità provvisoria premendo il numero corrispondente e la macchina si riavvia.

2. Rimuovere automaticamente CoreBot scaricando un programma anti-malware avanzato.

Per pulire il computer è necessario scaricare un aggiornato programma anti-malware su un PC sicura e poi installarlo sul computer interessato in modalità offline. Dopo di che si dovrebbe l'avvio in modalità provvisoria ed eseguire la scansione del computer rimuovere tutti CoreBot associato objec

Preparation before removing CoreBot.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Assicurarsi di avere le istruzioni sempre aperta e di fronte ai vostri occhi.

- Fare un backup di tutti i file, anche se potrebbero essere danneggiati. È necessario eseguire il backup dei dati con una soluzione di backup su cloud e assicurare i vostri file contro qualsiasi tipo di perdita, anche dalle più gravi minacce.

- Siate pazienti in quanto ciò potrebbe richiedere un po '.

- Cerca malware

- Correggi i registri

- Rimuovere i file dei virus

Passo 1: Scansiona CoreBot con lo strumento SpyHunter Anti-Malware

Passo 2: Pulire eventuali registri, creato da CoreBot sul tuo computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da CoreBot lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.Passo 3: Find virus files created by CoreBot on your PC.

1.Per Windows 8, 8.1 e 10.

Per i sistemi operativi Windows più recenti

1: Sulla vostra stampa della tastiera + R e scrivi explorer.exe nel Correre casella di testo e quindi fare clic sul Ok pulsante.

2: Clicca su PC dalla barra di accesso rapido. Questo è di solito una icona con un monitor e il suo nome è o "Il mio computer", "Il mio PC" o "Questo PC" o quello che hanno chiamato.

3: Passa alla casella di ricerca in alto a destra sullo schermo del tuo PC e digita "FileExtension:" e dopo di che digitare l'estensione del file. Se siete alla ricerca di eseguibili dannosi, Un esempio può essere "FileExtension:exe". Dopo aver fatto che, lasciare uno spazio e digitare il nome del file si ritiene che il malware si è creato. Ecco come si può essere visualizzato se è stato trovato il file:

NB. Consigliamo di attendere che la barra verde di caricamento nel box di navigazione si riempia nel caso il PC stia cercando il file e non lo abbia ancora trovato.

2.Per Windows XP, Vista, e 7.

Per i sistemi operativi Windows meno recenti

Nei vecchi sistemi operativi Windows l'approccio convenzionale dovrebbe essere quello efficace:

1: Clicca sul Menu iniziale icona (di solito sulla vostra in basso a sinistra) e quindi scegliere il Ricerca preferenza.

2: Una volta visualizzata la finestra di ricerca, scegliere Altre opzioni avanzate da l'assistente di ricerca. Un altro modo è cliccando su Tutti i file e le cartelle.

3: Dopo di che tipo il nome del file che si sta cercando e fare clic sul pulsante di ricerca. Questo potrebbe richiedere un certo tempo dopo il quale verranno visualizzati i risultati. Se avete trovato il file dannoso, è possibile copiare o aprire la sua posizione da pulsante destro del mouse su di essa.

Ora si dovrebbe essere in grado di scoprire qualsiasi file in Windows, purché sia sul disco rigido e non è nascosto via software speciale.

CoreBot FAQ

What Does CoreBot Trojan Do?

The CoreBot Trojan è un programma informatico dannoso progettato per disturbare, danno, o ottenere un accesso non autorizzato ad un sistema informatico. Può essere utilizzato per rubare dati sensibili, ottenere il controllo di un sistema, o avviare altre attività dannose.

I trojan possono rubare le password?

Sì, Trojan, like CoreBot, può rubare le password. Questi programmi dannosi sono progettati per ottenere l'accesso al computer di un utente, spiare le vittime e rubare informazioni sensibili come dati bancari e password.

Can CoreBot Trojan Hide Itself?

Sì, può. Un Trojan può utilizzare varie tecniche per mascherarsi, compresi i rootkit, crittografia, e offuscazione, per nascondersi dagli scanner di sicurezza ed eludere il rilevamento.

È possibile rimuovere un Trojan tramite il ripristino delle impostazioni di fabbrica?

Sì, un Trojan può essere rimosso ripristinando le impostazioni di fabbrica del dispositivo. Questo perché ripristinerà il dispositivo al suo stato originale, eliminando qualsiasi software dannoso che potrebbe essere stato installato. Tieni presente che esistono trojan più sofisticati che lasciano backdoor e infettano nuovamente anche dopo un ripristino delle impostazioni di fabbrica.

Can CoreBot Trojan Infect WiFi?

Sì, è possibile che un trojan infetti le reti WiFi. Quando un utente si connette alla rete infetta, il Trojan può diffondersi ad altri dispositivi connessi e può accedere a informazioni sensibili sulla rete.

I trojan possono essere eliminati?

Sì, I trojan possono essere eliminati. Ciò viene in genere eseguito eseguendo un potente programma antivirus o antimalware progettato per rilevare e rimuovere file dannosi. In alcuni casi, potrebbe anche essere necessaria la cancellazione manuale del Trojan.

I trojan possono rubare i file?

Sì, I trojan possono rubare file se sono installati su un computer. Questo viene fatto consentendo al autore di malware o utente per ottenere l'accesso al computer e quindi rubare i file memorizzati su di esso.

Quale anti-malware può rimuovere i trojan?

Programmi anti-malware come SpyHunter sono in grado di scansionare e rimuovere i trojan dal tuo computer. È importante mantenere aggiornato il tuo anti-malware e scansionare regolarmente il tuo sistema alla ricerca di software dannoso.

I trojan possono infettare USB?

Sì, I trojan possono infettare USB dispositivi. Trojan USB in genere si diffondono tramite file dannosi scaricati da Internet o condivisi tramite e-mail, consentendo all'hacker di accedere ai dati riservati di un utente.

About the CoreBot Research

I contenuti che pubblichiamo su SensorsTechForum.com, this CoreBot how-to removal guide included, è il risultato di ricerche approfondite, il duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico del trojan.

How did we conduct the research on CoreBot?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di trojan (porta sul retro, downloader, Infostealer, riscatto, eccetera)

Inoltre, the research behind the CoreBot threat is backed with VirusTotal.

Per comprendere meglio la minaccia rappresentata dai trojan, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.