Il popolare editor Vim Linux e Neovim sono stati trovati per contenere una falla molto pericolosa che viene monitorato in CVE-2.019-12.735 consulenza. Il suo sfruttamento permette hacker di eseguire codice arbitrario sul sistema operativo interessato.

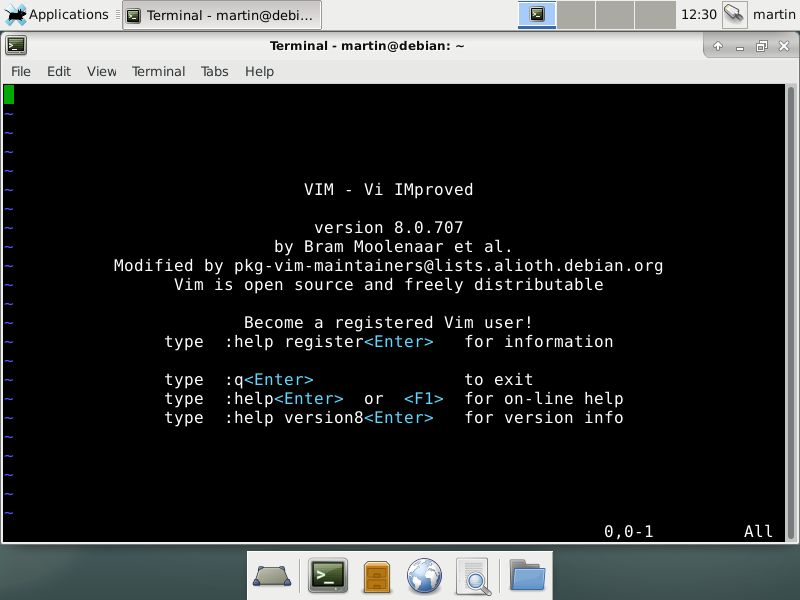

Il Vim e non autorizzato editor di testo per Linux sono stati trovati ad avere una grande debolezza che consente agli hacker di eseguire codice arbitrario, questo bug viene monitorata nel CVE-2.019-12.735 consulenza. Il motivo per cui questo è un grosso problema è perché sono ampiamente pre-installato su sistemi vittima. Essi sono utilizzati sia dagli utenti finali, amministratori e sviluppatori al fine di modificare il testo e chiamare altri strumenti di terze parti e gli script.

Da soli Vim e Neovim sono uno degli strumenti più popolari in quanto sono strumenti polivalenti e possono interagire con il sistema utilizzando varie ganci e funzioni. Il problema si deriva dal modo in cui i curatori interagiscono con il cosiddetto “modeline” - una caratteristica che è impostato per trovare e applicare preferenze personalizzate nei documenti automaticamente. Il bug di sicurezza nelle versioni Linux di Vim e Neovim sono stati trovati a contenere un'espressione non sicura consentendo agli operatori malintenzionati per bypassare sandbox dell'applicazione.

In base alla progettazione delle applicazioni comprendono una sandbox che limiterà i programmi in programmi in esecuzione che si trovano all'interno di un ambiente virtuale isolato. Il difetto documentato nel CVE-2.019-12.735 advisory mostra come gli hacker possono superarla. Secondo i ricercatori di sicurezza ci sono due possibili exploit proof-of-concept che possa essere dimostrata in scenari reali. Le conseguenze di questa procedura è che gli operatori malware può ottenere un guscio inverso. Tutti hanno bisogno è di fare le vittime aprono un file precedentemente alterato. A tempo debito gli sviluppatori hanno rilasciato patch di sicurezza per le applicazioni. Gli utenti dovrebbero aggiornare le proprie applicazioni al più presto possibile. Tuttavia, per fare in modo che siano protetti al massimo i ricercatori di sicurezza suggerisce anche che le seguenti azioni sono intraprese:

- disattivare modelines dispongono

- disabilitare “modelineexpr”

- impiegare le securemodelines plug invece dei modelines built-in