E 'un segreto per nessuno (nel mondo INFOSEC) che il mercato exploit kit è stato riorganizzato per soddisfare le esigenze attuali dei distributori di malware.

Appena alcune settimane fa, c'è stato un notevole incidente malvertising sul popolare sito web che ha answers.com su 2 milione di visite al giorno. Lo scenario è molto simile sia Angler e Neutrino ma era in realtà RIG fare il lavoro. Ha usato la tecnica shadowing dominio e l'aperta redirector HTTPS da Rocket Fuel.

Il ricercatore dietro Malware Non bisogno di caffè (MDNC) osservata una transizione a metà agosto di molte operazioni dannose verso la RIG exploit kit. Le campagne stavano distribuendo più geo-focalizzati Trojan bancari e meno CryptXXX ransomware. Durante le sue indagini, MDNC anche imbattuto in un (possibilmente) nuovo exploit kit.

MDNC era "cercando di capire che si muovono", lungo sospetto circa la presenza di un TDS interna (Traffico Distribution System) all'interno RIG Exploit Kit, il sospetto che è stata poi confermata.

Questa caratteristica specifica si crede sia apparsa inizialmente sul mercato EK con Blackhole, e scomparve con nucleare e Angler.

Qual è la caratteristica TDS tutto su?

La funzione di TDS permette l'exploit kit di operatore per collegare più carichi utili ad un filo unico. Si tratta infatti di una caratteristica fondamentale per un venditore di payload. Inoltre, il carico utile è adattato alle impostazioni GEO e del sistema operativo del target. Tuttavia, vi è la condizione che "è necessario creare un Exploit Kit thread per carico utile, utilizzare un TDS esterna (come Keitaro / Sutra / BlackHat TDS / SimpleTDS / BossTDS, eccetera…) e da quel TDS, puntare il traffico al corretto Exploit Kit filo (o, se si acquista il traffico, dire al vostro fornitore di traffico dove inviare il traffico per ogni paese target)".

Infine, molte operazioni di malware-cadere passati a RIG. Verso la fine di settembre, 2016, gli annunci Neutrino e striscioni scomparsi dal forum underground.

C'è un nuovo kit di exploit essendo sagomato in questo momento?

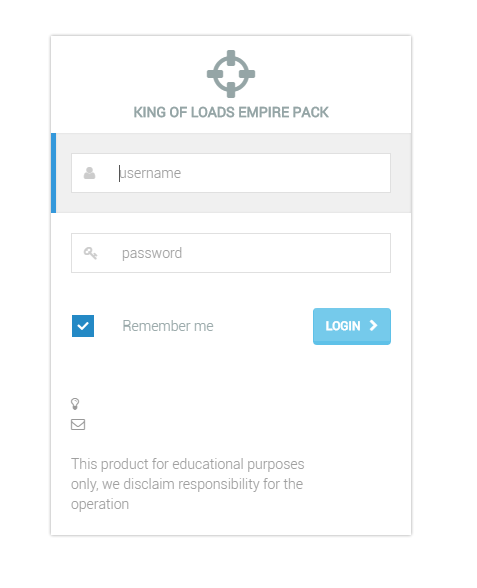

Tenendo presente tutti i cambiamenti del mercato EK, forse non è un caso che un nuovo exploit kit è attualmente in discussione nei forum underground - Empire Confezione. Queste discussioni si svolgono in privato e l'EK non è pubblico (ancora?).

L'interfaccia, come notato da MDNC, è molto familiare e suggerimenti a RIG. Il ricercatore ipotizza che il lancio impero pacchetto potrebbe essere correlato alla prima ondata di attacchi RIG-powered. Forse l'Impero Pack è un esempio RIG gestita da un rivenditore / venditore payload?

Per una completa informativa tecnica, saltare l'originale ricerca.