Android è ancora una volta preso di mira da malware, questa volta da una versione aggiornata di un Trojan precedentemente conosciuto. Il Marcher Android Trojan è stato recentemente aggiornato e ora è in grado di mostrare schermate di accesso falsi. Il Trojan sta facendo in modo di rubare le credenziali della vittima per diverse applicazioni Android popolari.

Walking Android Trojan: Timeline di attacchi

lanciato nel 2013, questo Trojan Android è stato molto attivo su Google Play. Il suo scopo primario è sempre stato credenziali utente di raccolta e dei dati delle carte di credito. Secondo una rapporto da Zscaler, 2013 attacchi iniziati da Marcher è andato in quel modo:

Le attese di malware per le vittime di aprire il negozio di Google Play e quindi visualizza una pagina html sovrapposizione falso chiedendo informazioni della carta di credito. La falsa pagina non andrà via fino a quando l'utente fornisce le informazioni di pagamento.

Poi, in 2014, il malware è stato già fornito con varianti più recenti che sono state rivolte specificamente alle organizzazioni in Germania:

Su infezione, Marcher sarebbe ispezionare dispositivo della vittima e inviare un elenco di tutte le applicazioni installate al suo comando e controllo (C&C) server.

In caso di una applicazione finanziario tedesco, il malware avrebbe mostrato una pagina falsa impegnativa credenziali utente per la particolare istituzione.

Ignaro del fatto che la pagina di login è un falso, la vittima avrebbe fornito le proprie credenziali dove sarebbero poi essere inviati al di minacce C&C.

Marcher ha preso di mira anche le organizzazioni finanziarie in altri paesi - Australia, Francia, Turchia e Stati Uniti. Infine, il malware ha aggiunto il Regno Unito alla sua lista di vittime.

Walking Android Trojan 2016 Aggiornamento. Cosa c'è di nuovo?

L'ultimo aggiornamento del Trojan è tutto rendendo ancora più pericoloso e subdolo. Questa volta, gli operatori di malware hanno spostato la loro mirato per applicazioni Android popolari invece di applicazioni bancarie.

L'elenco di applicazioni mirate dovrebbe fare ogni utente Android più consapevoli circa la sicurezza del suo dispositivo:

- PlayStore (com.android.vending)

- Viber app (com.viber.voip)

- WhatsApp (com.whatsapp)

- Skype (com.skype.raider)

- Facebook Messenger (com.facebook.orca)

- Facebook (com.facebook.katana)

- Instagram (com.instagram.android)

- Cromo (com.android.chrome)

- Cinguettio (com.twitter.android)

- Gmail (com.google.android.gm)

- UC Browser (com.UCMobile.intl)

- linea (jp.naver.line.android)

In altre parole, l'ultimo 2016 variante del Trojan è solo dopo le credenziali di applicazioni di cui sopra. Per raccogliere con successo, Marcher avrebbe mostrato una schermata di login falso ogni volta che l'utente utilizza una delle applicazioni elencate.

Un altro cambiamento nelle più recenti varianti di Marcher è l'attuazione di semplice offuscazione dall'autore del malware tramite la codifica Base64 e stringa di sostituire le funzioni. Nei campioni più anziani, ricercatori dicono offuscamento del codice non era presente.

Non sorprende, i dati raccolti vengono inviati ad un comando linea & server di controllo che appartiene a criminali informatici. Un altro aggiornamento in Marcher riguarda il modo vengono trasmessi i dati. In precedenza questo è stato fatto in chiaro via HTTP, e ora il malware ha impiegato un canale SSL protetto.

Infezioni Marcher iniziate dagli falso Android Security Updates

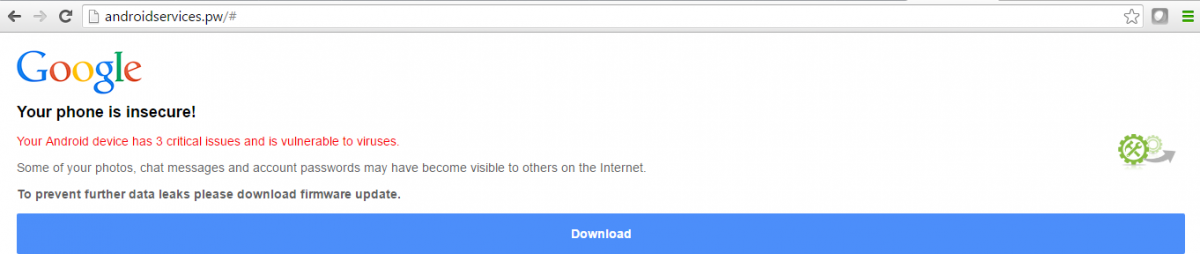

Nella sua ultima campagna, il malware viene distribuito tramite falso aggiornamento del firmware Android.

I ricercatori sono stati in grado di svelare il carico utile è sceso come “Firmware_Update.apk“:

Una pagina HTML che serve questo malware spaventa la vittima mostrando che il dispositivo è vulnerabile ai virus e per prevenire il furto di dati personali, spingendoli a installare l'aggiornamento falso, dicono i ricercatori.

Come rimanere protetti contro Marcher Trojan, Android Malware

Tutti gli aggiornamenti registrati il mese scorso indicano che Marcher è un pezzo in continua evoluzione malware. E 'forse la minaccia più diffusa per i dispositivi Android.

Dal momento che Play Store è spesso sfruttata in attacchi, gli utenti dovrebbero essere cauti con le applicazioni provenienti sia dal Play Store e di terze parti app store. Ciò nonostante, le probabilità di ottenere il malware da un negozio ufficiale sono molto meno di ottenere il malware da luoghi non specificati.

Anche, assicurarsi di seguire questi semplici passi per una maggiore sicurezza Android:

- La ricerca delle applicazioni prima di installarli;

- Leggere attentamente l'informativa sulla privacy, termini di servizio e elenco di autorizzazioni in Google Play Store;

- Controllare se i permessi l'applicazione chiede sono coperti dalla funzionalità della app;

Ho sempre preoccupato di Trojan ogni volta che provo a scaricare qualsiasi applicazione da Google Play, questo dovrebbe essere sotto controllo nella mia percezione.

Sono stato hackerato principalmente! Sono andato attraverso 4 telefoni e li ha rilevati tutti. Non sapevo nulla di hacking, ma in questo incubo ho imparato molto. Avevo un account Google falso, pkaystore, fb, Tim tok, tutte le mie app di social media erano false. Le mie chiamate venivano reindirizzate così come le mie e-mail. Ho ripristinato i miei telefoni con un hard boot, ma quando ho configurato il mio telefono dopo il ripristino vengo ancora indirizzato alla falsa registrazione di Google., etc… Non so come sbarazzarmi di questo hacker.

Ciao Denise,

Hai provato a contattare le autorità?