Gli attacchi di malware sono in aumento e, come CRO di F-Secure Mikko Hypponen ha detto il colloqui Ted - "Non è più una guerra contro i nostri computer, ora è una guerra contro la nostra vita. "Per meglio proteggere noi stessi da questa minaccia abbiamo bisogno di capire perché alcuni software antivirus non rileva il malware e perché alcune minacce hanno successo quando si tratta di infezione? Abbiamo deciso di esaminare il collo di bottiglia quando si tratta di infettare un sistema - Software offuscamento.

Come funziona offuscamento lavoro?

Obfuscators sono stati utilizzati per un po '. Il loro scopo principale è quello di nascondere il codice binario di programmi in modo che si può essere in grado di impedire alla concorrenza di rubarla e copiandolo. Quando si utilizza offuscamento del malware, il principio è piuttosto stesso. Tuttavia, nascondono il contenuto dei file dannosi in modo che possano eludere il software anti-malware.

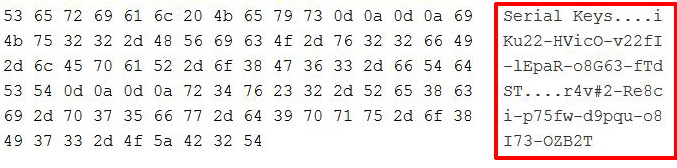

Ecco come il codice esadecimale di un file eseguibile appare prima che sia stato offuscato:

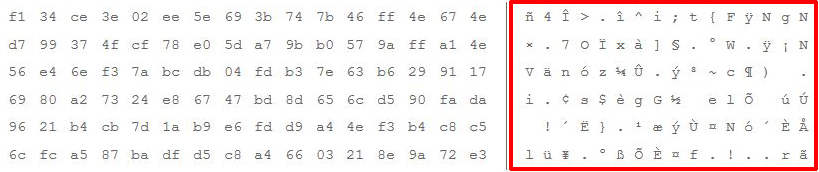

E 'chiaro che si può anche leggere il contenuto del file, per non parlare altre informazioni, come ad esempio che lo ha creato, e come è stato fatto. Tuttavia, quando si applica il DES crittografia forte algoritmo per quello stesso file di, ecco cosa succede:

Come visibile dall'alto, non è possibile leggere il contenuto e il software anti-malware è anche in grado di riconoscere il file con protezione in tempo reale. Tuttavia, la maggior parte delle minacce malware hanno un carico utile che scende anche altri dati e modificare le impostazioni, e questo è dove diventa complicato per il malware di eludere il software anti-malware. La maggior parte delle minacce avanzate non solo svolgono una volta offuscamento, ma lo fanno più volte per rendere il file avere diversi livelli di protezione.

Anche, quando si tratta di presentare occultamento, uno dei metodi più diffusi di offuscamento è chiamato XOR. Svolge fondamentalmente la stessa operazione come abbiamo dimostrato con DES sopra, Tuttavia a differenza DI, il suo codice è più facile da decifrare. Un metodo per fare questo è quello di utilizzare un programma che passa attraverso diverse combinazioni tramite bruta tipo forza di attacco per decifrare il file codificato XOR.

obfuscators Sommario

Ci sono molti diversi obfuscators, e sono spesso indicati da parte di hacker come Crypters o Packers. Essi contribuiscono in modo significativo al successo di infezione di un determinato PC. Dal momento che se un dato software offuscamento è inosservato, si consiglia vivamente agli utenti di seguire i suggerimenti di protezione consigliati per evitare malware futuro.