| Nome | Bagnato |

| Tipo | RAT (Remote Access Trojan), APT (Advanced Persistent Threat) |

| breve descrizione | Il ratto ha caratteristiche uniche e può ignorare il rilevamento motori AV. |

| Sintomi | il furto di dati sensibili, lo sfruttamento delle vulnerabilità del sistema operativo. |

| Metodo di distribuzione | Non ancora scoperto. |

| Strumento di rilevamento | Scarica Malware Removal Tool, Per verificare se il sistema è stato interessato da un cavallo di Troia. |

Un nuovo RAT unico (Remote Access Trojan) e APT (Advanced Persistent Threat) è appena stato scoperto da ricercatori della enSilo. La minaccia dannoso, soprannominato Wet, ha caratteristiche che non sono state osservate prima, e può andare completamente inosservato da parte del 65 programmi anti-virus ospitati su VirusTotal.

Come i lettori tech-savvy probabilmente sanno, enSilo è una società di sicurezza informatica che fornisce in tempo reale, piattaforma di prevenzione contro exfiltration attori delle minacce rivolte reti. comunicazioni in uscita blocchi di servizi di enSilo dannosi, e consente ai dipendenti di continuare a lavorare anche dopo che le loro macchine sono compromessi. È interessante notare che, l'azienda individuato il RAT in una delle reti aziendali dei loro clienti. Come il loro ricerca indica, il ratto è più probabile progettato per eseguire operazioni segrete all'interno delle reti aziendali e di evitare rilevamenti.

Ulteriori informazioni su ratti e cavalli di Troia

Specifiche tecniche Moker RAT

I ricercatori enSilo chiamato il RAT Moker dopo la descrizione nel suo file eseguibile. Il metodo di attacco impiegato dal pezzo dannoso non è ancora chiaro. Quello che si sa finora è che il ratto è installato in due fasi. L'impianto a due stadi viene utilizzato dagli aggressori per assicurarsi che RAT rimane inosservato.

Primo, un componente ‘dropper’ è piantato. Lo strumento scende il malware in modo sofisticato e bypassa le misure di sicurezza aziendale.

Poi, il ricavato contagocce verso l'installazione del secondo componente dell'attacco - il ‘payload’. Esso viene scaricato da Internet o un'altra fonte locale. Tipicamente, il payload contiene il codice maligno che compromette la rete.

Oltre a portare le due fasi in azione, il malware Moker è stato progettato per sfruttare le vulnerabilità di progettazione nel sistema operativo Windows:

- Moker può attingere processi del sistema operativo.

- Moker può andare in giro per la funzione UAC.

- Moker può darsi privilegi a livello di sistema.

Dopo l'infiltrazione due stadi e payload, e approfittando di difetti del sistema operativo, contatti moker il comando & Server di controllo. Secondo i ricercatori enSilo, il server è fatta risalire al Montenegro. Tuttavia, la posizione del server non si applica necessariamente alla nazionalità degli attaccanti.

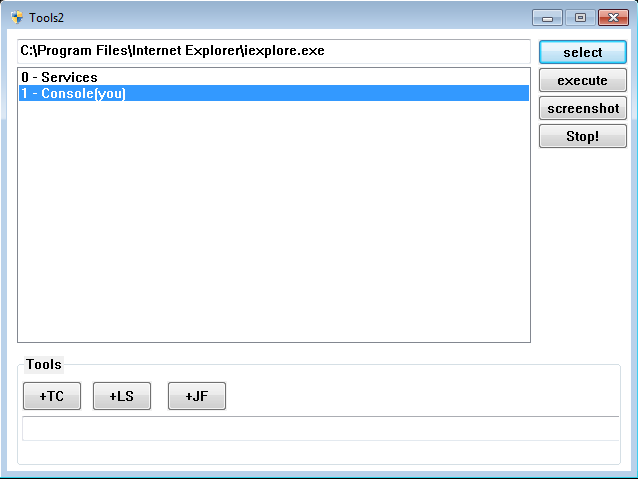

Ciò che è interessante circa Moker è il fatto che può essere controllato dal suo autore, anche quando l'accesso a Internet è limitato. Anche quando le reti aziendali non consentono le comunicazioni esterne, Moker procederà con l'attacco grazie al sistema di controllo locale. Permette agli hacker di monitorare e controllare il loro strumento dalla rete locale. E 'anche possibile che il team di hacking ha infiltrato i membri della società che si rivolge.

Image Source: blog.enSilo.com

Perché è stato creato Moker?

Tipicamente, I ratti sono stati progettati con lo scopo di infiltrarsi in un sistema e rubare informazioni preziose. In tal senso, qualsiasi tipo di dati aziendali può essere messa in pericolo da Moker. A parte il furto di dati, Moker può essere utilizzato per fare una o tutte le seguenti:

- Creare un nuovo account utente e operare da esso senza essere interrotto.

- Modificare le impostazioni di sicurezza.

- Cambiare dati e file.

- Impiegare un keylogger, prendere screenshot.

- Trasferire i dati alla C&Server di C.

- Ingannare il reverse engineering da un software AV.

Come sottolineato da SoftPedia, reti aziendali dovrebbero stare all'erta, poiché Moker può evitare di strumenti di debug di sicurezza comune, macchine virtuali, ambienti in modalità sandbox, e programmi AV.

Come posso rimanere protetti contro ratti e Malware?

Entrambi i dipendenti della società e gli utenti regolari si dovrebbero educare sui pericoli di minacce online maligni. Anche se gli ultimi pezzi di malware può essere molto sofisticati e possono bypassare il rilevamento AV, esperti di sicurezza consigliano ancora a sostenere un programma anti-malware. Gli utenti e dipendenti possono anche fare riferimento ai seguenti suggerimenti per migliorare la loro sicurezza:

- Assicurarsi di utilizzare una protezione firewall aggiuntivo. Download di un secondo firewall (come ZoneAlarm, per esempio) è una soluzione eccellente per tutti i potenziali intrusioni.

- Assicurarsi che i programmi hanno meno potere amministrativo su quello che leggono e scrivere sul vostro computer. Farli spingono l'accesso amministratore prima di iniziare.

- Utilizzare password forti. Password più (preferibilmente quelli che non sono parole) sono più difficili da decifrare da diversi metodi, compresi bruta costringendo poiché include graduatorie con parole importanti.

- Disattivare AutoPlay. Questo protegge il computer da file eseguibili malevoli su chiavette USB o altri vettori di memoria esterne che vengono immediatamente inseriti in esso.

- Disabilita File Sharing - è consigliabile se avete bisogno di condivisione dei file tra il computer di proteggere con password per limitare la minaccia solo per te stesso, se infetti.

- Spegnere tutti i servizi a distanza - questo può essere devastante per le reti aziendali poiché può causare un sacco di danni su larga scala.

- Se vedi un servizio o un processo che è Windows esterno e non critico e viene sfruttato da hacker (Come Flash Player) disabilitarla finché non ci sarà un aggiornamento che risolve l'exploit.

- Assicurarsi sempre di aggiornare le patch di sicurezza critiche per il software e il sistema operativo.

- Configurare il server di posta per bloccare ed eliminare file allegati sospetti contenenti messaggi di posta elettronica.

- Se si dispone di un computer compromesso nella rete, assicurarsi di isolare immediatamente spegnendolo e disconnessione a mano dalla rete.

- Assicurati di educare tutti gli utenti della rete non aprire file allegati sospetti, mostrare loro esempi.

- Impiegare un'estensione antivirus nel browser che esegue la scansione di tutti i file scaricati sul computer.

- Spegnere tutte le servizi non necessaria wireless, come porte a infrarossi o Bluetooth - gli hacker amano usare loro di sfruttare i dispositivi. Nel caso in cui si utilizza Bluetooth, assicurarsi di monitorare tutti i dispositivi non autorizzati che si spingono per l'accoppiamento e il declino e di indagare qualsiasi quelli sospetti.

- Impiegare un'estensione antivirus nel browser che esegue la scansione di tutti i file scaricati sul computer.

- Impiegare una potente soluzione anti-malware per proteggersi da eventuali future minacce automaticamente.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter